Последние эпидемии вирусов снова показали что проблемы информационной безопасности лежат не только в области разработки новых антивирусов, но и требуют применения превентивных мер. Да, все мы с вами знаем, что на предприятии должна быть политика защиты от вредоносного программного обеспечения и антивирусные программы для устранения последствий соответствующих атак. Однако при этом забываем очевидную истину, что лучший полководец тот, кто выигрывает битву до ее начала. Понятно, что в одной статье нельзя охватить необъятное, поэтому в данной статье мы с вами попытаемся рассмотреть ряд мероприятий, выполнив которые нам удастся, причем существенно, снизить вероятность проникновения вирусов в систему.

НИКОГДА не работать с правами администратора

Тривиальный совет, не правда ли? На первый взгляд, да! Сколько администраторов читали, что работать нужно с минимальными правами, а подойдя к системе с Windows Vista, тут же отключали функцию User Account Control (UAC). Более того, необходимо минимизировать права. Не просто работать с правами обычного пользователя, а максимально ограничить права работой только с тем программным обеспечением, которое реально необходимо, а все остальное следует ЗАПРЕТИТЬ!

На мой взгляд, стоит обратить внимание на два возможных пути:

- бесплатное решение от Microsoft – Windows SteadyState, позволяющее существенно ограничить права пользователя.

- Использование групповых политик в домене для ограничения списка запускаемых приложений, установки драйверов устройств и т.д.

Использование Windows SteadyState для ограничения прав пользователя

Программное обеспечение Windows SteadyState создано компанией Microsoft для ограничения прав пользователей на общедоступных ПК (университеты, школы, библиотеки, интернет‐кафе и т.д.). Для обеспечения антивирусной защиты нам с вами потребуются лишь некоторые из его функций, однако их хватит для ограничения прав пользователя.

Следует отметить что данное ПО предназначено для работы под управлением Windows XP и Windows Vista.

Системные требования для установки Windows SteadyState

Таблица 1. Системные требования для Windows XP

| № | Компонент | Требование |

| 1 | Компьютер | Процессор 300 МГц или выше; минимальное требование – 233 МГц (система с одним или двумя процессорами). |

| 2 | Память | ОЗУ 128 МБ или выше; минимальное требование – 64 МБ. |

| 3 | Жесткий диск | 1,5 гигабайта (ГБ) свободного места на жестком диске без защиты диска Windows или 4 ГБ свободного места на жестком диске с защитой диска Windows. |

| 4 | Операционная система | Windows XP Professional, Windows XP Home Edition или Windows XP Tablet PC Edition с установленным пакетом обновления 2 (SP2) для Windows XP. |

| 5 | Другое | Файловая система NTFS. Должны быть запущены сервер сценариев Windows и инструментарий управления Windows (WMI). Доступ на уровне администратора. |

| 6 | Дополнительно | Действительные требования и функциональные возможности продукта зависят от конфигурации системы и используемой операционной системы. |

Таблица 2. Системные требования для Windows Vista

| № | Компонент | Требование |

| 1 | Компьютер | Рекомендуется 1 ГГЦ или выше; минимальное требование – 800 МГц. |

| 2 | Память | Windows Vista Home Premium, Windows Vista Business и Windows Vista Ultimate: требуется ОЗУ 1 ГБ или выше. Windows Vista Home Basic: рекомендуется ОЗУ 1 ГБ или выше; минимальное требование – 512 МБ. Windows Vista Starter: рекомендуется ОЗУ 512 МБ или выше; минимальное требование – 384 МБ. |

| 3 | Жесткий диск | 1,5 гигабайта (ГБ) свободного места на жестком диске без защиты диска Windows или 4 ГБ свободного места на жестком диске с защитой диска Windows. |

| 4 | Операционная система | Windows Vista Business, Windows Vista Ultimate, Windows Vista Home Basic, Windows Vista Home Premium, Windows Vista Starter или Windows Vista с пакетом обновления 1 (SP1) |

| 5 | Другое | Файловая система NTFS. |

Должны быть запущены сервер сценариев Windows и инструментарий управления Windows (WMI). Доступ на уровне администратора. | ||

| 6 | Дополнительно | Действительные требования и функциональные возможности продукта зависят от конфигурации системы и используемой операционной системы. |

Настройка системы

Наиболее эффективным способом настройки системы является установка всего набора служб, функций и программ, необходимых для пользователя на данном рабочем месте. После усьановки Windows SteadyState можно добавлять или удалять программы, однако при этом необходимо отключить защиту диска Windows. Кроме этого необходимо по окончании изменить настройку всех параметров пользователя для того чтобы учесть произведенные изменения.

Установка Windows SteadyState

Можно загрузить файлы установки для Windows SteadyState из центра загрузки Майкрософт или с диска. Затем можно использовать мастер установки Windows SteadyState для установки Windows SteadyState на компьютер.

Windows SteadyState можно установить только на компьютерах, на которых запущена подлинная операционная система Microsoft Windows.

Настройка Windows SteadyState

После установки необходимо настроить Windows SteadyState.

Все параметры программы разделены на два типа:

- Параметры компьютера.

- Пользовательские параметры.

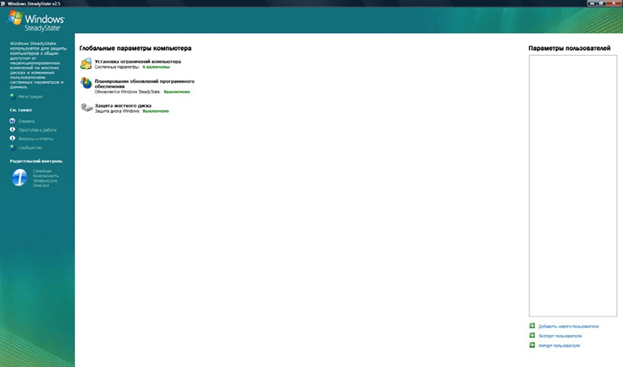

Рисунок 1 Главное окно Windows SteadyState

В данном окне вы сможете сделать следующее:

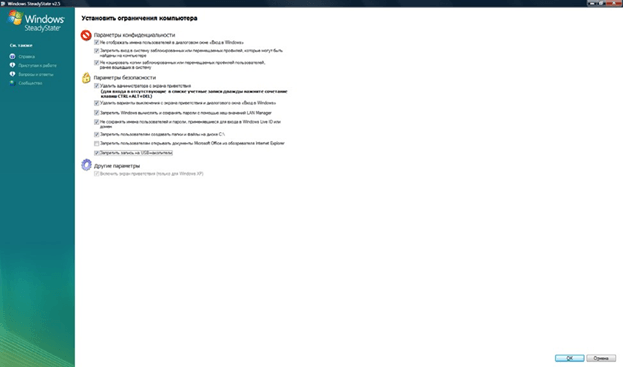

- Настроить ограничения на уровне компьютера (рис.2):

- Установить глобальные ограничения для компьютера, затрагивающие всю систему.

- Выбрать параметры конфиденциальности, ограничений безопасности и прочие параметры компьютера с общим доступом

- Настроить планирование обновлений ПО:

- Планировать обновления программного обеспечения и антивирусных программ вручную или автоматически.

- Добавить специальные сценарии, запускаемые через запланированные интервалы.

- Включить/выключить защиту жесткого диска

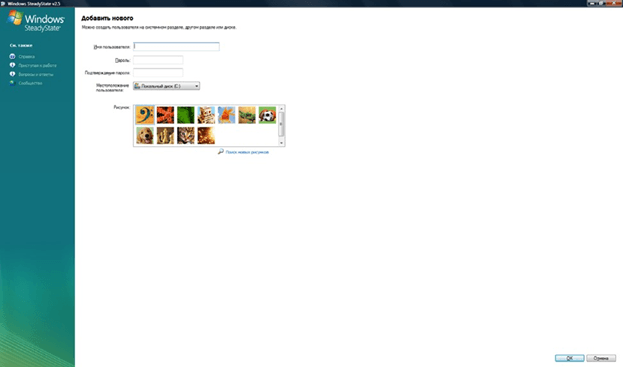

- Добавить нового пользователя (рис.3).

Рисунок 2 Установка ограничений компьютера

Рисунок 3 Добавить нового пользователя

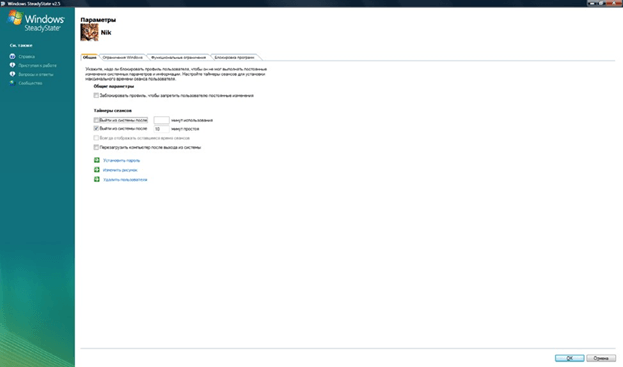

После добавления нового пользователя вы сможете установить параметры его учетной записи. Не забудьте заранее продумать, какие ограничения вы хотите установить!

Рисунок 4 Параметры учетной записи

Далее вы сможете установить ограничения Windows для данной учетной записи, функциональные ограничения и настроить блокировку программ.

Ограничения Windows

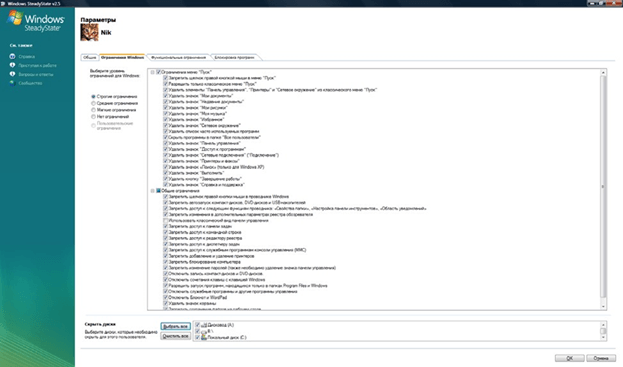

Вкладка «Ограничения Windows» изображена на рис.5.

Рисунок 5 Ограничения Windows

На данной вкладке задаются уровни ограничений, определяющие содержимое меню, а также средства и функции Windows XP (Vista), доступные пользователю. Для выбора ограничений можно использовать следующие уровни:

- Высокий уровень ограничений

- Средний уровень ограничений

- Низкий уровень ограничений

- Пользовательские ограничения

Кроме того, в разделе «Скрыть диски» можно задать, какие диски будут скрыты от пользователя в Проводнике Windows. Стоит учесть, что при использовании сторонних файловых менеджеров пользователь сможет обойти это ограничение.

Кроме того, можно скрыть принтера и съемные устройства.

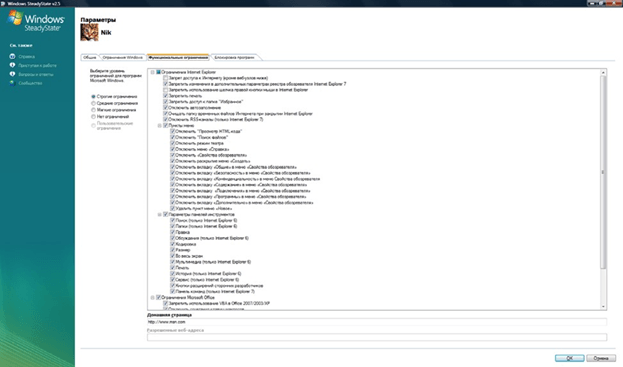

Функциональные ограничения

На данной вкладке (рис.6) можно выбрать следующие ограничения:

- Ограничения обозревателя Microsoft Internet Explorer

- Ограничения Microsoft Office

- Домашняя страница

- Разрешенные веб‐адреса

Рисунок 6 Функциональные ограничения

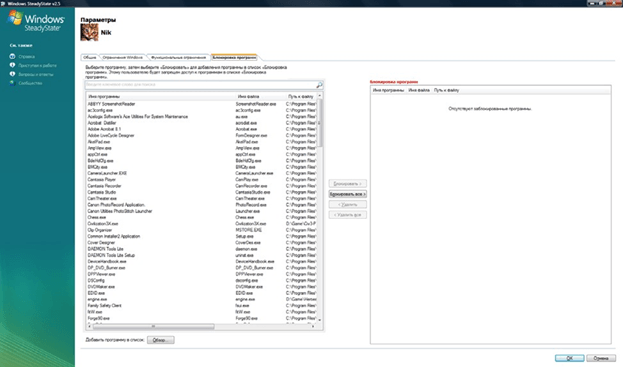

Блокировка программ

На данной вкладке вы сможете настроить программы, которыми сможет пользоваться ваш пользователь (рис.7)

Рисунок 7 Блокировка программ

Вместе с тем стоит учесть, что иногда возникает необходимость дать пользователю для запуска того или иного ПО права локального администратора. Понятно, что это грозит крупными неприятностями вплоть до того что пользователь сможет отменить применение групповых политик к своему ПК, однако, увы, до сих пор на некоторых предприятиях применяется программное обеспечение, которое просто не может работать под учетной записью с другими правами. Однако и тут есть выход.

Создание ограниченной учетной записи администратора

Список программ, разработанных не корпорацией Майкрософт, которые не работают с обычными совместно используемыми учетными записями Windows SteadyState, приведен в статье 307091

базы знаний Microsoft.

Внимание!

На компьютерах, работающих под управлением операционной системы Windows Vista, приведенная выше ограниченная общая учетная запись администратора не является обязательной.

Ограниченная учетная запись администратора – это тип неограниченной учетной записи, разрешающий доступ к расширенным полномочиям, необходимым для запуска нестандартных приложений.

До того, как вы решите создать общую учетную запись администратора для ваших пользователей, стоит задуматься над следующим:

- Может ли нестандартное программное обеспечение быть заменено или обновлено версией, которая в настоящее время запускается с ограниченными правами пользователя в Windows XP?

- Можно ли удалить это программное обеспечение из вашей среды без серьезных последствий для вашего предприятия?

Если нет, значит необходимо создать подобную учетную запись.

Внимание! Если компьютер включен в домен, данную процедуру необходимо проводить с правами администратора домена

Ограничение общей учетной записи администратора

- Войдите в систему как администратор Windows SteadyState.

- Нажмите кнопку Пуск, выберите команду Все программы, а затем команду Windows SteadyState.

- В главном диалоговом окне Windows SteadyState в разделе Параметры пользователей выберите созданную общую учетную запись администратора.

- На вкладке Общие в разделе Общие параметры выберите поле Заблокировать профиль, чтобы пользователь не вносил постоянных изменений.

- На вкладке Ограничения Windows выберите параметр Высокий уровень ограничений. В списке Ограничения для меню Пуск можно оставить выбранными все ограничения; очистка каких‐либо из ограничений может создать риск безопасности для общего компьютера. Тем не менее, для отдельных нестандартных приложений можно отключить некоторые из этих ограничений.

- В разделе Скрыть диски выберите диски, которые необходимо скрыть для пользователя с ограниченными правами администратора.

Кроме того может потребоваться настройка следующих ограничений, чтобы ограничить доступ пользователя с ограниченными правами администратора к системным файлам и папкам с программами:

- На вкладке Запрещенные программы нажмите кнопку Обзор и выберите sctui.exe. В левом списке программ выберите Служебная программа Windows SteadyState (GUI) и нажмите кнопку Блокировать. Это служит для предотвращения изменений любых параметров Windows SteadyState пользователем с ограниченными правами администратора.

- На вкладке Запрещенные программы нажмите кнопку Обзор и выберите bubble.exe. В левом списке программ выберите Всплывающие сообщения Windows SteadyState и нажмите кнопку Блокировать. Это служит для предотвращения сохранения изменений в файле кэша (который будет удален защитой диска Windows) пользователем с ограниченными правами администратора.

- На вкладке Ограничения Windows в разделе Общие ограничения в списке установите флажок Отключить Блокнот и WordPad. Это запретит пользователю с ограниченными правами администратора изменение критически важных сценариев и пакетных файлов, которое может привести к нарушению безопасности.

- На вкладке Ограничения Windows Restrictions в разделе Ограничения меню Пуск установите флажок Запретить отображение программ в папке Все пользователи и флажок Удалить значок Справка и поддержка. Благодаря этому программы не будут отображаться в меню Пуск при входе в систему пользователя с ограниченными правами администратора.

- На вкладке Ограничения для компонентов установите флажок Ограничения Microsoft

Office. Это запретит пользователю с ограниченными правами администратора запуск

программ Microsoft Office, не имеющих отношения к нестандартным приложениям, которые он запускает.

Использование Windows SteadyState совместно с Active Directory и сетевыми доменами

Windows SteadyState была создана таким образом, чтобы работать в доменной среде так же эффективно, как и с компьютерами рабочих групп. Вместе с тем стоит помнить, что что большинство изменений и ограничений, доступный в Windows SteadyState также доступны с помощью шаблона групповой политики (SCTSettings.adm), поставляемого вместе с Windows SteadyState. При установке Windows SteadyState на компьютеры с общим доступом, подключенные к сети доменов, групповая политика более эффективна, чем использование Windows SteadyState.

Создание ограничений групповой политики с помощью SCTSettings.adm

Windows SteadyState включает в себя шаблон групповой политики, который называется

SCTSettings.adm и находится в папке ADM, которая, как правило, расположена в C:Program FilesWindows SteadyState. Этот шаблон воспроизводит большинство параметров, включенных во вкладку Windows SteadyState Ограничения доступа к компонентам диалогового окна Параметры пользователя, и может использоваться для развертывания ограничений для пользователей, являющихся членами домена Active Directory.

Групповая политика для домена может быть настроена из консоли управления групповой политикой или с помощью редактора групповой политики, встроенного в оснастку «Active Directory – пользователи и компьютеры». В Windows XP консоль управления групповой политикой является дополнительной оснасткой, доступной для загрузки с веб‐узла корпорации Майкрософт. Консоль управления групповой политикой встроена в операционную систему Windows Vista. Добавив шаблон SCTSettings.adm к этим средствам, вы получаете доступ к ограничениям учетных записей и параметрам, соответствующим учетным записям на компьютерах с общим доступом.

Шаблон групповой политики SCTSettings.adm, включенный в Windows SteadyState, также содержит возможность установки таймеров принудительного выхода из системы и выхода из системы при простое, если на компьютеры установлена Windows SteadyState. Важно применить эти параметры только к определенным учетным записям, чтобы не ограничить учетные записи администраторов на компьютерах.

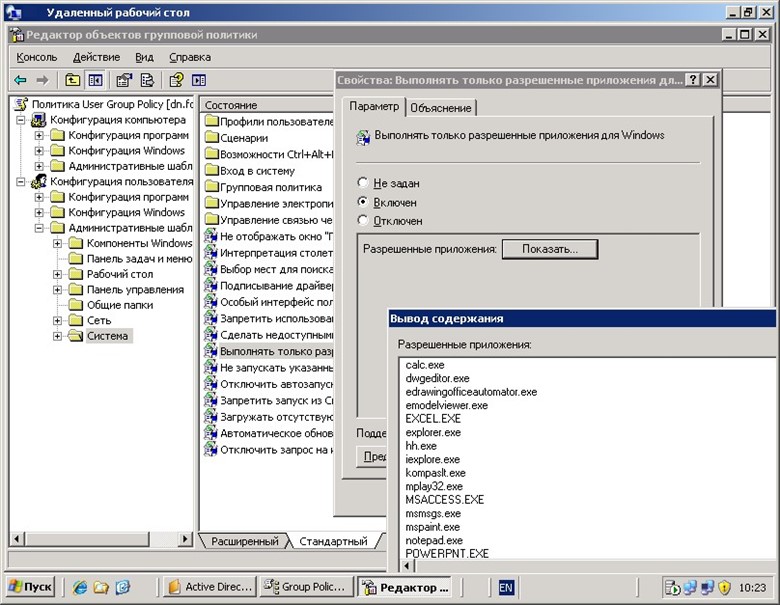

В случае использования доменных групповых политик можно получить практически тот же результат (рис.8).

Рисунок 8 Ограничение запускаемых приложений с помощью групповой политики

Однако хотелось бы предупредить, что решать задачу ограничения прав пользователей «с наскока» нельзя! Так как можно получить результат, совершенно противоположный ожидаемому. Перед тем, как вы все же решитесь ограничить пользователя, соберите от руководителей отделов информацию о том, какое программное обеспечение используется на том или ином рабочем месте для выполнения служебного задания. Не забудьте установить срок окончания сбора таких записок, иначе ситуация растянется «отсюда и в вечность». А после этого запрещайте все, кроме того, что указано в служебных записках. Некоторое время, правда, вам гарантирован «сумасшедший дом», но зато потом все встанет на свои места.

Далее, не забудьте сделать следующее:

- У пользователя в Windows Explorer не должны отображаться диски. Вообще. Особенно если ему для выполнения работы это не нужно;

- В главном меню должны отображаться только те задачи, которые имеют отношение к его работе;

- Для успешного создания резервной копии файлов пользователя, все его документы должны храниться только на сетевом сервере. И пользователю удобно и у вас голова не болит о резервировании рабочей станции.

Идеальным вариантом является хранение образов рабочих станций на сервере. Почему? В случае нахождения вируса, он не лечится, а станция просто «перезаливается» с сервера. Поверьте, так намного быстрее. Кроме того, существует целый ряд вирусов, использующих шифрование, восстановление работоспособности после атаки которых весьма затруднено или практически невозможно! Правда нужно учесть, что в таком случае проведение служебного расследования по факту вирусной атаки будет весьма затруднено. Хотел просто напомнить, что чем меньше прав у пользователя – тем меньше соблазнов, меньше вероятность совершения ошибки, а значит, тем спокойнее вы будете себя чувствовать.

Закрывание сайтов сомнительного содержания.

Жаль что никто не считал время, потраченное специалистами по ИТ для того, чтобы восстановить компьютер после очередного злонамеренного сценария! Уверен, что вы все сталкивались с тем, что сотрудников периодически вместо стартовой страницы вылезает сайт знакомств или еще какие‐то. Вопрос как закрыть, поднимался уже много раз и если в случае корпоративных сетей все более или менее понятно, то, как быть домашнему пользователю? На самом деле для домашнего пользователя тоже есть масса решений. В частности, решение, привлекающее меня своей простотой – включение функции «Родительский контроль», реализованное в Windows Vista или аналогичное решение, внедренное в Kaspersky Internet Security 2009.

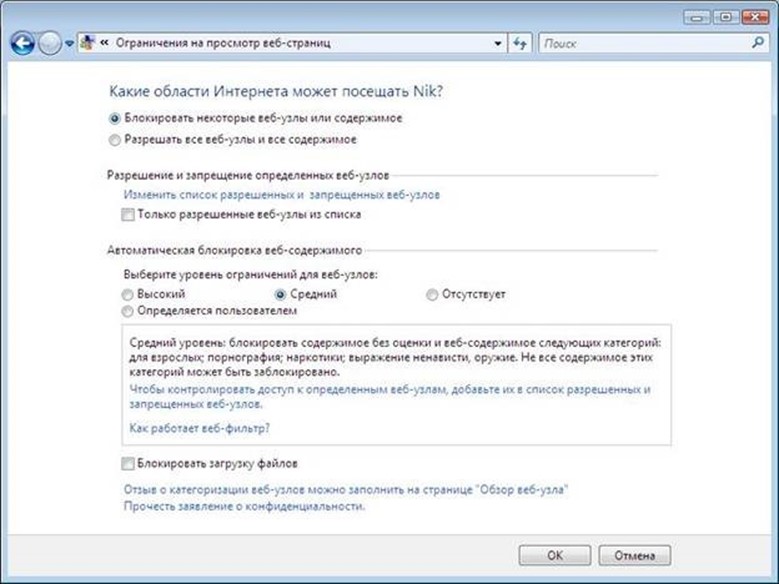

В частности, в случае если вы используете «Родительский контроль» в Windows Vista, то настройка его предельно проста и ранее уже описывалась мною. Выглядит это следующим образом (рис.9).

Рисунок 9 Ограничения на просмотр Internet‐страниц

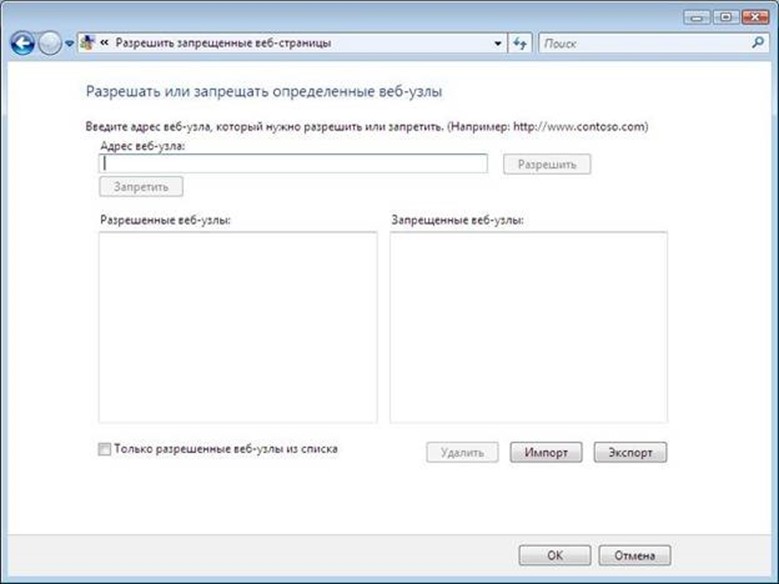

Кроме того, можно воспользоваться созданием «белого» и «черного» списков сайтов (рис.6)

Рисунок 10 Разрешать или запрещать определенные страницы

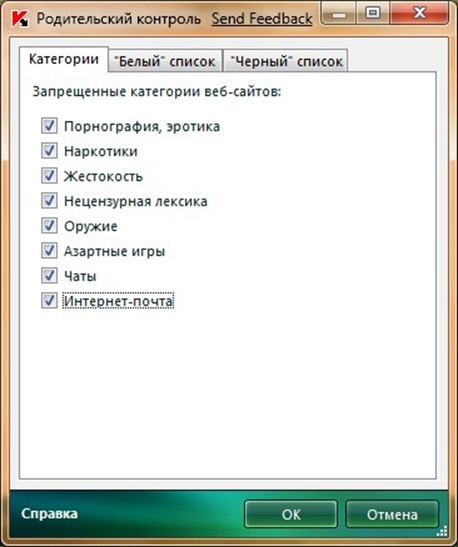

Если же у вас установлен Kaspersky Internet Security 2009 (KIS 2009), то эту задачу можно решить и с его помощью, причем уже не только под Windows Vista, но и под Windows XP или Windows 7. (рис. 11). Отмечу только, что в случае использования KIS 2009 компонент «Родительский контроль» по умолчанию отключен. Основной функцией «Родительского контроля» является ограничение доступа, в первую очередь, к таким ресурсам, как:

- Web‐сайтам, предназначенным для взрослой аудитории, либо web‐сайтам, затрагивающим темы порнографии, оружия, наркотиков, провоцирует жестокость, насилие и т.д.

- Web‐сайтам, которые являются потенциальной причиной потери времени (чаты, игровые ресурсы) или денег (Internet‐магазины, аукционы).

Очень часто подобные web‐сайты содержат большое количество вредоносных программ, а загрузка данных с таких ресурсов, как игровые сайты, приводит к серьезному увеличению Internetтрафика.

Рисунок 11 Ограничение доступа к web‐сайтам (по категориям) с помощью Kaspersky Internet Security 2009.

Посещение сайтов всевозможных социальных сетей.

Казалось бы, а здесь‐то что плохого кроме потери рабочего времени? Ну, во‐первых, возможность подхватить вирус довольно высока. Во‐вторых, вероятность разболтать что‐то относящееся к конфиденциальной информации и стать жертвой атаки социальной инженерии.

С одной стороны – сотрудник теряет время. Рабочее, подчеркну, время. Но это вроде проблема, не относящаяся к информационной безопасности, это пусть у его начальства голова болит. С другой – вирусная угроза или атака социальной инженерии и голова болит у администратор. Ограничить доступ к таким сайтам можно с помощью соответствующих фильтров в корпоративной сети либо включением их в «черный» список в фильтрах Windows Vista или KIS 2009.

Instant Messaging

То же самое относится к использованию разнообразных приложений мгновенного обмена сообщениями Instant Messengers (IM) на работе. Почему? Если в вашей бизнес‐технологии прописано использование IM – тогда желаю удачи в обеспечении безопасности. А если нет? Тогда их закрыть по следующим причинам:

- разбазаривание рабочего времени

- вирусная угроза

- атаки социальной инженерии

Мгновенная передача сообщений (IM) ‐ относительно новая среда связи, но она уже успела получить широкую популярность как деловой инструмент. Непосредственность и дружелюбный интерфейс IM делают богатым угодьем для нападений с использованием методов социальной инженерии, потому что пользователи расценивают данную службу скорее как аналог телефона и не связывают ее с потенциальными угрозами. Две главные атаки, которые можно воспроизвести, используя IM ‐ гиперссылки на вредоносный код в теле IM‐сообщения и рассылка вредоносных файлов. Есть множество потенциальных угроз, свойственных IM при атаке с помощью социальной инженерии. Первый ‐ непринужденность IM. Болтливая природа IM, вместе с функциями предоставления прозвища или ложного имени означает, что не ясно, с кем вы говорите, это весьма расширяет возможности для атаки.

Если Вы стремитесь использовать удобство IM, вы должны включить IM‐безопасность в вашу политику безопасности. Для управления IM в пределах вашей компании, Вы должны установить следующие пять правил использования:

- Необходимо ввести стандарт на единственную IM платформу.

- Определите параметры настройки безопасности развертывания.

- Рекомендуйте, чтобы пользователи не использовали настройки по умолчанию.

- Установите стандарты пароля.

- Обеспечьте руководство по использованию.

Вместе с тем нужно учесть, что если IM нужен для общения внутри компании, то НУЖНО ставить свой внутренний сервер. И только тем, кому все же нужно внешнее общение, ставить заранее проверенный и настроенный внешний клиент. При этом учтите, что канал общения IM не является защищенным, а если говорить об ICQ, в частности, то общаясь по данному IM, вы заранее соглашаетесь, что владелец сервиса может использовать всю предоставленную вами информацию БЕЗ вашего ведома и согласия, по своему усмотрению.

Использование сменных носителей

Установите для себя правило. Сменные носители могут быть использованы лишь на тех компьтерах и теми пользователями, которым это положено согласно прописанным бизнеспроцессам. То есть усвойте правило – запрещено все то, что явно не разрешено! И пропишите его в политику безопасности. Перед запретом явно определите, кому нужно использовать сменные носители и на каких компьтерах. Согласуйте этот список с соответствующими руководителями отделов и руководством компании.

Данная проблема весьма интересно решена в связке Windows Server 2008 + Windows Vista с помощью групповых политик. Для использования режима контроля над использованием внешних носителей в Windows Vista администратор должен использовать групповые (локальные) политики. При помощи групповых политик администратор может указать конкретные устройства, использование которых разрешено на данном компьютере. Предположим, что сотруднику приказом выделен флеш‐диск А, но из дома он может принести еще флеш‐диск В. Средствами групповых политик в Windows Vista можно сделать так, что флеш‐диск А работать будет, а при включении флеш‐диска В сотрудник получит извещение о том, что он нарушает политику безопасности.

Каждое устройство, использующее USB‐порт, обладает так называемым уникальным цифровым идентификатором. То есть, для создания списка разрешенных устройств нам вначале нужно получить так называемые идентификаторы (ID) этих устройств.

Далее с помощью групповых политик в домене Windows Server 2008 + Vista вы сможете указать, какие USB‐устройства (или классы устройств) могут быть подключены к данному компьтеру или какой из пользователей может включать какие USB‐устройства.

Вместе с тем хотелось бы подчеркнуть, что есть масса решений от сторонних производителей с гораздо более богатыми функциональными возможностями и какое конкретно решение вы выберете ‐ решать вам самим.

Обновление программного обеспечения

И самое интересное. Вроде как все ИТ‐специалисты уже привыкли обновлять операционные системы, как на серверах, так и на рабочих станциях. И тем не менне, уже даже не смешно, читать о вирусных эпидемиях после того, как соответствующее обновление от Microsoft уже несколько месяцев как вышло!

Приведем несколько цифр из официального отчета Microsoft по безопасности (январь—июнь 2008 г.). Полный отчет о безопасности можно загрузить по адресу: http://www.microsoft.com/sir.

- Общее количество уникальных уязвимостей, выявленных по отрасли в первом полугодии 2008, снизилось на 4% по сравнению со вторым полугодием 2007 и на 19% по сравнению с первым полугодием 2007.

- На фоне снижения общего количества выявленных по отрасли угроз количество уязвимостей высокой степени серьезности в соответствии с общей системой оценки уязвимостей Common Vulnerability Scoring System (CVSS)2 за второе полугодие 2007 повысилось на 13%; таким образом, около 48% всех уязвимостей получили оценку «Высокая серьезность». Тем не менее, по сравнению с первым полугодием 2007 наблюдается спад количества уязвимостей на 28%.

- Количество выявленных во всей отрасли уязвимостей, допускающих простое использование, также возросло: количество уязвимостей низкого уровня сложности использования достигло 56%.

- В первом полугодии 2008 года количество вредоносного программного обеспечения, удаленного с компьютеров во всем мире, по данным Microsoft, выросло на 43% по сравнению со вторым полугодием 2007 года, при этом программы‐загрузчики троянов составляют более 30% от общего количества вредоносного кода.

Меня особенно поразила последняя эпидемия червя Net‐Worm.Win32.Kido.bt, детектирование которого было добавлено в антивирусные базы антивируса Касперского 2 января 2009 года.

Данный червь, заразив компьютер, получает список IP‐адресов, находящихся в сетевом окружении зараженного компьютера и проводит атаку на них, используя уязвимость переполнения буфера MS08‐067 в службе Server (подробнее об уязвимости:

http://www.microsoft.com/technet/security/Bulletin/MS08‐067.mspx

). Для этого червь отсылает удаленной машине специальным образом сформированный запрос RPC, который вызывает переполнение буфера при вызове функции wcscpy_s в библиотеке netapi32.dll, в результате чего запускается специальный код‐загрузчик, который загружает с зараженной машины исполняемый файл червя и запускает его. После чего происходит установка червя на атакуемой машине.

Самое интересное, что Microsoft Security Bulletin MS08‐067 – Critical Vulnerability in Server Service Could Allow Remote Code Execution (958644) был опубликован, внимание, еще 23 октября 2008 года!

Однако, как и положено, на это обновление многие даже не обратили внимания, за что и поплатились. Кроме того, хотелось бы в связи с этим червем обратить внимание еще на один фактор, способствовавший его распространению.

Для того, чтобы воспользоваться указанной уязвимостью, червь пытается подключиться к удаленному компьютеру от имени учетной записи администратора, перебирая для этого пароли из соответствующего списка. О чем это свидетельствует? О слабости соответствующих паролей, как на рабочих станциях, так и на серверах. О парольной защите я уже писал неоднократно, одна из статей есть и в текущем номере. Еще раз рекомендую установить надлежащую политику паролей и требовать ее выполнения.

Угрозы, связанные с электронной почтой

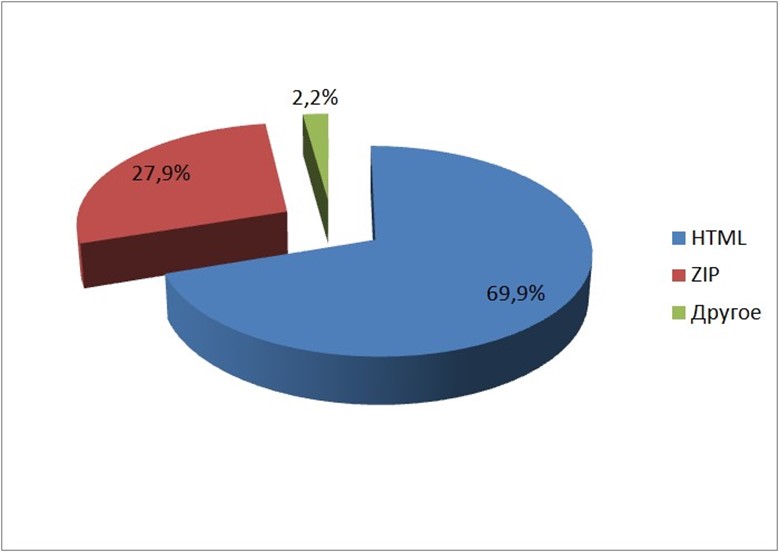

Сегодня наверное любой системный администратор понимает что вложения некоторых типов нужно блокировать, так как в виде вложений часто пересылается вредоносное программное обеспечение. И это еще один способ проактивной антивирусной защиты. Давайте посмотрим цифры. В первом полугодии 2008 года файлы с восемью видами расширений составили 99,8% вложений, заблокированных службами Microsoft Exchange Hosted Services; только два расширения, HTML и ZIP, составили 97,8% всех заблокированных вложений.

Рисунок 12 Сообщения с файловыми вложениями, заблокированные службами Exchange Hosted Services

Как видите, создание антивирусной защиты дело не только, и пожалуй, не столько, как простое внедрение антивируса, а целый комплекс мер, который должен начинаться с продумывания и создания политики антивирусной безопасности и содержать большой перечень мероприятий, внедряющих проактивную защиту. Внедрение же антивирусных программ ставит завершающую точку в этом большом перечне мероприятий.