Слабые пароли, или пароли по умолчанию, применяются в одной трети всех паролей, обследованных Trustwave. Согласно данным отчета, в 2014 году наиболее распространенным был пароль «Password1».

В ходе создания отчета специалисты Trustwave поставили себе цель определить, насколько легко взломать выборку 626 718 хешированных паролей, собранных во время тысяч сетевых тестов на проникновение, выполненных в 2013 и 2014 годах. Большинство выборки составлено из Active Directory и включает Windows LAN Manager (LM) — и N TLAN Manager (NTLM) на основе паролей.

В ходе попытки восстановления паролей в течение нескольких минут было восстановлено более половины паролей. В конечном счете за 31 день было восстановлено 576 533 пароля, или почти 92% выборки.

Специалисты Thrustwave использовали две рабочие станции, на одной из которых установлено две видеокарты AMD Radeon 7970, а на второй — четыре. Видеокарты использовались для ускорения взлома.

В ходе восстановления паролей применялась атака методом перебора (Brute Force). Атака перебором включает вычисление хешей для потенциальных паролей и сравнения их с хешами паролей, которые атакующий хочет взломать.

Автоматизированный инструмент может взломать абсолютно случайный восьмисимвольный пароль, включая все четыре символьных типа, такой как «N^a&$1nG», намного быстрее, чем 28-символьный пароль, включающий только строчные и прописные буквы, такой как «GoodLuckGuessingThisPassword». Если в данной атаке мы предполагаем, что атакующий знает длину паролей и типы используемых символов, «N^a&$1nG» может быть взломан приблизительно через 3,75 дня с использованием одного AMDR290XGPU. Напротив, атакующему требовались бы 17,74 года, чтобы взломать «GoodLuckGuessingThisPassword» при использовании того же самого GPU.

Для взлома паролей также использовалась атака по словарю с использованием списка слов, создаваемого из прошлогоднего исследования пароля. В течение только нескольких минут было восстановлено 53,97% паролей в пределах выборки. Такое короткое время взлома с использованием списка слов прошлогоднего исследования показывает, что пароли, увы, предсказуемы, как всегда. Чаще всего при этом использовался пароль «Password1».

TOP-10 паролей

| Значение пароля | Количество | |

| 1 | Password1 | 2984 |

| 2 | Hello123 | 2587 |

| 3 | Password | 2458 |

| 4 | Welcome1 | 1697 |

| 5 | banco@1 | 1486 |

| 6 | Training | 1250 |

| 7 | Password123 | 1071 |

| 8 | job12345 | 1003 |

| 9 | Spring | 902 |

| 10 | food1234 | 820 |

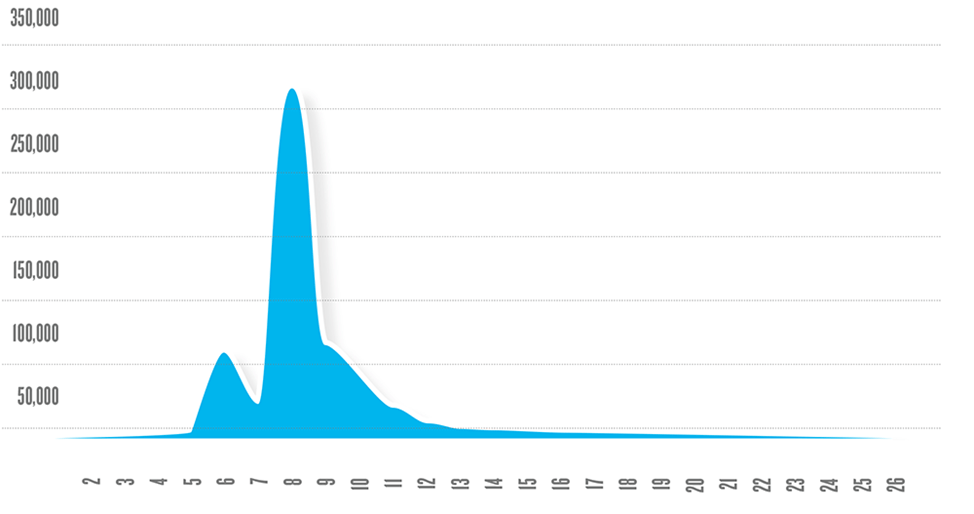

Длина пароля коррелировала с подобным образцом, обнаруженным в прошлом году. Пароли, как правило, были восьмисимвольными, потому что обычно политика безопасности не требует более длинных паролей.

Распределение длины взломанных паролей

Длина взломанных паролей составляет от 1 до 26 символов.

Кроме того, стоит учесть, что пароли были предсказуемы. И в 2013, и в 2014 годах были наиболее распространенными комбинации, включающие прописные буквы, строчные буквы и цифры.

Наиболее часто встречающиеся слова

| Пароль | Количество | % |

| Мужское имя ребенка | 12 042 | 2,09 |

| Кличка собаки | 9224 | 1,60 |

| Женское имя ребенка | 803 | 1,39 |

| Название одного из наибольших городов США | 2244 | 0,39 |

| Название одного из 700 наибольших городов мира | 2113 | 0,37 |

| Название штата в США | 815 | 0,14 |

Специалисты рекомендуют избавляться от слабых паролей.

- Реализуйте политику устойчивой аутентификации.

- Расскажите пользователям о значении выбора более длинных паролей вместо простых, легких для взлома паролей.

- Используйте двухфакторную аутентификацию для сотрудников, получающих доступ к сети.

Безопасное хранение пароля, объединенное с образованными пользователями и должным образом разработанной политикой паролей, поможет вам повысить уровень вашей безопасности.

— See more at: http://threatpost.ru/2014/08/20/rezultaty-analiza-ispolzuemyh-parolej-provedennogo-trustwave-neuteshitelny/#sthash.gfxbgacO.dpuf