Люди будьте бдительны!

Юлиус Фучек

Как ни странным покажется читателям, но эти науки все чаще и чаще оказываются взаимосвязанными. Все чаще и чаще злоумышленники используют не ошибки в программном обеспечении, а людскую психологию. А с другой стороны – все чаще и чаще создатели систем безопасности внушают ложное чувство безопасности, рассказывая о достоинствах своих систем и забывая указать, что сложной системе нужен грамотный пользователь и в конце концов защищенность системы всегда зависит от множества компонент. Попробуем показать это на реальных примерах и задумаемся, в что же делать дальше? Как жить? Куда идти? Что делать?

С этой целью рассмотрим несколько типичных систем безопасности.

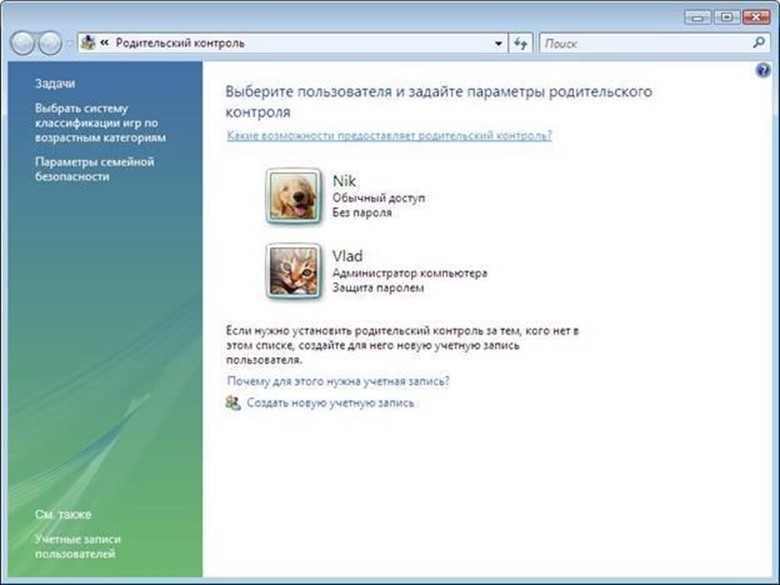

Так как большинство читателей скорее всего уже мамы и папы, либо рано или поздно будут таковыми, то начнем мы свой рассказ с систем родительского контроля. Хотелось бы сказать, что указанные мною достоинства и недостатки характерны для большинства систем родительского контроля.

Родительский контроль

В наше время уже многие дети самостоятельно умеют обращаться с компьютером и бродить по Интернет. В связи с этим все чаще и чаще наши дети нуждаются в контроле родителей, особенно во время серфинга по Интернет. Да и игрушки все чаще оказываются рассчитанными на взрослых. Ранее часть этого контроля можно было обеспечить с помощью средств операционной системы или программного обеспечения сторонних производителей. Однако с выходом новой операционной системы Windows Vista положение коренным образом изменилось. В состав ОС были включены средства Parental Control (Родительский контроль). Это позволит родителям намного проще решать вопросы контроля за поведением своих детей и их безопасностью при работе на компьютере.

Рисунок 1 Родительский контроль

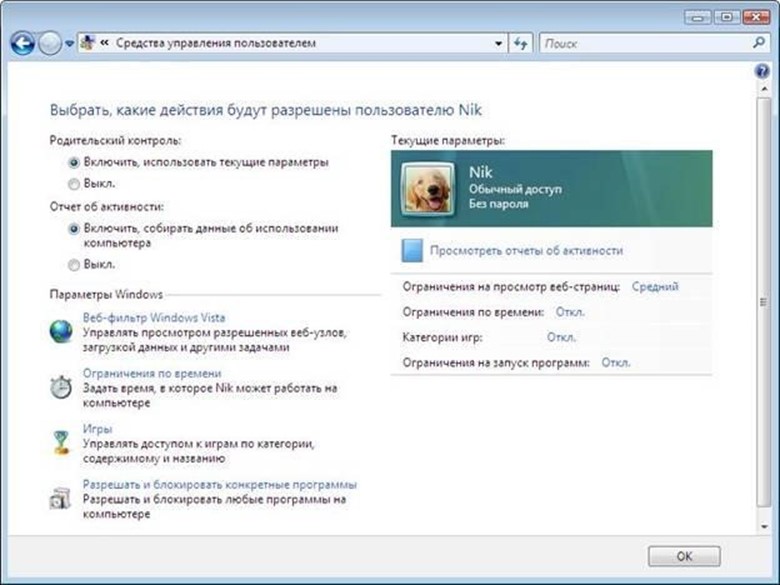

Рассмотрим функции, решаемые с помощью родительского контроля.

- Ограничение времени, проводимого ребенком за компьютером. Можно определить время, в течение которого детям разрешен вход в систему. В частности, определить дни недели и разрешенные часы доступа в соответствующий день недели. Это не позволит детям входить в систему в течение определенного периода времени. Если в момент окончания разрешенного периода времени ребенок работает за компьютером, происходит автоматический выход из системы[1].

- Установка запрета на доступ детей к отдельным играм. Запрет можно устанавливать исходя из допустимой возрастной оценки, выбора типа содержимого или зарпещая доступ к определенным играм.

- Ограничение активности детей в Интернете. Ограничить детей можно с помощью установки круга допустимых веб-узлов, исходя из возрастной оценки, запрета или разрешения загрузки файлов, определения условий фильтрования содержимого (т.е. мы должны определить, какое содержимое фильтры должны разрешать или блокировать). Вместе с тем можно разрешить или блокировать доступ к определенным веб-узлам.

- Установка запретов на использование детьми отдельных программ. Можно запретить детям доступ к определенным программам.

- Ведение отчетов о работе ребенка за компьютером.

Рисунок 2 Средства управления пользователем

Внешне все хорошо, и мы будем считать, что наш ребенок ограничен. Однако давайте задумаемся, такой пункт как «Веб-фильтр Windows Vista» вам ничего не говорит? А совершенно зря! Ведь стоит понимать, что ни одно ПО никогда не будет работать идеально. Следовательно, вам периодически необходимо проверять содержимое тех страниц, которые посещает ваш ребенок, чтобы в случае чего подправить фильтр, занеся сайт в черный или белый список. А теперь давайте трезво подумаем, а кто из родителей это делает??? Вот-вот. Ответ очевиден! НИКТО! На самом деле срабатывает чувство, что, мол, те, кто делали, должны были об этом позаботиться. Но ведь делали люди? Верно?

Но теперь еще более интересный вопрос. Для того, чтобы Родительский контроль вообще работал, нужно чтобы учетная запись с администраторскими правами была защищена паролем. А вот это самое страшное!

Пароль на домашнем компьютере чаще всего что-то типа 123456, в лучшем случае, а то и просто 1.

Думаете такого не бывает? Улыбаетесь? А зря! Поверьте, совершенно зря!

Думаете мало пользователей защищают свою учетную запись следующим образом:

Имя: anton

Пароль: anton

Увы, много!

Самое же печальное состоит в том, что они искренне уверены в своей безопасности!

Антивирусное ПО

Если говорить об антивирусах, то здесь все куда грустнее! Увы, в нашей стране, большинство антивирусов, установленных дома, просто используют ворованные ключи, да и обновляются крайне нерегулярно! Более того, пользователи искренне уверенны, что обновления баз 1 раз в день, а то и в неделю – это нормально! А ведь новые вирусы регистрируются в среднем 1 раз в 30 секунд. Я вообще считаю, что лучше отсутствие антивируса, чем антивирус с необновленными базами.

Кроме того следует учесть, что большинство пользователей устанавливает подобное ПО, используя настройки по умолчанию. И считает что они защищены.

Однако все стало куда грустнее с появлением в составе антивирусов модулей HIPSВедь теперь анализ приложений осуществляется на основе так называемых правил, в составлении которых большое участие принимает сам пользователь. Ведь здесь именно пользователь играет крайне важную роль в вопросе безопасности. И от него потребуется принимать то или иное решение. Что здесь плохого, спросите вы? А вот что. Пользователь, который приобрел антивирусное ПО уверен, что он обезопасил себя от вирусных угроз. А что на самом деле? А на самом деле если он принимает не правильное решение, то остается один на один со своими проблемами.

Беспроводные сети

Вот уж точно пример того, что технологии идут куда быстрее чем успевают пользователи. На сегодня полно примеров создания полностью открытых беспроводных сетей. Приведу пример. Пока я иду на остановку общественного транспорта, я успеваю засечь как минимум 5-6 точек доступа. Из них только одно соединение использует WPA2, остальные беззащитны полностью. И это не потому что технологии сделаны плохо, а потому что пользователи не принимают элементарных мер защиты! Подчеркиваю, своей защиты!

Мобильные устройства.

Вот пример вопиющей безалаберности пользователей. Стоит проехать в метро 4-5 остановок, как в вагоне можно увидеть штук 20 включенных Bluetooth устройств. Причем их хозяевам не приходит в голову что эти устройства можно элементарно просто поставить в режим невидимости. Но самое интересное не в этом. Однажды мой сын попытался разослать найденным Bluetooth картинку с изображением ослика и надписью «Кто прочел, тот осел!» Так что вы думаете? 6 человек ее приняли! Это что? Элементарнейшее головотяпство или нежелание думать о своей безопасности? А ведь наверное неоднократно и читали и слышали об опасности подобных действий. Но тем не менее это их не останавливает, верно?

А говорить о том что на смартфонах и коммуникаторах нужно ставить антивирусы и регулярно обновлять их базы нынче не устает только ленивый. И что? Как не ставили, так и не ставят.

Вообще, положение с мобильным контентом нынче просто ужасно. Но поражает то, что тем не менее, люди все равно не принимают меры!

Согласно данным IT Observer (http://www.ebcvg.com/articles.php?id=907) владельцы мобильных устройств значительно повышают риски утечки данных их корпоративных сетей. Например, 49% портативных устройств с модулями Bluetooth настроено таким образом, что кража информации из них, а равно как и заражение вирусами становится делом всего нескольких минут.

Вместе с тем исполнительные лица, отвечающие за информационную безопасность корпораций зачастую не представляют уровень угроз, исходящих от мобильных устройств, а те, кто осознают их уровень, не могут противостоять данным угрозам.

Приведем несколько цифр:

87% компаний на сегодня не в состоянии предотвратить неавторизованное подключение мобильных накопителей к корпоративной сети, при этом 51% респондентов осознает какому риску подвергается. 36% компаний считают, что портативные мультимедиа устройства вообще не представляют опасности. [1].

Если же говорить о необходимости шифрования мобильных устройств, то здесь пользователи проявляют вопиющую халатность!

Не так давно в моей практике был следующий случай. Стоя у кассы в супермаркете я увидел под ногами валяющуюся флешку. Естественно подобрал ее, а дома, после проверки антивирусом нашел на ней 2(!) бизнес плана различных компаний. Интересно, пользователь, записавший их на этот носитель, задумывался о том, что флешку так элементарно потерять?

А вот еще более вопиющие примеры.

Внештатный сотрудник министерства внутренних дел Великобритании потерял карту памяти с личными данными более чем сотни тысяч преступников, в том числе и отбывающих тюремный срок.

Об этом говорится в сообщении ведомства.

На носителе хранились имена, адреса и, в некоторых случаях, детали обвинений 84 тысяч заключенных, содержащихся в тюрьмах Соединенного Королевства.

Также на карте памяти находятся адреса 30 тысяч человек с количеством судимостей от шести и выше.

Как уточнили в министерстве, информация с карты памяти использовалась исследователем из компании РА Consulting.

«Нам стало известно о нарушении правил безопасности, повлекшем за собой потерю сотрудником, находящемся на договоре, личной информации о нарушителях закона из Англии и Уэльса. Сейчас проводится тщательное расследование», — сказал представитель МВД.

С комментарием по этому поводу уже успел выступить министр внутренних дел «теневого» правительства Доминик Грив. Он отметил, что британские налогоплательщики будут «в совершенном шоке» от того, как британское правительство относится к секретной информации.

Это далеко не первый в Великобритании случай потери конфиденциальной информации различными организациями и ведомствами, напомнил Грив.

В апреле крупный британский банк HSBC признался в потере диска, на котором хранились личные данные 370 тысяч его клиентов. В середине февраля стало известно о краже из британской больницы Russels Hall Hospital в городе Дадли (графство УэстМидландс) ноутбука с медицинскими данными 5 тысяч 123 пациентов.

В конце января появилось сообщение, что у британской сети супермаркетов Marks and Spencer украден ноутбук с личными данными 26 тысяч сотрудников.

Глава Минобороны Великобритании Дес Браун 21 января объявил, что у ведомства были украдены три ноутбука с личными данными тысяч человек.

В декабре прошлого года стало известно о том, что частная американская компания потеряла сведения о трех миллионах кандидатов на получение британских водительских прав. Они содержались на жестком диске компьютера. Среди утраченных данных — сведения об именах, адресах и телефонных номерах претендентов на получение водительских прав в период с сентября 2004 по апрель 2007 года.

В конце октября 2007 года два диска, на которых содержалась информация о 25 миллионах получателей детских пособий и их банковских счетах, пропали по дороге между двумя государственными учреждениями. Масштабная операция по поиску дисков, которая обошлась налогоплательщикам в 500 тысяч фунтов, не дала результатов. Также в июне нынешнего года в одном из поездов, следовавших в Лондон, был обнаружен пакет с секретными документами (http://korrespondent.net/world/493585), в которых содержится информация о борьбе с финансированием террористов, контрабандой наркотиков и отмыванием денег.

Ранее пакет с секретными документами, которые касаются последней информации о террористической сети

Аль-Каида, был обнаружен

(http://korrespondent.net/world/490374)

на сиденье поезда в Лондоне.

Спрашивается, чем думали пользователи, допустившие это?

А вот еще один факт, который должен заставить задуматься владельцев мобильных устройств

Согласно отчета Ponemon Institute

(http://computerworld.com/action/inform.do?command=search&searchTerms=The+Ponemon+I nstitute)

ежегодно в больших и средних аэропортах США теряется около 637 000 ноутбуков Согласно обзора, ноутбуки, как правило, теряются в контрольных точках безопасности.

Около 10 278 ноутбуков теряются еженедельно в 36 больших американских аэропортах, и 65 % из них не возвращаются владельцам. В аэропортах среднего размера регистрируется потеря около 2 000 ноутбуков в аэропортах среднего размера, и 69 % не из них не возвращены. Институт провел опросы в 106 аэропортах 46 государств и опросил 864 человека.

Наиболее часто ноутбуки теряют в следующих пяти аэропортах:

· Los Angeles International

· Miami International

· John F. Kennedy International

· Chicago O’Hare

· Newark Liberty International.

Путешественники не уверены что они возвратят потерянные ноутбуки.

Приблизительно 77 % опрошенных рассказали, что у них нет никакой надежды на возвращение потерянного ноутбука,, 16 % говорят, что они ничего не делали бы, если бы потеряли свой ноутбук. Приблизительно 53 % сказали, что ноутбуки содержат конфиденциальную информацию компании, а 65 %, не сделали ничего для защиты информации.

(http://computerworld.com/action/article.do?command=viewArticleBasic&taxonomyId=17&arti cleId=9105198&intsrc=hm_topic)

Вывод, который нужно сделать!

Ваши ноутбуки обязательно должны поддерживать функцию шифрования конфиденциальных данных. Это может быть использование Windows Vista BitLocker или SecretDisk NG от Aladdin или что-то другое. Но использовать ОБЯЗАТЕЛЬНО! И обязательно предусматривать двухфакторную аутентификацию при работе с шифрованными дисками!

Но вот сумеют ли придерживаться этого вывода пользователи или нет – покажет время. Пока оно показывает только разгильдяйство пользователей.

Мошенничество по e-mail

Казалось бы, о теме мошенничества сегодня не пишет только ленивый и уж точно, только слепоглухонемой не знает об этом. Но это только кажется. Увы, пользователи при сладком понятии «халява» теряют голову чрезвычайно быстро!

12 опасных способов мошенничества по e-mail или о пользе здоровой паранойи

Американская Федеральная комиссия по торговле (FTC — Federal Trade Commission) уже на протяжении примерно семи лет ежегодно проводит одно незатейливое исследование. А именно: просит пользователей электронной почты пересылать в их департамент аналитики весь приходящий спам. На основе этих писем проводится анализ, и к концу года формируется так называемая «Грязная дюжина» — 12 наиболее часто приходящих незапрошенных рекламных объявлений мошеннического характера.

Итак, Top 12 от FTC:

- «Деловые предложения». Эти предложения, как правило, звучат просто чарующе: «200-500 долларов в день» за простую законную работу. Только надо оплатить «накладные» или «юридические» расходы. Причем, никаких деталей никогда не указывается, только много обещаний райской жизни. В большинстве случаев эта «законная работа» оказывает обыкновенной финансовой пирамидой.

- Массовая рассылка. Спамеры рекламируют спам! Простому пользователю предлагают приобрести списки адресов электронной почты, в которых числятся миллионы ничего не подозревающих людей. Плюс специальное программное обеспечение, чтобы автоматизировать процесс рассылки спама. Плюс лозунги, что это самый передовой вид сетевого маркетинга и т.д. Отношение к спамерам в Интернете, думаю, всем известно, а тем более, что за спам уже можно сесть за решетку.

- Цепочки (пирамиды). Получателя такого письма просят перевести маленькую сумму денег (порядка 5 USD) каждому из четырех человек в списке, заменить одного на себя и разослать письма дальше. Пирамида, причем устаревшей модели.

- Предложения о надомной работе. Обычно предлагают выполнять некую несложную работу дома (клеить конверты или выращивать грибы) и обещают платить за произведенную продукцию. Только нужное оборудование необходимо купить у «работодателей» за собственный счет, а вот зато закупать готовую продукцию у жертвы спама никто не будет.

- Здоровье и диеты. Вечная тема. В спамерских посланиях описываются «чудодейственные» препараты, позволяющие стремительно похудеть, вылечить все известные болезни и еще несколько неизвестных, а также восстановить потенцию и волосы на голове. Обычно эти самые волосы встают дыбом у профессиональных врачей, читающих описания таких препаратов.

- «Легкие деньги». Классическое Поле чудес в Стране дураков. За этими рекламами скрываются предложения поучаствовать, например, в торговле валютой на бирже. Это может быть и предложение купить описание схемы, как получать доход в 5000 USD в день и т.д.

- Халява, сэр! Владелец электронного почтового ящика получает письмо о том, что некая организация предлагает компьютеры, оборудование, офисную технику либо еще что-то бесплатно. Все, что нужно, — заплатить небольшой вступительный взнос, чтобы стать участником клуба. Позже ему говорят, что, чтобы получить подарок, нужно привести с собой некоторое число участников, которые также должны заплатить взнос. Налицо классическая пирамида.

- Предложения о вложении денег (инвестиции). Одно из мошенничеств»долгожителей». «Клиенту» предлагают ознакомиться с каким-либо супервыгодным способом вложения капитала. Для этого злоумышленнику обычно достаточно иметь простой HTML-редактор и немного фантазии — и вот на свет появляются «урановые копи в Боливии» или «золотые прииски на Мадагаскаре» плюс инвестиционная компания, якобы их контролирующая. Судьба вложенных денег понятна.

- Оборудование для просмотра кабельного телевидения. Типично американское «суперпредложение» — у нас подобный бизнес особого распространения не получил. Суть его в том, что за небольшую сумму жертве мошенничества предлагают купить устройство для несанкционированного подключения к местной сети кабельного телевидения. На практике же оказывается, что, во-первых, большинство таких устройств и вовсе не работают, а, во-вторых, обслуживающие сеть инженеры без труда обнаруживают таких «самоделкиных». Понятно, что в США эту жертву спама по судам будут тягать до второго пришествия.

- Кредиты на выгодных условиях. Получателю спама предлагают очень выгодный кредит, но с одним условием: деньги он должен вложить в какое-нибудь из перечисленных выше дел (т.е. обычных пирамид). Естественно, денег назад никто не получает, а кредиторы спустя некоторое время начинают требовать возврата ссуды.

- «Восстановление» кредитной карточки. Еще один типично американский вид спама, у нас не распространенный по вполне понятным причинам. Это предложение сулит «клиенту» избавление от отрицательного баланса на кредитке, что поможет отделаться от долгов и получить ссуду. Чтобы не попасться на удочку, достаточно знать, что, во-первых, технически это сделать нельзя, а вовторых, это противозаконно.

- «Выигрыш». Халяву любят и в Америке. Однажды жертве приходит письмо: мол, мы вас (без вашего, правда, ведома) зачислили в участники такой-то благотворительной лотереи, и вы выиграли… Обычно так «выигрывают» путешествия, причем сразу для всей семьи. Чтобы в него отправиться, нужно только оплатить «небольшие накладные расходы». Если «клиент» даже и отправляется действительно в какую-то поездку (что бывает нечасто), то ее условия оказываются просто ужасными (отели с тараканами и путешествие на веслах вместо скутера). В общем, классический «лохотрон», только через Интернет.

Вывод

Такие Тор 12 нужно регулярно давать читать пользователям. Причем не реже 1 раз в 3 месяца, а то забудут!

А если серьезно, то так как подготовленность наших пользователей к атакам подобного рода весьма и весьма низкая (кто не согласен, возразите, но предметно), то нужно ГОВОРИТЬ, ГОВОРИТЬ И ГОВОРИТЬ!

Раз уж мы затронули тему мошенничества в Интернет, то остановимся на этом подробнее.

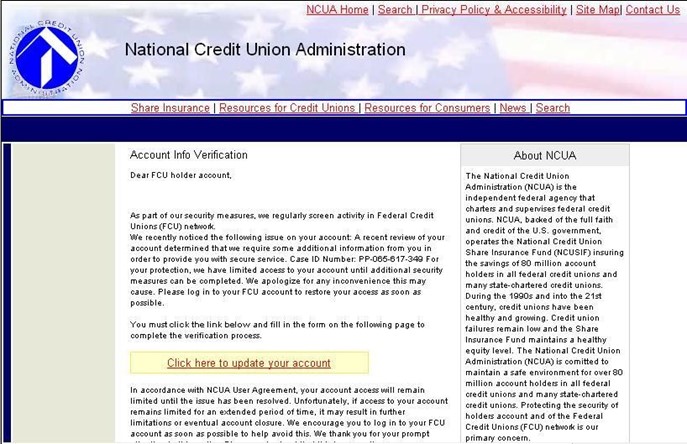

Фишинг

Наиболее развитой формой мошенничества в Интернет, без сомнения, является фишинг. Типичными инструментами фишинга являются mail (почтовые сообщения, использующие методы социальной инженерии), специально разработанные web-сайты.

Все изощреннее становятся методы атак мошенников, повышается уровень подготовленности атак с целью кражи номеров кредитных карт, банковских счетов и прочей конфиденциальной информации. По данным отчета APWG (Anti-Phishing Work Group) в месяц обнаруживается 20109 фишинговых рассылок, 11976 фишерских вебсайтов.

Что такое «фишинг»?

Приведем определение «фишинга», данное специалистами компании DrWeb

(http://support.drweb.com/faq/a5/#fish).

Фишинг (Phishing) — технология интернет-мошенничества, заключающаяся в краже личных конфиденциальных данных, таких как пароли доступа, данные банковских и идентификационных карт и т.д. В декабре 2005 года отмечен резкий рост числа фишинговых сайтов (на 65%, в ноябре 2005 года 4630, а в декабре уже 7197). По мнению экспертов APWG такой рост стал возможен благодаря появлению так называемых «phishing kit» — утилит, которые позволяют в короткие сроки создать фишинг-сайт.

По сведениям компании Websense, один из наиболее популярных инструментов для конструирования фишинг-ресурсов называется Rock Phish Kit. В настоящее время ситуация с фишингом напоминает ситуацию в области написания вирусов несколько лет назад, в момент появления конструкторов вирусов.

Вкратце суть фишинга можно свести к следующему. Мошенник обманывая пользователя заставляет его предоставить свою конфиденциальную информацию: данные для выхода в Интернет (имя и пароль), информацию о кредитных картах и т.д. При этом необходимо отметить, что все действия жертва выполняет абсолютно добровольно, не понимая, что она делает на самом деле. Для этого используются технологии социальной инженерии.

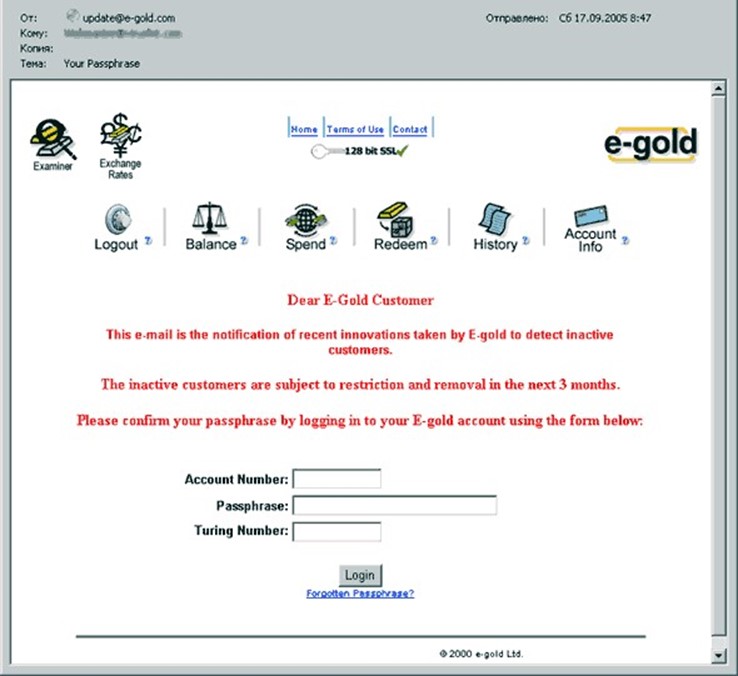

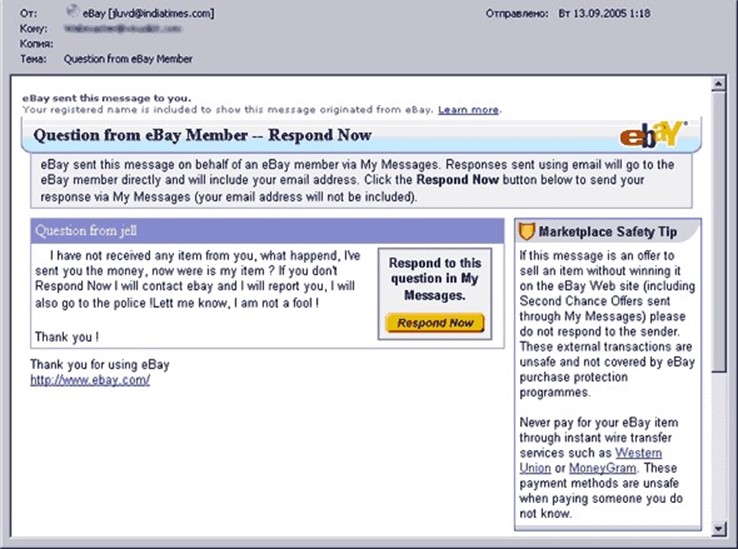

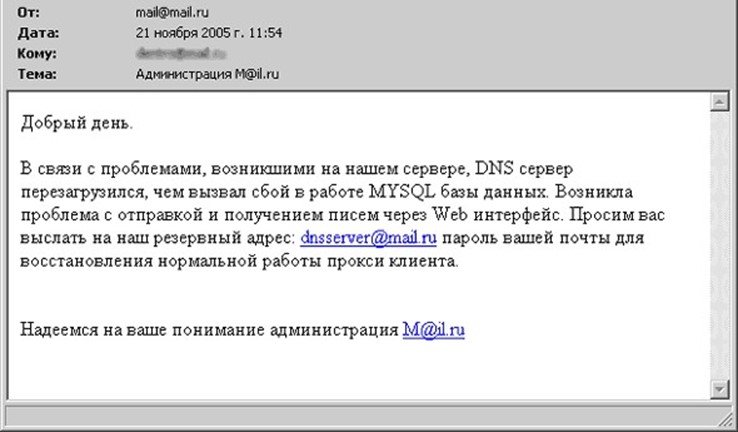

На сегодняшний день фишинг можно разделить на три вида – почтовый, онлайновый и комбинированный. Почтовый – самый старый. При этом по электронной почте присылается специальное письмо с требованием выслать какие-либо данные. (рис. 2).

Рисунок 3 Пример фишингового письма

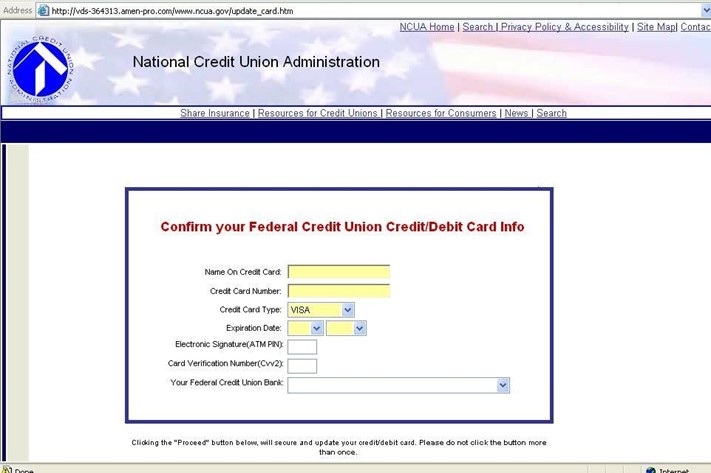

Перейдя по указанной ссылке, жертва попадает на сайт

Рисунок 4 Страница фишингового сайта

Однако данный сайт, несмотря на внешнюю полную схожесть с оригинальным, предназначен исключительно для того, чтобы жертва сама внесла конфиденциальные данные.

Рисунок 5 Пример с поддельным mail-адресом отправителя

Под онлайн фишингом подразумевается, что злоумышленники копируют какие-либо сайты (наиболее часто это это Интернет-магизины онлайновой торговли). При этом используются похожие доменные имена и аналогичный дизайн. Ну а дальше все просто. Жертва, попадая в такой магазин, решает приобрести какой-либо товар. Причем число таких жертв достаточно велико, ведь цены в таком «несуществующем» магазине будут буквально бросовыми, а все подозрения рассеиваются ввиду известности копируемого сайта. Покупая товар, жертва регистрируется и вводит номер и прочие данные своей кредитной карты.

Такие способы фишинга существуют уже достаточно давно. Благодаря распространению знаний в области информационной безопасности они постепенно превращаются в неэффективные способы «отъема денег».

Рисунок 6 Письмо только с одной фишерской ссылкой из многих правдивых

Третий способ – комбинированный. Суть данного способа состоит в том, что создается поддельный сайт некоей организации, на который потом завлекаются потенциальные жертвы. Им предлагается зайти на некоторый сайт и там произвести некие операции самим. Причем, как правило, используется психология.

Рисунок 7 Образец фишингового письма пользователям почты Mail.ru

Многочисленные предупреждения, практически ежедневно появляющиеся в Интернет, делают подобные методы мошенничества все менее и менее эффективными. Поэтому теперь все чаще злоумышленники прибегают к применению key-loggers – специальных программ, которые отслеживают нажатия клавиш и отсылают полученную информацию по заранее назначенным адресам. Если в конце прошлого года (по данным Лаборатории Касперского) появлялись одна-две подобные программы и порядка 10–15 распространявших их сайтов, то теперь эти показатели составляют 10 и 100 соответственно.

Если же вы думаете, что фишинг-атаки актуальны лишь для дальнего зарубежья, то вы ошибаетесь.

Первая попытка фишинга на территории СНГ была зарегистрирована в 2004 году. Жертвами ее стали клиенты московского Ситибанка.

На Украине жертвами фишинговых атак стали клиенты «Приват-банка» и компании «Киевстар».

В случае с клиентами компании «Киевстар» мошенники осуществляли рассылку электронных сообщений потенциальным жертвам и сделали рекламные постинги в популярных украинских Интернет-форумах о «возможном» пополнении счета, который должен нанести ущерб оператору мобильной связи «Киевстар» (предлагалось осуществить специальный набор USSD команд, который приводит к списанию денег со счета доверчивого абонента), от этого страдают сами абоненты. Некоторые эксперты считают подобную Интернет-рассылку первой серьезной украинской фишинг-атакой, поскольку она опирается на использование новой услуги оператора мобильной связи компании «Киевстар», которая позволяет пересылку сумм со счета одного абонента на другой.

Банки и другие организации, использующие для голосовой связи IP-телефонию, рискуют подвергнуть себя фишинг-атакам, для профилактики которых в настоящее время нет никаких средств. Об этом заявил эксперт в области информационной безопасности, называющий себя The Grugq, на конференции Hack In The Box Security Conference (HITB) в Малайзии.

«Преступники получат возможность проникать в банковские сети и устанавливать контроль над их телефонными каналами», — убежден The Grugq. Использование протокола VoIP становится все более популярной технологией, которая помогает снизить расходы на телефонную связь. Вместе с тем VoIP делает сети компаний более уязвимыми для атак. По мнению эксперта, фишинг-атаки через VoIP будут зафиксированы до конца этого года. Преступники получат доступ к персональным данным, в том числе номерам кредитных карт и учетной банковской информации, и лишь небольшое количество специалистов в области информационной безопасности сможет им помешать. «Теоретически, вы звоните в свой банк, а клиентская телефонная линия уже захвачена хакерами», — допустил The Grugq.

В случае развития событий по такому сценарию хакер попросит клиента сообщить учетную информацию перед тем, как связаться с представителем службы поддержки клиентов. «Нет никакой технологии, которая позволяет компаниям справиться с проблемой», — заявил эксперт, отметив, что существующие системы для выявления атак не способны определить факт VoIP-атаки. Для ее организации хакерам сейчас будет достаточно обычного софта для поддержки IP-телефонии или биллинга телефонных разговоров.

Вишинг как разновидность фишинга

В июле 2006 года появилась новая разновидность фишинга, тут же получившая название вишинг.

«Вишинг» (vishing) назван так по аналогии с «фишингом» — распространенным сетевым мошенничеством, когда клиенты какой-либо платежной системы получают сообщения по электронной почте якобы от администрации или службы безопасности данной системы с просьбой указать свои счета, пароли и т.п. При этом ссылка в сообщении ведет на поддельный сайт, на котором и происходит кража информации. Сайт этот уничтожается через некоторое время, и отследить его создателей в интернете достаточно сложно

Схемы обмана, в общем-то, идентичны, только в случае вишинга в сообщении содержится просьба позвонить на определенный городской номер. При этом зачитывается сообщение, в котором потенциальную жертву просят сообщить свои конфиденциальные данные.

Владельцев такого номера найти не просто, так как с развитием Интернет-телефонии, звонок на городской номер может быть автоматически перенаправлен в любую точку земного шара на виртуальный номер. Звонящий же об этом не догадывается. Этой возможностью и воспользовались очередные мошенники.

Согласно информации от Secure Computing, мошенники конфигурируют «war dialler» (автонабиратель), который набирает номера в определенном регионе и, когда на звонок отвечают, происходит следующее:

- автоответчик предупреждает потребителя, что с его картой производятся мошеннические действия, и дает инструкции – перезвонить по определенному номеру немедленно. Это может быть номер 0800, часто с выдуманным именем звонившего от лица финансовой организации;

- когда по этому номеру перезванивают, на другом конце провода отвечает типично компьютерный голос, сообщающий, что человек должен пройти сверку данных и ввести 16-значный номер карты с клавиатуры телефона;

- как только номер введен, вишер становится обладателем всей необходимой информации (номер телефона, полное имя, адрес), чтобы, к примеру, обложить карту штрафом; — затем, используя этот звонок, можно собрать и дополнительную информацию, такую, как PIN-код, срок действия карты, дата рождения, номер банковского счета и т.п.

Как защититься от этого? Прежде всего с помощью здравого смысла, а именно:

- Ваш банк (или кредитная компания, картой которой вы пользуетесь) обычно обращается к клиенту по имени и фамилии, как по телефону, так и по электронной почте. Если это не так, то скорее всего это мошенничество;

- Нельзя звонить по вопросам безопасности кредитной карты или банковского счета по предложенному вам номеру телефона. Для звонков в экстренных случаях вам предоставляется телефонный номер на обратной стороне вашей платежной карточки. Если звонок законный, то в банке сохраняется его запись и вам помогут;

- Если же вам звонит некто, представляющийся вашим провайдером и задает вопросы, касающиеся ваших конфиденциальных данных – повесьте трубку.

Пока серьезных инцидентов такого рода еще не отмечено. Но только пока…

Фарминг

Как ни опасен фишинг и вишинг, однако в сети существует еще более грозная угроза. Это – фарминг.

Фарминг – это перенаправление жертвы по ложному адресу. Для этого может использоваться некая навигационная структура (файл hosts, система доменных имен – domain name system, DNS).

Как это происходит?

Механизм фарминга имеет много общего со стандартным вирусным заражением. Жертва открывает непрошенное почтовое послание или посещает некий web-сервер, на котором выполняется исполнимый вирус-скрипт. При этом искажается файл hosts. Вредоносное ПО может содержать указатели URL многих банковских структур. В результате механизм перенаправления активизируется когда пользователь набирает адрес, соответствующий его банку. В результате жертва попадает на один из ложных сайтов.

Механизмов защиты от фарминга на сегодня просто не существует. Необходимо внимательно смотреть за получаемой почтой, регулярно обновлять антивирусные базы, закрыть окно предварительного просмотра в почтовом клиенте и т.д.

Как же противостоять подобным атакам?

Так как основные фишерские атаки направлены на получение паролей и другой конфиденциальной информации, то в данном случае может помочь применение систем генерации одноразовых паролей или систем многофакторной аутентификации.

И еще одна угроза, о которой нельзя не упомянуть. Откровенно, я даже не знаю, как ее правильно классифицировать. Лучше всего тут подойдет стандартное русское «головотяпство».

Итак, вы решили продать (сдать в ремонт) ваш компьютер (мобильный телефон, КПК, не суть важно). В конце-концов обычный телефон с записанной телефонной книгой.

А вы не задумывались, что при этом стоило бы вначале удалить ваши данные? Причем удалить с помощью специального ПО для невосстановимого стирания (учтите, что в случае использования мобильных телефонов вам может потребоваться визит в специализированную мастерскую).

Ведь нынче восстановить данные довольно просто. А то можно попасть в ситуацию, подобную описанной ниже.

На eBay продали компьютер с базой данных миллионов банковских клиентов На интернет-аукционе eBay всего за 35 фунтов стерлингов был продан компьютер, содержащий около миллиона записей с личными данными клиентов банков American Express, Natwest и Royal Bank of Scotland.

Компьютер, который содержит базу данных с именами, адресами, телефонами, номерами банковских счетов, кредитных карт и даже подписями клиентов, купил на интернетаукционе оксфордский IT-менеджер Эндрю Чепмен.

Специалист также выяснил, что ранее купленный им компьютер принадлежал компании Graphic Data, которая специализировалась на создании и хранении цифровых копий финансовой документации.

На данный момент компания пытается получить машину обратно. А что касается того, как ценный компьютер попал на аукцион, то в компании полагают, что его продал бывший сотрудник Graphic Data. (По материалам

Lenta.ru)

Заключение

Надеюсь эта статья заставит вас задуматься о том, что обеспечение информационной безопасности это не толшько и не столько техническая проблема, сколько воспитание соответствующего образа мышления, некоторой доли здоровой паранойи. Хотелось бы подчеркнуть, что все системы безопасности включают в себя не только аппаратнопрограммное обеспечение, но и людей, их использующих. И очень обидно, когда именно люди становятся самым слабым звеном в безопасности. Вместе с тем, увы, такое происходит все чаще и чаще!

Литература

1.

Will Sturgeon iPod security still a stumbling block for firms http://software.silicon.com/security/0,39024655,39129339,00.htm