Для кого предназначена данная статья

Социальная инженерия описывает, прежде всего, нетехнические угрозы информационной безопасности. Широкий характер этих угроз требует обеспечивать информацию об угрозах и потенциальной защищенности управленческого и технического штата в компании, включая:

- Ведущие менеджеры (Правление компании);

- Технический и сервисный персонал;

- Служба поддержки;

- Служба безопасности;

- Бизнес-менеджеры.

Краткий обзор

Для атаки вашей организации, хакеры, использующие приемы социальной инженерии, эксплуатируют доверчивость, лень, хорошие манеры, энтузиазм вашего персонала и многоемногое другое. Поэтому трудно защититься против проектируемого нападения, ведь адресаты не могут понять, что они были обмануты, или могут предпочесть не признавать этого. Хакер, использующий социальную инженерию, пытается убедить ваших сотрудников выдать информацию, которая даст возможность ему использовать ваши системные ресурсы. Традиционно этот подход известен как мошенничество. Много маленьких и средних компаний полагают что хакерские нападения — проблема для больших корпораций или банков, ведь это сулит большую финансовую выгоду, чем нападение на маленькие компании. Такой подход, возможно, был справедлив в прошлом, однако теперь хакеры атакуют все общество. Преступники могут захватить компанию, атакуя фонды или ресурсы, но они также могут использовать вашу компанию как площадку для нападения на другие компании.

Чтобы защищать персонал от таких нападений, вы должны знать, какое нападение ожидать, возможные цели атаки, потенциальные потери. Зная это, вы сможете усилить политику безопасности, включив в нее защиту от подобных атак.

Угрозы социальной инженерии и защищенность

На сегодня существует пять основных векторов нападения, которые могут быть использованы при проведении атак с помощью социальной инженерии: • Сетевые угрозы (он-лайн):

o Фишинг; o Вишинг; o Фарминг;

- Телефон;

- Анализ мусора;

- Личные подходы;

- Реверсивная социальная инженерия.

Сетевые (он-лайн) угрозы

Персонал использует информацию и отвечает на запросы, которые получает с помощью электронных средств изнутри и снаружи компании. Это дает возможность хакерам подобраться к персоналу, используя относительную анонимность Internet. Вы часто слышите о атаках, использующих электронную почту, всплывающие приложения (pop-up application) и атаках, использующих IM-мессенджеры, «троянские» вирусы, саморазмножающиеся вирусы или вредоносное ПО (malware), которые повреждают или компрометируют компьютерные ресурсы. От большинства подобных нападений можно защититься с помощью антивирусной защиты. Однако злоумышленник, использующий методы социальной инженерии, убеждает сотрудника выдать необходимую ему информацию с помощью правдоподобного психологического трюка, вместо того, чтобы заразить компьютер malware с помощью прямого нападения. Такая атака сможет подготовить почву для malware. Поэтому вы должны советовать персоналу, как лучше всего идентифицировать и избежать интерактивных нападений, которые используют социальную инженерию.

Угрозы с использованием электронной почты (e-mail)

Использование электронной почты как инструмента социальной инженерии стало обычным за прошлое десятилетие. По данным отчета APWG (Anti-Phishing Work Group) в месяц обнаруживается 20109 фишинговых рассылок, 11976 фишерских веб-сайтов.

Число фишинг-атак выросло вдвое за первые шесть месяцев текущего года, сообщает Reuters (http://news.com.com/Online+criminals+step+up+phishing+scams/2100-7349_3-6118920.html ) со ссылкой на «Отчет по угрозам интернет-безопасности», подготовленный Symantec. В первом полугодии 2006 года фишеры отправили 157 тысяч уникальных писем, что на 81 процент больше по сравнению со вторым полугодием 2005 года. По словам авторов исследования, каждое такое письмо может быть отправлено сотням тысяч интернет-пользователей. По мнению экспертов APWG такой рост стал возможен благодаря появлению так называемых «phishing kit» — утилит, которые позволяют в короткие сроки создать фишинг-сайт.

Много сотрудников получают десятки или сотни электронных писем каждый день, и от деловых и от частных корреспондентов. Большой объем электронной почты мешает уделять тщательное внимание каждому сообщению. Этот факт очень полезен для злоумышленника. Большинство почтовых пользователей уверены в себе, когда они имеют дело с электронной корреспонденцией. Для них это — электронный эквивалент перемещения бумаги от лотка к лотку. Приведем определение «фишинга», данное специалистами компании DrWeb (http://support.drweb.com/faq/a5/#fish).

Фишинг (Phishing) — технология интернет-мошенничества, заключающаяся в краже личных конфиденциальных данных, таких как пароли доступа, данные банковских и идентификационных карт и т.д.

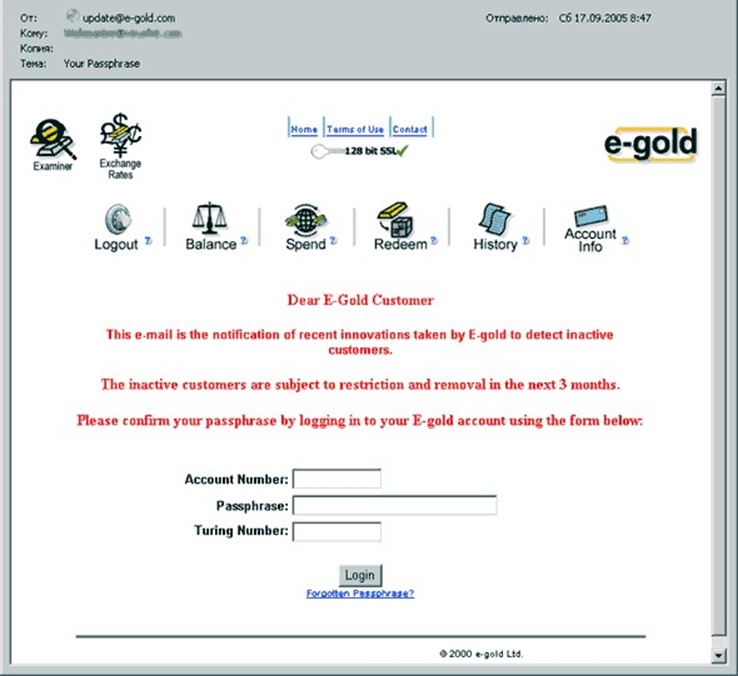

Пример содержания такого сообщения приведен на следующем рисунке, который показывает внешне допустимую ссылку на сайт управления учетной записи Contoso.

Рисунок 1 E-mail phishing гиперлинк

Однако если вы посмотрите более внимательно, то сможете найти два различия:

- текст в почте заявляет, что сайт безопасен, используя https, однако на экране показано, что сайт фактически использует http.

- название компании в почте — «Contoso», но ссылка указывает на компанию по имени «Comtoso».

Камуфляж, используемый в подобных случаях, заставляет электронную почту казаться более правдоподобной. Каждое phishing-письмо маскируется под запрос о пользовательской информации, который якобы должен облегчить пользователю установку обновления или обеспечить дополнительное обслуживание.

Рисунок 2 Пример с поддельным mail-адресом отправителя

Рисунок 3 Образец фишингового письма пользователям почты Mail.ru

В июле 2006 года появилась новая разновидность фишинга, тут же получившая название «вишинг».

«Вишинг» (vishing) назван по аналогии с «фишингом». В случае вишинга в сообщении содержится просьба позвонить на определенный городской номер. При этом зачитывается сообщение, в котором потенциальную жертву просят сообщить свои конфиденциальные данные. Владельцев такого номера найти не просто, так как с развитием IP-телефонии, звонок на городской номер может быть автоматически перенаправлен в любую точку земного шара на виртуальный номер.

Согласно информации от Secure Computing, мошенники конфигурируют «war dialler» (автонабиратель), который набирает номера в определенном регионе и при ответе на звонок происходит следующее:

- автоответчик предупреждает потребителя, что с его картой производятся мошеннические действия, и дает инструкции – перезвонить по определенному номеру немедленно;

- когда по этому номеру перезванивают, на другом конце провода отвечает типично компьютерный голос, сообщающий, что человек должен пройти сверку данных и ввести 16-значный номер карты с клавиатуры телефона;

- как только номер введен, вишер становится обладателем всей необходимой информации (номер телефона, полное имя, адрес);

- затем, используя этот звонок, можно собрать и дополнительную информацию, такую, как PIN-код, срок действия карты, дата рождения, номер банковского счета и т.п.

Пока серьезных инцидентов такого рода еще не отмечено. Но только пока…

Как ни опасен фишинг и вишинг, однако в сети существует еще более грозная угроза. Это – фарминг.

Фарминг (pharming) – перенаправление жертвы по ложному адресу. Для этого может использоваться некая навигационная структура (файл hosts, система доменных имен – domain name system, DNS). Как это происходит?

Механизм фарминга имеет много общего со стандартным вирусным заражением. Жертва открывает почтовое послание или посещает некий web-сервер, на котором выполняется исполнимый скрипт-вирус. При этом искажается файл hosts. В результате жертва попадает на один из ложных сайтов. Механизмов защиты от фарминга на сегодня просто не существует. Еще один вид phishing-атак — spear-phishing (перевод – ловля рыбы с помощью копья/ дротика). Это узконаправленные координированные атаки на организацию или конкретного пользователя с целью получения критически важных данных.

В данном случае злоумышленник осуществляет более правдоподобный обман, максимально приближаясь к целевой группе и используя для маскировки внутреннюю информацию компании.

Такая атака требует большего знания адресата, но она может быть и более успешной.

Как показано на Рисунке 1, ссылки не всегда ведут пользователя к ожидаемому или обещанному сайту.

Большинство мер защиты не пропускает неправомочных пользователей. Однако злоумышленник может обойти много защитных средств, если он обманет пользователя и отправит в компанию через ссылку «троянца», саморазмножающегося червя или вирус. Гиперссылка может также привести пользователя на сайт, использующий всплывающие окна (приложения), чтобы предложить помощь или информацию.

Для того чтобы классифицировать нападения и определить риски в компании, вы можете использовать матрицу векторов нападения, целей нападения и описаний. Таблица 1. Интерактивные Почтовые нападения(e-mail)

| Цели нападения | Описание | Направленность |

| Воровство информации принадлежащей компании | Хакер играет роль внутреннего пользователя, чтобы получить информацию компании. | Конфиденциальная информация. Деловое доверие. |

| Воровство финансовой информации | Хакер использует phishing, vishing, pharming или spear-phishing методику, чтобы запросить конфиденциальную информацию (например подробности учетной записи). | Деньги. Конфиденциальная информация. |

| Загрузка malware | Хакер обманывает пользователя и, с помощью открытия гиперссылки или открытия вложения, инфицирует сети | Доступность. |

| компании. | ||

| Загрузка хакерского ПО | Хакер обманывает пользователя и, с помощью открытия гиперссылки или открытия вложения, загружает вредоносное ПО. | Атака на ресурсы. Доступность. Деньги. |

Чтобы более эффективно сопротивляться хакерским нападениям, использующим социальную инженерию надо относиться со скептицизмом к чему-либо неожиданному в вашем почтовом ящике. Чтобы поддерживать этот подход в организации, вы должны включить в политику безопасности руководство по использованию электронной почты, которое охватывает вопросы использования:

- Вложений в документах;

- Гиперссылок в документах;

- Запросов о персонале или информации компании изнутри компании;

- Запросов о персонале или информации компании снаружи компании.

В дополнение к этим рекомендациям, вы должны включить примеры нападений phishing.

Всплывающие приложения и диалоговые окна

Большинство служащих просматривает Internet по личным причинам. Эти действия персонала могут принести служащим опасность контакта со злоумышленниками, использующими социальную инженерию. Хотя злоумышленники могут не иметь целью нападения именно вашу компании, однако они могут использовать ваш персонал для получения доступа к ресурсам. Одна из самых популярных целей состоит в том, чтобы внедрить почтовый сервер в пределах вашей компьютерной сети, через которую злоумышленник сможет начать phishing или иные почтовые нападения на другие компании или физических лиц.

На рисунке 4 показана страница, на которой гиперссылка, как кажется пользователю, связывается с безопасным сайтом управления учетными записями (secure.contosa.com/account_id?Amendments), в то время как строка состояния показывает, что пользователь перенаправлен на хакерский сайт. В зависимости от браузера, который Вы используете, хакер может подавить или переформатировать информацию строки состояния.

Рисунок 4 Web-страница phishing гиперссылки

Два простейших метода соблазнить пользователя перейти по ссылке в диалоговом окне — это прислать пользователю предупреждение о проблеме, которое выглядит как отображение реалистической операционной системы или прикладного сообщения об ошибках или предложение дополнительных услуг, например, бесплатная загрузка, которая якобы заставит компьютер пользователя работать быстрее. Для опытного IT- и web-пользователя эти методы видны как прозрачный обман. Но неопытных пользователей такие всплывающие приложения или диалоговые окна могут запугать или привлечь.

Таблица 2. Он-лайн атака с помощью всплывающего приложения и диалогового окна

| Цели нападения | Описание | Направленность |

| Воровство персональной информации | Хакер запрашивает персональную информацию сотрудника | Конфиденциальная информация Деньги |

| Загрузка malware | Хакер обманывает пользователя, с помощью открытия гиперссылки или открытия вложения, инфицирует сети | Доступность |

| компании. | ||

| Загрузка хакерского ПО | Хакер обманывает пользователя, с помощью открытия гиперссылки или открытия вложения, загружает хакерское ПО. | Атака на ресурсыДоступность Деньги |

Защита пользователей от всплывающих приложений, использующих социальную инженерию состоит прежде всего в понимании. Избежать этого можно блокируя всплывающие окна и автоматические загрузки, однако этот подход можно обойти.

Гораздо правильнее удостовериться в том, что пользователи знают, что они не должны нажимать ссылки на всплывающих окнах, не посоветовавшись с персоналом поддержки. Однако при этом персонал должен быть уверен, что штат поддержки не будет поверхностно относиться к просьбам пользователей о помощи, если пользователь просматривает Internet. Эти доверительные отношения можно предусмотреть вашей политикой безопасности по работе в Internet. Instant Messaging

Мгновенная передача сообщений (IM) — относительно новая среда связи, однако непосредственность и дружелюбный интерфейс IM делают его идеальным средством для нападений, использующих социальную инженерию, ведь пользователи расценивают данную службу как телефон и не связывают ее с потенциальными угрозами ПО. Основные атаки, использующие IM, это гиперссылки на malware и рассылка вредоносного ПО. Однако IM представляет идеальную среду для нападений с использованием социальной инженерии. Этому способствует непринужденность IM. Болтливая природа IM, вместе с опцией предоставления прозвища весьма расширяет возможности для атаки.

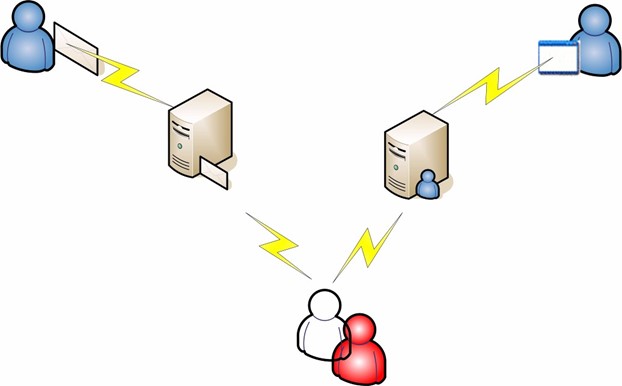

Следующий рисунок показывает, как работает имитация при использовании электронной почты и IM.

Рисунок 5 Имитация при использовании IM и e-mail

Злоумышленник (на рисунке выделен красным цветом) исполняет роль известного пользователя и посылает электронную почту или IM-сообщение, исходя из того, что получатели примут их за сообщения от кого-то, кого они знают. Знакомство ослабляет пользовательскую защищенность. Большинство IM-средств доступа допускает идентификацию пользователей, основанную на адресе электронной почты, что дает возможность хакеру послать приглашения контакта IM другим людям в организации.

Таблица 3. Нападения IM передачи сообщений

| Цели нападения | Описание | Направленность |

| Запрос о конфиденциальной информации компании | Хакер, исполняя роль коллеги, использует IM имитацию, чтобы запросить деловую информацию. | Конфиденциальная информация Доверие |

| Загрузка malware | Хакер обманывает пользователя, с помощью открытия гиперссылки | Доступность |

| или открытия вложения, инфицирует сети компании. | ||

| Загрузка хакерского ПО | Хакер обманывает пользователя, с помощью открытия гиперссылки или открытия вложения, загружает хакерское ПО. | Атака на ресурсыДоступность Деньги |

Если Вы стремитесь использовать удобство IM, вы должны включить IM-безопасность в вашу политику безопасности. Для этого вы должны установить следующие пять правил использования:

- Необходимо ввести стандарт на единственную IM платформу.

- Определите параметры настройки безопасности развертывания.

- Рекомендуйте, чтобы пользователи не использовали настройки по умолчанию.

- Установите стандарты пароля.

- Обеспечьте руководство по использованию.

Угрозы при использовании телефонной связи

Телефон предлагает уникальный способ нападения для хакеров. Это — знакомая среда. Телефонная связь по IP-протоколу Internet (VoIP) — рынок разработки, который предлагает выгоды стоимости компаниям. В настоящее время взлом VoIP, как полагают, является главной угрозой. VoIPимитация становится столь же широко распространенным явлением, как и электронная почта и IM-имитация.

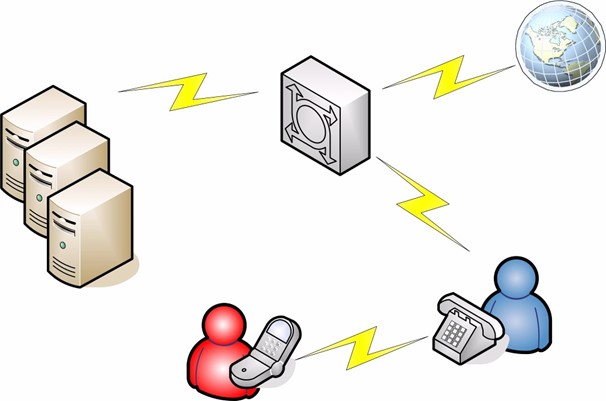

Есть три главных типа атак, направленных на офисные АТС, во время которых:

- Просят информацию, обычно имитируя законного пользователя, чтобы или обратиться к телефонной системе непосредственно или получить удаленный доступ к компьютерным системам.

- Получают доступ к «свободному» использованию телефона.

- Получают доступ к системе коммуникаций.

Хакерский термин для атак такого рода называется- phreaking. Самый обычный подход хакера – симулирование роли телефонного инженера, как показано на следующем рисунке.

Рисунок 6 Схема нападения на офисную АТС

Запросы об информации или доступе по телефону — относительно свободная от риска форма нападения. Если адресат становится подозрительным или отказывается исполнять запрос, хакер может просто положить трубку. Но такие нападения более сложны, чем атака хакера, просто звонящего в компанию и просящего о пользовательском идентификаторе и пароле. Обычно используется сценарий, просят или предлагают справку, прежде чем почти машинально происходит запрос о личной или деловой информации. Таблица 4. Телефонные нападения

| Цели нападения | Описание | Направленность |

| Запрос информации | Хакер исполняет роль законного | Конфиденциальная |

| компании | пользователя, чтобы получить конфиденциальную информацию. | информацияДеловое доверие |

| Телефонный запрос информации | Хакер притворяется телефонным мастером, чтобы получить доступ к офисной АТС, и потом делать внешние запросы. | Ресурсы Деньги |

| Используя офисную АТС, обратиться к компьютерным системам | Хакер взламывает компьютерные системы, используя офисную АТС, захватывает или управляет информацией, заражает malware. |

Большинство пользователей не знает внутреннюю телефонную систему. Это — самая важная часть защиты, которую вы должны оговорить в вашей политике безопасности.

Служба поддержки

Хотя штат службы поддержки часто знает об угрозе взлома, однако они должны поддерживать пользователей, решая их проблемы. Иногда энтузиазм, демонстрируемый штатом технической поддержки, заставляет забыть их о выполнении процедур безопасности. Если службе поддержки предписывают строгие стандарты безопасности, прося о доказательствах, которые могут проверить правильность запроса пользователя, то появляются бесполезные помехи в работе. Персонал, чувствующий, что IT-отдел не обеспечивает их немедленным обслуживанием, склонен жаловаться, и менеджеры будут доказывать, что их запросы важнее, чем вопросы безопасности. Таблица 5. Атаки по телефону

| Цели нападения | Описание | Направленность |

| Запрос информации | Хакер исполняет роль законного пользователя, чтобы получить деловую информацию. | Конфиденциальная информация |

| Доступ запроса | Хакер исполняет роль законного пользователя, чтобы преодолеть безопасность бизнес-систем. | Конфиденциальная информацияДеловое доверие Деловая доступность Ресурсы Деньги |

Служба поддержки должна балансировать между безопасностью и деловой эффективностью, а политика и процедуры безопасности должны помогать в этом. Доказательство идентификации не будет чрезмерной информацией для аналитика службы поддержки, поскольку каждый сотрудник знает информацию (о себе). Но это доказательство не дает гарантию безопасности, потому что хакер может знать эту информацию.

Труднее защитить аналитика службы поддержки против внутреннего взлома. У внутреннего хакера будет хорошее знание процедур и будет время перед тем, как сделать сервисный запрос.

Процедуры защиты должны обеспечить двойную роль в этой ситуации:

- аналитик службы поддержки должен иметь гарантии аудита всех действий. Сервисная служба должна вести журнал всех действий так, чтобы быстро исправить или ограничить любой ущерб в случае атаки.

- аналитик службы поддержки должен иметь структурированную процедуру действий обработки запросов пользователей.

Аудит всех процедур — самый ценный инструмент в предотвращении инцидента и последующем его расследовании.

Анализ мусора

Незаконный анализ мусора — ценная деятельность для хакеров. Деловые бумажные отходы неоценимы для хакера, использующего социальную инженерию, ведь это поможет ему казаться сотрудником компании при атаке.

Если в компании нет правил управления отходами, которые включают избавление от неисправных использованных носителей, то можно найти все виды информации на выброшенных жестких дисках, компакт-дисках, и прочих цифровых носителях. В этом случае политика безопасности компании должна включать положение об управлении жизненным циклом носителей, включая процедуры разрушения или стирания. Таблица 6: Атаки на мусор

| Цели нападения | Описание | Направленность |

| Бумажные отходы во внешних урнах | Хакер берет бумагу из внешне размещенной урны с мусором, чтобы захватить любую уместную информацию компании. | Конфиденциальная информацияАтака на доверие |

| Бумажные отходы во внутренних урнах | Хакер берет бумагу из внутренних офисных урн, совершая обход любых рекомендаций защиты. | Конфиденциальная информацияАтака на доверие |

| Электронные отходы цифровых носителей | Хакер захватывает информацию и приложения из выброшенных электронных носителей. Хакер также ворует сами носители. | Конфиденциальная информацияАтака на доверие Ресурсы |

Ваш персонал должен понимать значение выброшенных бумажных или электронных носителей. Атаку на мусор нельзя считать правонарушением, поэтому вы должны гарантировать, что персонал знает, как выбрасывать ненужные материалы. То есть необходимо всегда уничтожать бумажные отходы и вытирать или уничтожать электронные носители. Вы должны разработать процедуры уничтожения мусора и разместить отходы внутри защищаемого периметра, чтобы они были недоступны.

Вы должны также управлять внутренними отходами. Политика безопасности часто пропускает эту проблему, поскольку часто предполагается, что любой, кто получает доступ к ресурсам компании, должен заслуживать доверия.

Одна из самых эффективных мер при работе с мусором — спецификация классификации данных. Вы назначаете различные категории информации и определяете, как персонал должен с ними обращаться. Категории, например, могли бы включить:

- Конфиденциальная информация. Необходимо уничтожать все бумаги, имеющие данный шифр в специальных уничтожителях бумаги (шредерах).

- Частный. Необходимо уничтожать все бумаги, имеющие данный шифр в специальных уничтожителях бумаги.

- Ведомственный. Необходимо уничтожать все бумаги, имеющие данный шифр в специальных уничтожителях бумаги (шредерах) перед выбрасыванием в общедоступные урны.

- Публичные (общедоступные). Избавьтесь от общественных документов в любой урне или используйте их как черновики.

Личностные подходы

Для хакера самый простой путь получения информации — это попросить об этом непосредственно. Этот подход может казаться грубым, но это основа мошенничества. Существует четыре разновидности такого подхода:

- Запугивание. Этот подход может использовать олицетворение полномочий, чтобы принудить адресат исполнить запрос.

- Убеждение. Самые обычные формы убеждения включают лесть.

- Использование доверительных отношений. Этот подход требует более долгого срока, в течение которого подчиненный или коллега формируют отношения, чтобы получить доверие и информацию от адресата.

- Помощь. В этом подходе хакер предлагает помочь адресату. Помощь будет требовать, чтобы адресат обнародовал личную информацию.

Несомненно, доверие — одна из целей хакера. Защита против нападения запугивания — развитие культуры «отсутствия страха из-за ошибки». Если нормальное поведение — вежливость, то успех запугивания уменьшается.

Убеждение всегда было важным человеческим методом. Вы можете внедрить строгую инструкцию, определяющую, что персонал должен и не должен делать. Созданная атмосфера понимания в компании и политика паролей — лучшая защита.

Для большинства компаний среднего размера главная угроза «коллеги» исходит из отсутствия организованной службы поддержки или контрактного персонала. Штат отдела кадров должен проявлять осторожность при найме контрактного персонала. Если хакер, использующий социальную инженерию, получает постоянную работу в компании, то лучшая защита — понимание персонала и их приверженность правилам политики безопасности.

Наконец, нападения «помощи» могут быть сокращены, если вы имеете эффективную сервисную поддержку. Внутренний помощник — часто результат потери доверия к существующим услугам службы поддержки компании. Для предотвращения таких атак:

- Определите в вашей политике безопасности, что служба поддержки — единственное место, куда нужно сообщать о проблемах.

- Гарантируйте, что служба поддержки имеет согласованный процесс ответа в пределах установленного уровня обслуживания.

- Проверяйте выполнение сервисных работ регулярно, чтобы удостовериться, что пользователи получают подходящий уровень ответов и решений.

Вы не должны недооценивать важность службы поддержки в обеспечении защиты первого уровня против нападений социальной инженерии.

Виртуальные подходы

Для осуществления атаки хакеры должны осуществить виртуальный контакт с адресатом. Существуют следующие виды виртуального контакта:

• с помощью электронного почтового сообщения; • посредством сообщения, всплывающего в окне браузера.

Объем получаемой почты и использование «троянцев» оставляет этот метод привлекательным даже с минимальной величиной успеха.

Большинство этих нападений является личностными и нацелено на установку тождества адресата. Однако широко распространенное неправильное обращение с компьютерами и доступом к Internet (для личного использования) означает, что хакеры могут атаковать корпоративную сеть. Ограниченный риск обнаружения и фиксации телефонных нападений означает, что некоторые хакеры используют телефон как средство подхода, но этот подход — прежде всего для офисных АТС и нападений от лица сервисных служб. Большинство пользователей будет с подозрением относиться к запросу от кого-то, кого они не знают лично.

Физические Подходы

Менее распространенный, но более эффективный, подход является личным контактом с адресатом. Только самый подозрительный служащий будет сомневаться в законности кого-то, кто представляется и просит или предлагает помощь в работе с компьютерной системой. Хотя эти подходы представляют большой риск для преступника, преимущества очевидны. Рост использования мобильных технологий является другой главной угрозой IT-ресурсам компании. Возможные нападения включают как самые простейшие нападения, так и более сложные.

Хотя основная часть больших компаний разработала инфраструктуры защиты помещений, однако, компании среднего размера могут быть слабее осведомлены о правилах контроля посетителей. Ситуация, в которой неправомочный человек следует за кем-то, проходя в офис, является очень простым примером нападения с использованием социальной инженерии. Этот подход не сработал бы в большой компании, где каждый человек должен использовать электронный пропуск для прохода через турникет, или в маленькой компании, где каждый еще знает каждого. Однако это совершенно просто осуществить в компании с тысячей служащих, где служащие практически не знают друг друга. Если самозванец предварительно получил доступ к информации компании, атака будет более вероятной.

Таблица 7.

Физические Нападения

| Цели нападения | Описание | Цель |

Воровство идентификатора мобильного пользователя | Хакер наблюдает за законным пользователем, набирающим имя и пароль для входа в систему. | Конфиденциальная информация |

Воровство идентификатора домашнего пользователя | Хакер изображает из себя IT для получения доступа к домашнему компьютеру работника и запрашивает пользовательский идентификатор и пароль, чтобы проверить успех обновления. | Конфиденциальная информация |

| Прямой сетевой контакт через домашнюю сеть работника | Хакер обращается к сети компании через домашнюю сеть работника, изображая из себя инженера поддержки. | Конфиденциальная информация Деловое доверие Деловая доступность Ресурсы Деньги |

| Внешний доступ к домашней сети работника | Хакер получает доступ к широкополосному каналу Internet через необеспеченную домашнюю сеть. | Ресурсы |

| Несопровождаемый доступ к офису компании | Хакер получает доступ под видом авторизованного пользователя компании. | Конфиденциальная информация Деловое доверие Деловая доступность Ресурсы Деньги |

| Обращение к человеку в офисе компании | Хакер обращается к человеку, чтобы использовать компьютерное оборудование или бумажные ресурсы. | Конфиденциальная информация Деловое доверие Деловая доступность Ресурсы Деньги |

Защищенность против этих угроз зависит от выполнения пользователями действий, основанных на эффективной политике безопасности компании, учитывающей три области:

- Помещения компании;

- Дом;

- Мобильная работа.

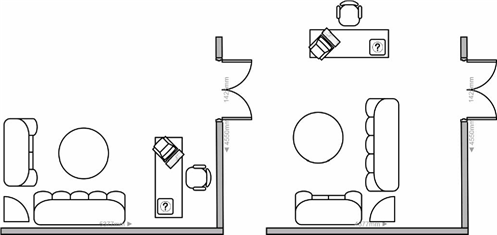

Условия, при которых невозможно физическое нападение с использованием социальной инженерии в пределах здания:

- Идентификация с помощью фотографий на пропусках;

- Книга посетителей, в которой расписывается посетитель и сотрудник, которого он посещает;

- Карточка посетителя, которая должны быть видна всегда, пока он находится в здании и которая возвращается при уходе.

- Книга подрядчиков, в которой расписывается подрядчик и сотрудник, который уполномочил их работу.

- Карточка подрядчика, которая должны быть видна всегда, пока он находится в здании. Чтобы удостовериться, что каждый посетитель представляется охране, компания должна организовать вход так, что посетители должны идти непосредственно мимо охранника так, чтобы предъявить свои пропуска или зарегистрироваться. При этом недопустимо скопление народа перед охранником, которое может затруднить работу охраны.

Рисунок 7 Планирование проходной

Область проходной слева позволяет неправомочному посетителю пройти, используя законного служащего как экран. Пример справа требует, чтобы любой посетитель шел мимо охранника. Позиция компьютерного терминала не затеняет взгляд охранника. Необходимо, чтобы сотрудники охраны просматривали весь проход и не мешали друг другу, когда они проверяют каждого человека. Каждый вход в здание должен соответствовать этим стандартам. Не должно быть никаких задних дверей.

Большинство людей намного осторожнее относятся к посетителям дома, чем в офисе. Услуги IT должны включать правила:

- Каждое действие технической поддержки должно быть запланировано;

- Подрядчики и внутренний персонал, которые совершают локальное обслуживание или инсталляцию должны иметь документы, идентифицирующие личность;

- При проведении работ пользователь должен перезвонить в отдел поддержки, чтобы сообщить им время прибытия инженера поддержки и время его ухода.

- Каждая работа должна иметь наряд, подписываемый пользователем.

- Пользователь никогда не должен обращаться к информации или регистрации на компьютере, чтобы обеспечить доступ инженера.

Последний пункт является критическим. Если инженер не имеет достаточных прав доступа, чтобы завершить задачу, он должен войти в контакт с сервисной службой.

Политика безопасности компании должна предложить совет по уменьшению рисков атак на мобильных пользователей. Если сотрудники используют PDA, вы должны включить в политику безопасности требования по их использованию.

Реверсивная социальная инженерия

Реверсивная социальная инженерия описывает ситуацию, в которой адресат из числа персонала предлагает хакеру информацию, которую он хочет продать. Такой сценарий может казаться маловероятным, однако он осуществляется все чаще.

Не всегда необходимо быть знакомым, чтобы использовать реверсивную социальную инженерию. Подражание проблемам, используя диалоговые окна, имитирующие сообщения о реальных проблемах, может обеспечить эффективное нападение с помощью социальной инженерии. Диалоговое окно объявляет, что есть проблема или что модификация ПО является необходимой для продолжения работы, предлагает загрузку, чтобы решить проблему. Когда загрузка закончена, проектируемая проблема исчезает и пользователь продолжает работать, не обращая внимания на факт, что он нарушил защиту и загрузил malware программу. Таблица 8. Реверсивная социальная инженерия

| Цели нападения | Описание | Направленность |

| Воровство идентификационных данных | Хакер получает пользовательский идентификатор и пароль уполномоченного пользователя | Конфиденциальная информацияДеловое доверие Деловая доступность Деньги |

| Воровство информации | Хакер использует идентификатор уполномоченного пользователя и пароль, чтобы получить доступ к файлам компании. | Конфиденциальная информация Деньги Ресурсы Деловое доверие Деловая доступность |

| Загрузка malware | Хакер обманывает пользователя, подсовывая ему гиперссылку или вложение в e-mail, происходит инфицирование сети компании. | Деловая доступность Деловое доверие |

| Загрузка хакерского ПО | Хакер обманывает пользователя, подсовывая ему гиперссылку или вложение в e-mail, происходит использование ресурсов компании | Ресурсы Деловое доверие Деньги |

Защита от реверсивной социальной разработки — самая трудная. Главная защита — соглашение в политике безопасности о том, что все проблемы должны решаться через сервисную службу. Если сотрудники службы поддержки эффективны, другие служащие будут доверять им, а не искать помощь у посторонних людей.

Вывод

Защита от атак социальной инженерии несомненно, одно из самых сложных в разработке мероприятий. Данный тип защиты нельзя построить исключительно техническими методами. Кроме того, хотелось бы отметить что для построения системы противодействия таким атакам, несомненно, стоит привлекать профессиональных консультантов, а не пытаться строить защиту своими силами

Литература

1. How to Protect Insiders from Social Engineering Threats http://www.microsoft.com/downloads/details.aspx?FamilyID=05033e55-aa96-4d49-8f57c47664107938&DisplayLang=en