Подробнее о Server Core Вы можете узнать в моей статье «Обзор и управление Server Core в Windows Server 2012R2«

Несмотря на очевидные выгоды, многие администраторы отказываются от удаления GUI с серверов потому что не понимают как ими управлять, особенно в аварийных ситуациях.

В этой статье я расскажу о четырех типовых сценариях:

- ПК администратора в домене — сервер в домене

- ПК администратора в домене — сервер в рабочей группе

- ПК администратора в рабочей группе — сервер в домене

- ПК администратора в рабочей группе — сервер в рабочей группе

В каждом сценарии рассмотрим такие средства управления:

- PowerShell remote session

- Server Manager

- Computer management

- MMC

- Disk management

Нужно сразу сказать об альтернативе в виде PowerShell Web Access — о его настройке Вы можете почитать в моей статье «Настройка PowerShell Web Access«.

Но если с помощью RSAT и MMC управлять можно с произвольного количества узлов, то в случае с PowerShell Web Access веб-сервер на котором он развернут будет являться точкой отказа.

Что ж, перейдем к настройке.

В примерах на ПК и администратора и на сервера установлен Windows Server 2012R2 Datacenter. Если вы будете работать с Windows 8.1 то на ПК администратора необходимо будет установить Remote Server Admin Tools.

Разумеется, ПК администратора может быть точкой отказа в случае аварийной ситуации, поэтому разумно при настройке предусмотреть надежное размещение узлов управления (например, в Microsoft Azure) а также резервирование (например, дублирование) узлов управления.

На ПК администратора с серверах у меня локализации en-us, в случае использования других (например, ru-ru) изменения в Брандмауэр будут добавляться иначе.

Чтобы посмотреть текущее значение удаленного управления на целевом сервере можно выполнить:

Configure-SMRemoting.exe -get

Для удаленногоу правления на целевом сервере должен быть настроен winRM, его текущую конфигурацию можно запросить так:

winrm get winrm/config

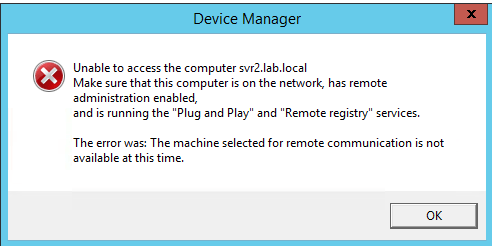

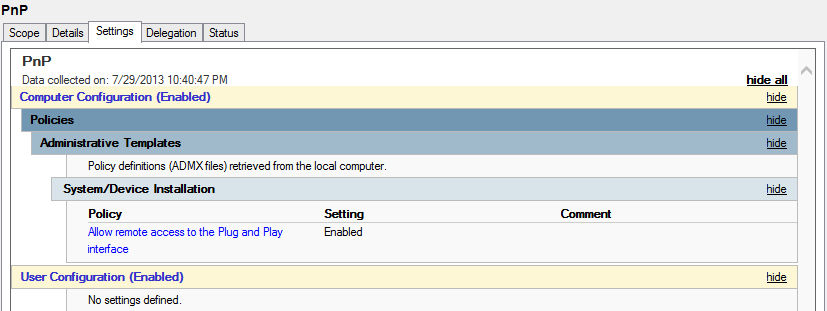

Обратите внимание, Device Manager недоступен для удаленного управления в любых сценариях:

А все дело в том, что Microsoft «выпилила» удаленный доступ к PnP из соображений безопасности — http://support.microsoft.com/kb/2781106/en-us

Вместо этого, предлагается использовать PowerShell — http://blogs.technet.com/b/wincat/archive/2012/09/06/device-management-powershell-cmdlets-sample-an-introduction.aspx

Если Вам все-таки нужнен полноценный Device manager, Вы можете установить GUI на Server Core, как это делать описано в моей статье «Обзор и управление Server Core«.

Сценарий №1: ПК администратора в домене — сервер в домене

Это самый распространенный и простой сценарий.

PowerShell remote session: работает без дополнительного конфигурирования.

Server Manager: работает без дополнительного конфигурирования.

Computer management: необходимо включить правила Firewall.

MMC: необходимо включить правила Firewall.

Disk management: необходимо включить правила Firewall.

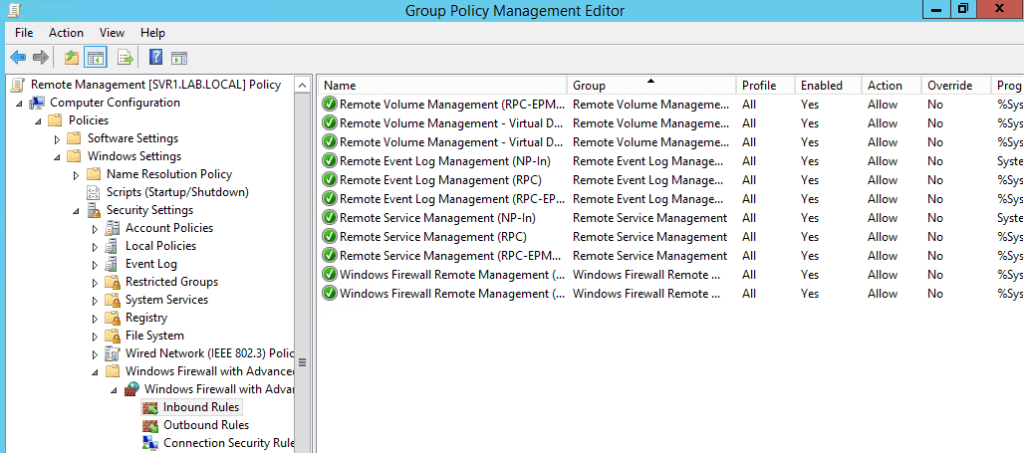

Итак, создадим и распространим групповую политику которой включим правила Firewall Remote Event Log Management, Remote Service Management, Windows Firewall Remote Management, Remote Volume Management:

Обратите внимание, групповую политику нужно распространить как на source, так и на target.

Сценарий №2: ПК администратора в домене — сервер в рабочей группе

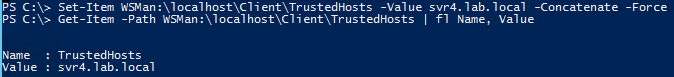

PowerShell remote session: необходимо target в список доверенных хостов на source:

Set-Item WSMan:localhostClientTrustedHosts -Value %target fqdn% -Concatenate -Force

После этого, можно будет использовать PowerShell remote sessions.

Вы можете посмотреть содержимое TrustedHosts:

Get-Item -Path WSMan:localhostClientTrustedHosts | fl Name, Value

.. и очистить его содержимое при необходимости:

Clear-Item -Path WSMan:localhostClientTrustedHosts

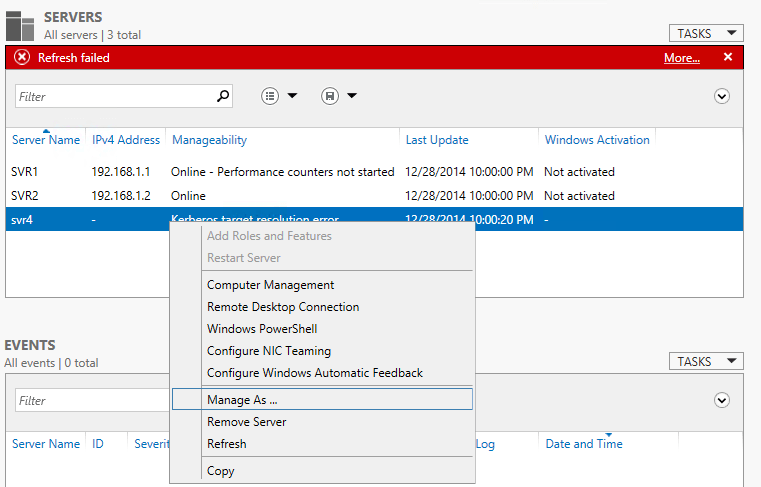

Server Manager:

После добавления target, нужно выбрать опцию «Manage As..» и ввести учетные данные администратора target

Т.к. у нас уже есть доступ к target через PowerShell, настоим правила firewall на target (на source действуют правила из групповой политики):

netsh advfirewall firewall set rule group=»Remote Event Log Management» new enable=yes

netsh advfirewall firewall set rule group=»Remote Service Management» new enable=yes

netsh advfirewall firewall set rule group=»Windows Firewall Remote Management» new enable=yes

netsh advfirewall firewall set rule group=»Remote Volume Management» new enable=yes

Сценарий №3: ПК администратора в рабочей группе — сервер в домене

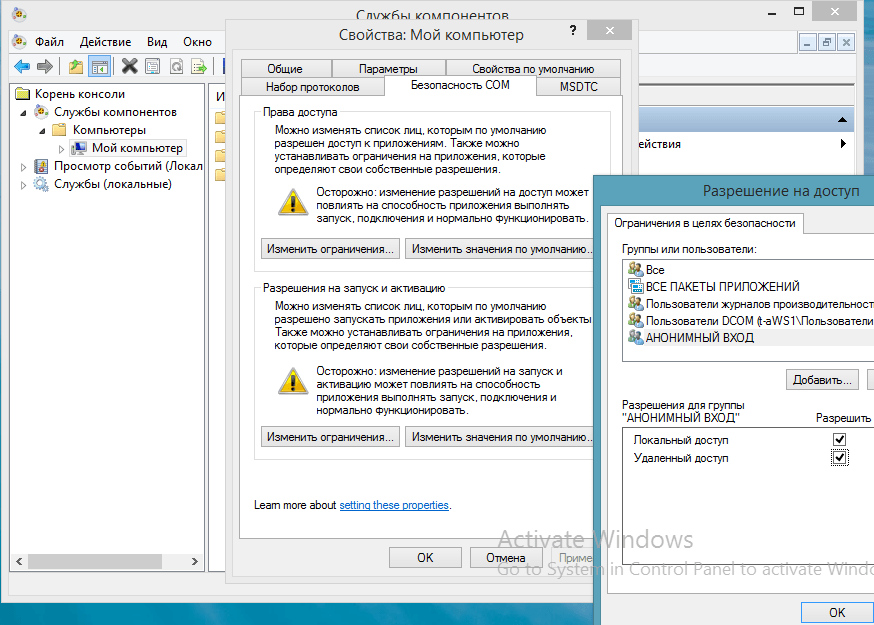

Поместим t-wSRV1 в OU и распространим на него такую политику:

На t-aWS1 разрешим анонимный вход COM (на доменный машинах он уже включен):

http://technet.microsoft.com/en-us/library/hh831453.aspx

6 thoughts on “Удаленное администрирование серверов с помощью Server Manager, MMC и PowerShell”