В этой статье я расскажу о том, как быстро «поднять» новую инфраструктуру Active Directory, DNS и DHCP без грубых ошибок и единственной точки отказа.

Разумеется я рекомендую пройти соответствующее обучение (как минимум курс 70-410) и в полной мере понимать теорию перед переходом к практике.

Но если все горит и делать нужно, а обучение отложено, то данный материал вполне сгодится. Также материал подойдет для создания лабораторных условий, которые пригодятся в процессе обучения.

Начнем с того, что на сервера установим Windows Server 2012 R2 с ролью Hyper-V, а ОС с которыми будем работать будут в виртуальных машинах .

Следует отметить, что виртуализировать контролеры домена можно было и до выхода Windows Server 2012, но были проблемы со временем и USN Rollback в случае использования снепшотов или клонирования виртуальной машины с ролью контролера домена.

Установим сервер D-DC1, откроем Server Manager, настроим сеть (ip 192.168.27.2/24), укажем имя и запустим счетчики производительности;

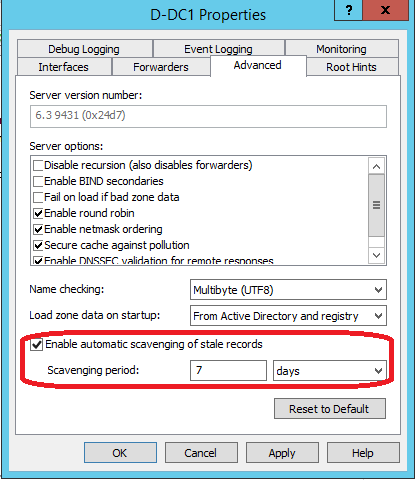

Затем установим роль DNS, включим автоочистку:

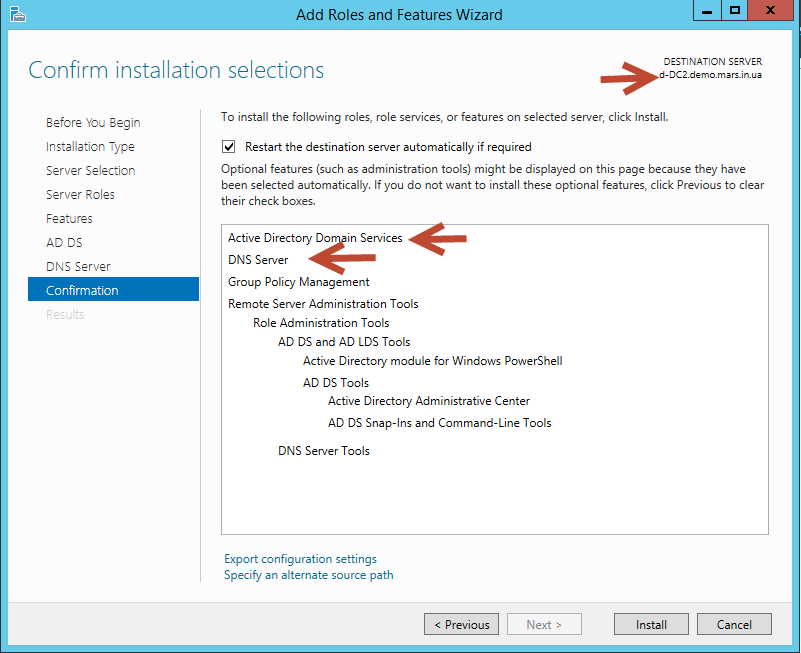

Запустим BPA, убедимся что проблем у нас не обнаружено и перейдем к настройке AD DS: добавим роль, создадим новый лес и домен (demo.mars.in.ua — IANA необходимо для того, чтобы наши коммерческие сертификаты работали правильно).

Подробнее о лесах, доменах и FSMO мастерах читайте в моей статье «Active Directory FSMO роли: описание и миграция»

Конфигурирование делегации DNS на данном этапе не выполняется, т.к. никакой DNS инфраструктуры еще не существует.

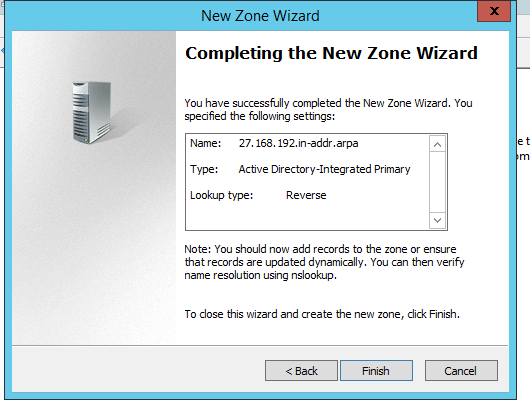

Создадим зону обратного просмотра:

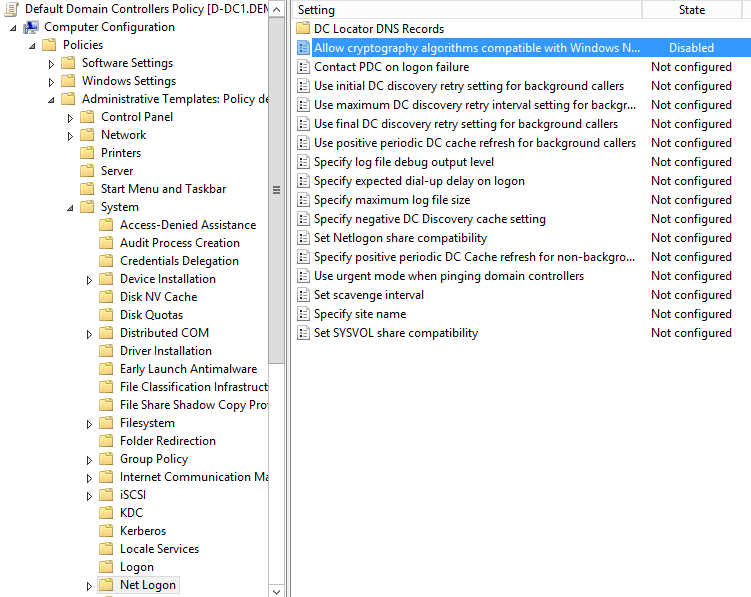

Нам выдадут предупреждение о том, что по-умолчанию включена опция «Allow cryptography algorithms compatible windows NT 4.0». Т.к. в нашей сети нету маашин NT 4, можем выключить это дело (описание есть как в настройках, так и в интернете):

Т.к. наш новый сервер являеться PDC эмулятором укажем его в качестве источника NTP, как это сделать читайте в моей статье «Настройка NTP в домене»

Для начала посмотрим какие OU не защищены от удаления:

Get-ADOrganizationalUnit -filter * -Properties ProtectedFromAccidentalDeletion | where {$_.ProtectedFromAccidentalDeletion -eq $false}

Затем включим эту защиту:

Get-ADOrganizationalUnit -filter * -Properties ProtectedFromAccidentalDeletion | where {$_.ProtectedFromAccidentalDeletion -eq $false} | Set-ADOrganizationalUnit -ProtectedFromAccidentalDeletion $true

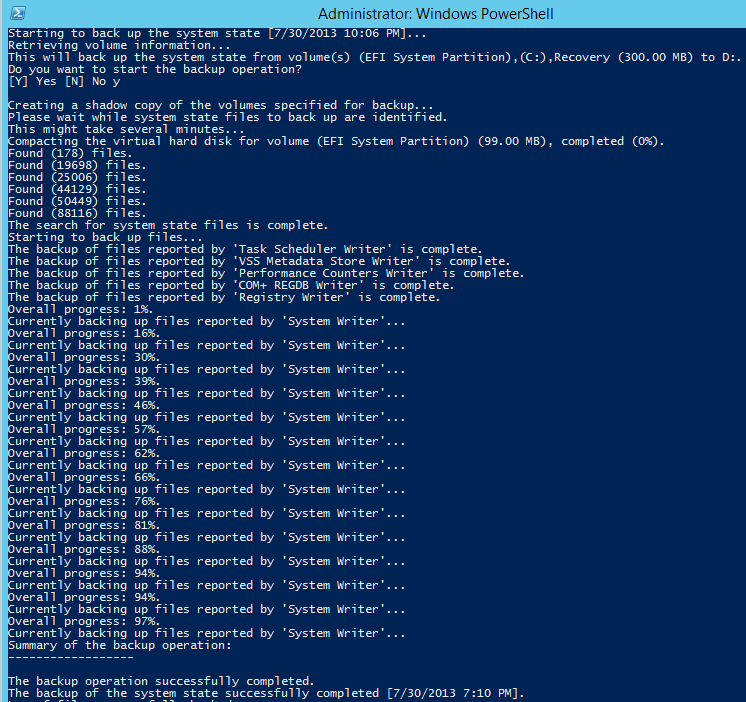

Также нелишним будет сделать резервную копию на внешний диск, для этого подключим диск, установим фичу Windows Server Backup и создадим такую копию:

wbadmin start systemstatebackup -backuptarget:D:

Что ж, один контроллер домена хорошо, но два лучше. Так что установим виртуальную машину d-DC2, введем в домен и сделаем ее вторичным КД:

Затем настроим DNS на сетевых интерфейсах обоих КД таким образом, чтобы в качестве основного был указан «сосед», а в качестве вторичного «сам».

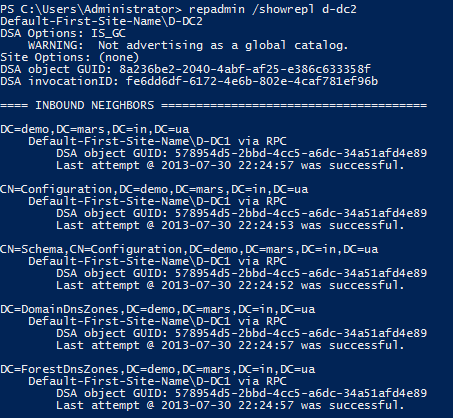

Убедимся что репликация на d-DC2 прошла успешно:

repadmin /showrepl d-dc2

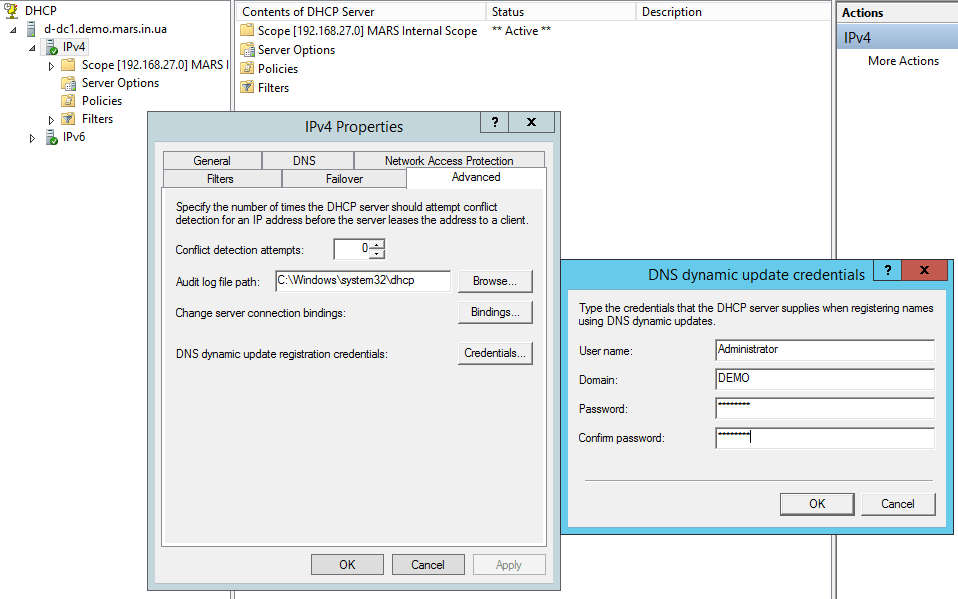

Установим DHCP на d-DC1, создадим новый пул адресов, активируем его, затем укажем учетные данные для обновления DNS записей:

Теперь установим роль DHCP на d-DC2, выберем Configure Failover для IPv4, распределим нагрузку 70/30, и получим такой результат:

Теперь может еще раз запустить BPA и убедится что к ролям AD DS, DNS и DHCP на обоих серверах он претензий не имеет, что и будет являться знаком того, что пора переходить к развертыванию AD CS.