Во вводной статье цикла, посвященного работе с технологией AppLocker, я упомянул, что параллельно с этим циклом статей на моем блоге будут еще появляться статьи, посвященные так называемому «старшему брату» упомянутой выше технологии. Другими словами, иногда, по некоторым причинам вы в своей организации не сможете использовать AppLocker, например, одна из причин та, что помимо компьютеров, работающих под операционной системой Windows 7, большая часть ваших пользователей может работать, скажем, под операционными системами Windows XP. А как вы знаете, у технологии AppLocker есть такое «замечательное ограничение», связанное с платформой, на которую будут распространяться настроенные вами политики.

Во вводной статье цикла, посвященного работе с технологией AppLocker, я упомянул, что параллельно с этим циклом статей на моем блоге будут еще появляться статьи, посвященные так называемому «старшему брату» упомянутой выше технологии. Другими словами, иногда, по некоторым причинам вы в своей организации не сможете использовать AppLocker, например, одна из причин та, что помимо компьютеров, работающих под операционной системой Windows 7, большая часть ваших пользователей может работать, скажем, под операционными системами Windows XP. А как вы знаете, у технологии AppLocker есть такое «замечательное ограничение», связанное с платформой, на которую будут распространяться настроенные вами политики.

Соответственно, как вы уже догадались, данная статья является введением в работу с технологией, которая называется политиками ограниченного доступа к программам, появившейся еще во времена Windows XP, которая позволяет управлять возможностями приложений на компьютерах ваших пользователей. Так как обо всех преимуществах и недостатках данной технологии по сравнению с AppLocker я уже писал во вводной статье цикла по AppLocker, думаю, нет смысла дублировать одну и ту же информацию. Поэтому, в данной статье будет рассказываться о том, что такое политики ограниченного доступа к программам, также как и для чего можно создать такие политики.

Что такое политики ограниченного использования программ?

Перед тем как начать создавать очередные объекты групповой политики с соответствующими параметрами безопасности, прежде всего, следует определиться, что же представляют собой политики ограниченного использования программ (Software Restriction Policies, SRP). Данная технология, которая входит в состав групповой политики, предоставляет функциональные возможности, предназначенные для обеспечения контроля над приложениями, запускаемыми пользователями на своих рабочих местах.

Как вы помните, технология AppLocker предоставляет, по сути, практически такие же возможности, однако, именно SRP в этом направлении можно назвать «старожилом», так как данная технология старше AppLocker более чем на 5 лет, а если говорить точнее, то технология SRP появилась в октябре 2001 года, вместе с выходом операционной системы Windows XP. Точно так же, как и в случае с AppLocker, используя функциональные возможности данной технологии, запрещённое при помощи SRP программное обеспечение не будет удаляться с пользовательского компьютера, а пользователь, в свою очередь, не сможет запустить такое приложение или же выполнить какие-то специфические действия.

Во вводной статье по AppLocker изо всех сравнений функциональных возможностей этих двух технологий (а именно, политик ограниченного использования программ и AppLocker), я не упомянул, что в том случае, если в одном объекте групповой политики будут настроены и параметры политик ограниченного доступа к программам и правила AppLocker, то на компьютерах под управлением ОС Windows 7 будут применяться только политики AppLocker. Также следует обратить внимание на тот момент, что, в отличие от политик, настроенных при помощи технологии AppLocker, все параметры SRP будут применяться не к определенному пользователю или группе пользователей, а ко всем пользователям, которые будут выполнять вход на компьютер, на который будут распространяться политики SRP.

Несмотря на все преимущества технологии, которая будет рассмотрена в нескольких статьях данного цикла, все запреты, распространяемые при помощи функциональных возможностей политик ограниченного использования программ можно обойти. Политики SRP не будут распространяться на пользователя в том случае, если пользователь выполнит вход на свой компьютер в безопасном режиме. Вот такой, получается, в какой-то степени, недостаток. Однако, если пользователям не говорить об этом моменте, вряд ли они будут в своих целях использовать данный чит.

Создание политики ограниченного использования программ

Если в случае с технологией AppLocker, вы можете не настраивать дефолтные политики для создания своих правил, то с политиками ограниченного использования программ без правил, создаваемых по умолчанию, вы работать не сможете. Соответственно, чтобы вам была предоставлена возможность создания и изменения таких политик, для начала вам следует создать предустановленные политики. Итак, чтобы создать свою политику ограниченного использования программ, нужно выполнить следующие действия:

- При помощи оснастки «Управление групповой политики» создайте новый объект групповой политики, скажем, «Ограничения для всех пользователей компании», после чего откройте окно редактора управления групповыми политиками;

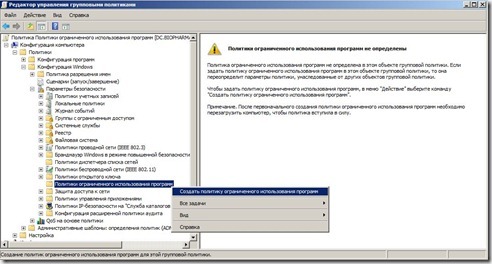

Политики SRP могут распространяться как на компьютеры организации, так и на самих пользователей, то есть, необходимый узел оснастки редактора управления групповыми политиками можно найти как в конфигурации компьютера, так и в конфигурации пользователя. Предположим, что в данном случае следует, чтобы политики SRP распространялись на всех пользователей в организации. Поэтому в отобразившейся оснастке разверните узел Конфигурация компьютераПолитикиКонфигурация WindowsПараметры безопасности и перейдите к узлу «Политики ограниченного использования программ». Здесь, как я уже упомянул выше, для того чтобы начать работать с политиками ограниченного использования программ, вам следует создать политики по умолчанию. Для этого нужно нажать на данном узле правой кнопкой мыши и из контекстного меню выбрать команду «Создать политику ограниченного использования программ», как показано на следующей иллюстрации:

Рис. 1. Создание первых политик ограниченного использования программ

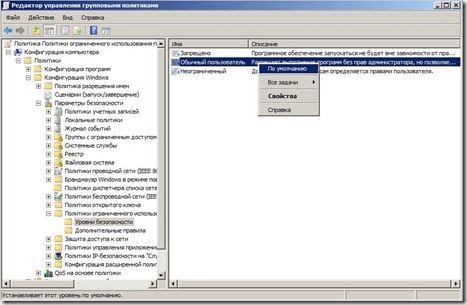

- После выполнения данной команды, будут созданы два дополнительных узла, а также три параметра политики, предназначенных для настройки функциональных возможностей политики ограниченного использования программ. Узел «Уровни безопасности» позволяет вам указать, какие разрешения будут установлены в политиках SRP. Таких уровней немного, а именно три:

· Запрещено. При выборе данного уровня, несмотря на все разрешения, которые не указанны в политиках в явном виде, программное обеспечение не будут запускаться у пользователей, на которых распространяются политики SRP;

· Обычный пользователь. В данном случае, пользователи смогут запускать приложения под пользовательским маркером доступа;

· Неограниченный. Выбрав этот уровень безопасности, программное обеспечение будет запускаться, в зависимости от прав пользователя. Кстати, при первом создании политик SRP, по умолчанию для таких правил автоматически устанавливается уровень «Неограниченный». Естественно, чтобы компоненты операционной системы нормально функционировали, для некоторых создаваемых политик SRP, следует указывать именно этот уровень.

Соответственно, чтобы изменить уровень безопасности по умолчанию, следует выбрать необходимый уровень безопасности и из контекстного меню выбрать команду «По умолчанию». Пример изменения уровня безопасности по умолчанию отображен на следующей иллюстрации:

Рис. 2. Изменение уровня безопасности по умолчанию

- При помощи узла «Дополнительные параметры» вы можете создавать правила, предназначенные для создания и управления политиками ограниченного использования программ. По умолчанию, при создании первой политики, которая была создана на втором шаге данного руководства, создается два первых правила. Это правило для пути %HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionSystemRoot%, которое позволяет запускать любые приложения из папки Windows, а также правило для пути %HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionProgramFilesDir%, позволяющее запускать программы из папки Program Files. Правила для пути позволяют идентифицировать программы по расположению соответствующим файлам. Обычно правила для пути создаются с использованием точного пути к файлу, однако при создании таких правил вы можете использовать еще и такие переменные как %userprofile%, %windir%, %appdata%, %programfiles% и %temp%. Также, как и в случае с правилами по умолчанию, вы можете использовать разделы системного реестра.

Желательно не изменять правила, созданные по умолчанию, а в том случае, если вам необходимо ограничить доступ пользователей к каким-то определенным программам, следует создавать отдельные запрещающие правила.

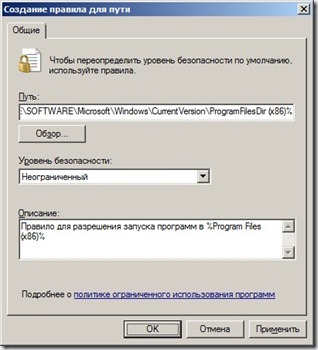

Однако, несмотря на то, что данные правила будут отлично отрабатываться на клиентах, под операционными системами Windows XP, если у ваших пользователей будет установлена 64-разрядная операционная система Windows 7, у них могут возникнуть некоторые проблемы. И вот тут у ваших пользователей при попытке запуска любых приложений из папки «ProgramFiles (x86)» может возникнуть ошибка, свидетельствующая о том, что пользователю запрещается выполнять любые приложения из соответствующего расположения.

В связи с этим следует создать новое правило для пути, позволяющее запускать приложения из соответствующих папок. Для этого в области сведений данного узла вызовите контекстное меню и выберите команду «Создать правило для пути». В отобразившемся диалоговом окне следует выбрать неограниченный уровень безопасности (так как нужно, чтобы пользователи могли запускать программы из выбранного расположения), а также указать раздел реестра %HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionProgramFilesDir (x86)%.

При желании, вы можете в текстовом поле «Описание» добавить какую-то дополнительную информацию. Диалоговое окно нового правила пути показано на следующей иллюстрации:

Рис. 3. Создание правила для разрешения запуска программ, расположенных в папке ProgramFiles (x86)

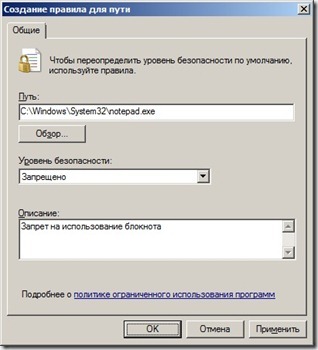

- Теперь, в качестве примера, будет создано еще одно правило пути, запрещающее запускать программу «Блокнот» из папки «System 32». Для этого откройте диалоговое окно создания правила для пути, в текстовом поле «Путь» укажите путь к данной программе, в данном случае это «C:WindowsSystem32notepad.exe», из раскрывающегося списка «Уровень безопасности» выберите «Запрещено» и добавьте какое-то описание, например, «Запрет на использование блокнота», что можно увидеть на иллюстрации ниже:

Рис. 4. Создание запрещающего правила для блокнота

- Теперь следует привязать созданный объект групповой политики к подразделению, содержащему учетные записи компьютеров компании. Закройте оснастку «Редактор управления групповой политики» и в дереве оснастки «Управление групповой политикой» выберите подразделение, содержащее учетные записи компьютеров (в моем случае, это подразделение «Клиенты»), нажмите на нем правой кнопкой мыши, а затем из контекстного меню выберите команду «Связать существующий объект групповой политики». В отобразившемся диалоговом окне «Выбор объекта групповой политики» выберите данный объект групповой политики и нажмите на кнопку «ОК».

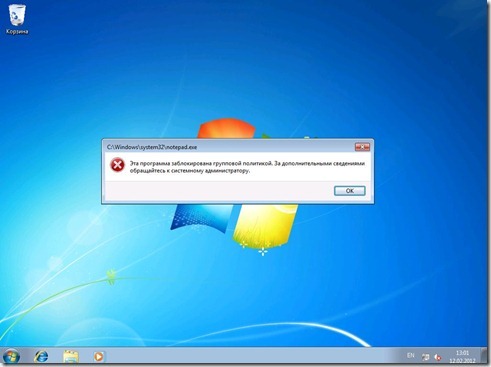

Выполните вход на компьютер, расположенный в подразделении «Клиенты» и попробуйте открыть программу «Блокнот». Как видно на следующей иллюстрации, при попытке открытия блокнота появится следующее диалоговое окно:

Рис. 5. Попытка открытия «Блокнот»

Заключение

Из этой статьи вы узнали о политиках ограниченного использования программ. Вы узнали о том, что представляют собой эти политики, о ситуации, когда такие политики не будут распространяться на пользователей, а также об уровнях безопасности, о политиках SRP по умолчанию и о создании новых политик ограниченного использования программ. В следующей статье данного цикла вы узнаете обо всех методах создания политик SRP.