Исходя из реакции на одну из предыдущих статей решил вынести ввод сервера под управлением CentOS в домен Active Directory в отдельную статью.

Что ж, коль уж сервер у нас корпоративный, значит он должен входить в домен Active Directory. Процедура несложная, рассмотрим основные шаги для домена office.local:

yum install krb5-server

yum install krb5-workstation

nano /etc/krb5.conf

[logging]

default = FILE:/var/log/krb5libs.log

kdc = FILE:/var/log/krb5kdc.log

admin_server = FILE:/var/log/kadmind.log[libdefaults]

default_realm = OFFICE.LOCAL

#dns_lookup_realm = false

#dns_lookup_kdc = false

#ticket_lifetime = 24h

#renew_lifetime = 7d

#forwardable = true[realms]

OFFICE.LOCAL = {

kdc = ldc1.office.local

master_kdc = ldc1.office.local

admin_server = ldc1.office.local

default_domain = OFFICE.LOCAL

}OFFICE.LOCAL = {

auth_to_local = RULE:[1:$0$1](^OFFICE.LOCAL.*)s/^OFFICE.LOCAL/OFFICE/

auth_to_local = DEFAULT

}[domain_realm]

.office.local = OFFICE.LOCAL

office.local = OFFICE.LOCAL[login]

krb4_convert = false

krb4_get_tickets = false[appdefaults]

pam = {

mappings = OFFICE(.*) $1@OFFICE.LOCAL

forwardable = true

validate = true

}

httpd = {

mappings = OFFICE(.*) $1@OFFICE.LOCAL

reverse_mappings = (.*)@OFFICE.LOCAL OFFICE$1

}

Проверим можем ли пройти авторизацию в домене (имя домена полностью и заглавными буквами) и посмотрим выданные билеты Kerberos:

d.kagarlickij@OFFICE.LOCAL

klist

Перейдем к Samba, установим и настроим ее:

yum install samba

chkconfig smb on

nano /etc/samba/smb.conf

workgroup = OFFICE

security = ADS

realm = OFFICE.LOCAL

netbios name = OTRS

dns proxy = no

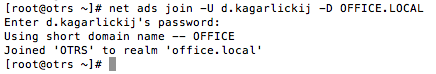

Введем сервер в домен:

net ads join -U user -D DOMAIN

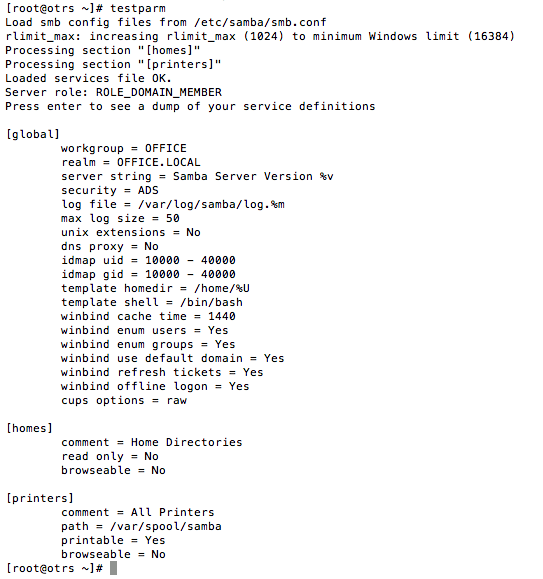

Перейдем к настройке winbind (будем добавлять настройки в секцию [global]):

yum install samba-winbind

chkconfig winbind on

nano /etc/samba/smb.conf

template shell = /bin/bash

idmap uid = 10000 — 40000

idmap gid = 10000 — 40000

winbind enum groups = yes

winbind enum users = yes

winbind use default domain = Yes

winbind enum users = Yes

winbind enum groups = Yes

winbind use default domain = Yestemplate homedir = /home/%U

template shell = /bin/bash

client use spnego = yes

winbind nested groups = Yes

winbind refresh tickets = yes

winbind offline logon = yes

winbind cache time = 1440

unix extensions = no

Проверим конфигурацию Samba и Winbind на предмет ошибок командой testparm:

Проверим что наш сервер «видит» пользователей и группы Active Directory:

wbinfo -u

wbinfo -g

wbinfo -t

Разрешим пользователям домена получать права на файлы и папки нашего сервера:

nano /etc/nsswitch.conf

passwd: files winbind

shadow: files winbind

group: files winbind

Установим ODDJOB

yum install oddjob-mkhomedir

chkconfig oddjobd on

nano /etc/oddjobd.conf.d/oddjobd-mkhomedir.conf

<helper exec=»/usr/libexec/oddjob/mkhomedir -u 0077

Настроим PAM (в скобках указаны номера строк):

nano /etc/pam.d/system-auth

(4) auth sufficient pam_winbind.so use_first_pass

(14) session required pam_mkhomedir.so umask=0077 skel=/etc/skel

nano /etc/pam.d/password-auth

(4) auth sufficient pam_winbind.so use_first_pass

(9) account [default=bad success=ok user_unknown=ignore] pam_winbind.so

(13) password sufficient pam_winbind.so use_authtok

(17) session optional pam_oddjob_mkhomedir.so

Перезагрузимся, проверим функционирование сети , корректность даты и функционирование модулей, сделаем резервную копию (или снимок виртуальной машины).

По времени весь процесс занимает менее часа на посредственном железе 🙂