Сегодня кажется никого не удивить необходимостью шифровать мобильные носители информации, к которым относятся и ноутбуки. Тем не менее, люди продолжают быт беспечными, считая что у них-то как раз ничего страшного произойти не может. А тем временем новости доказывают совершенно обратное. Приведем несколько фактов:

- Как сообщает CNet News (http://news.cnet.com/8301—1009_3—57388136—83/space—stationcontrol—codes—on—stolen—nasa—laptop/

) в своем сообщении от 29 февраля 2012 года, украденный у NASA в прошлом году ноутбук содержал коды управления космической станцией. Ноутбук не был зашифрован. - 17 января 2012 года. Из здания University of Victoria украден электронный носитель, на котором хранились более 11 тыс. записей. В числе утраченных персональных данных номера социального страхования сотрудников, детали банковских счетов и пр. Устройство зашифровано не было.

http://www.infowatch.ru/analytics/leaks_monitoring/2519

- 07.02.2012 Из дома сотрудника департамента образования The Halton District School Board украден ноутбук с личной информацией о более чем 50 тыс. учеников. http://www.infowatch.ru/analytics/leaks_monitoring/2534

- 13.02.2012 из дома служащего крупнейшей ирландской телеком-компании Eircom украден ноутбук с конфиденциальной информацией. Скомпрометированы данные 686 сотрудников Meteor (интернет-провайдер) и 550 клиентов. По словам представителя Eircom, на ноутбуках хранились базы данных с именами, адресами, телефонами, паспортными данными и данными водительских прав, детали платежей и некоторая другая финансовая информация о каждом из пострадавших.

По сообщению аналитического центра InfoWatch, за последние несколько месяцев это уже второй случай пропажи ПК с персданными сотрудников и клиентов Eircom. В результате двух инцидентов скомпрометирована информации около 7,5 тыс. пользователей оператора связи. Первый инцидент произошел в декабре 2011 года. Тогда из главного офиса компании в Дублине пропали 2 ноутбука с персданными 6 441 клиентов eMOBILE (торговая марка, под которой Eircom предлагает услуги сотовой связи). http://www.infowatch.ru/analytics/leaks_monitoring/2537

Вывод напрашивается однозначный – ШИФРОВАТЬ!

В данной статье мы с вами рассмотрим, как осуществить шифрование жесткого диска ноутбука под управлением Windows 8 Consumer Preview. В первой части мы остановимся на шифровании жесткого диска на ПК, не оборудованном ТРМ (Trusted Platform Module), так как на сегодня в Российской Федерации (впрочем, как и на Украине) таких компьютеров большинство.

Подготовка жесткого диска к шифрованию

Перед тем как вы все же решитесь шифровать ваш жесткий диск, следует учесть, что для использования шифрования вам потребуется не обновить вашу ОС до Windows 8 , а установить ее заново на чистый жёсткий диск. С чем это связано?

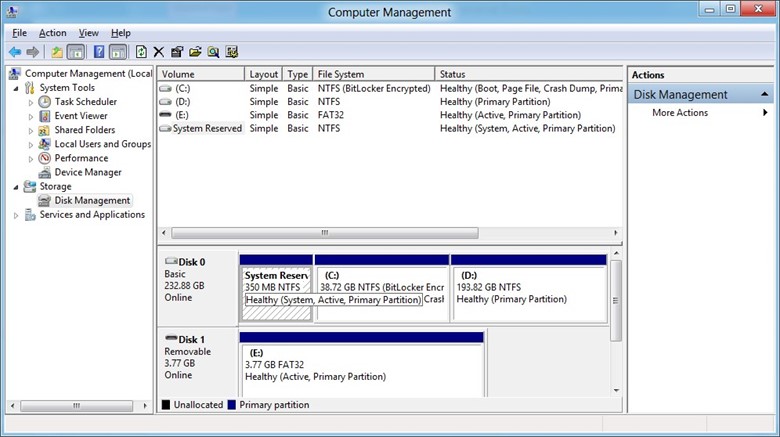

Как вы помните, служебный раздел в Windows 7 Ultimate составляет 100Мб, а в Windows 8 Consumer Preview он составляет 400Мб (рис.1.). Думаю что в дальнейшем, как мы наблюдали при выпуске Windows 7, данный раздел будет уменьшен.

Рисунок 1 Требования к зарезервированному разделу

Далее необходимо отметить, что разработчики Microsoft считают, что ваш ПК уже по умолчанию оборудован модулем ТРМ. Поскольку в нашем случае это не так, до начала шифрования нам необходимо изменить значение параметра в групповых политиках (аналогично в случае Windows

7).

Для этого нам с вами нужно запустить окно командной строки. Поскольку для меня, как я уверен и для вас Metro Style, принятый в Windows 8, абсолютно непривычен, я вышел из этого следующим способом (не уверен что это наиболее простой и правильный способ, но главное – работает!). Открыв окно Windows Explorer, я выбрал комбинацию клавиш Win+R, знакомую нам по предыдущим редакциям Windows и в появившемся окне набрал cmd.

В окне командной строки набираем gpedit.msc

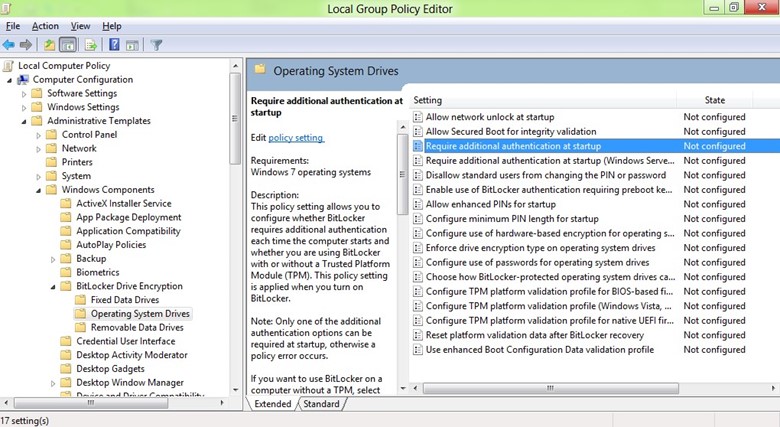

В появившемся окне Local Group Policy Editor (рис.2) выбираем Computer Configuration – Administrative Templates – Windows Components – BitLocker Drive Encryption –Operation System Drives.

Рисунок 2 Local Group Policy Editor

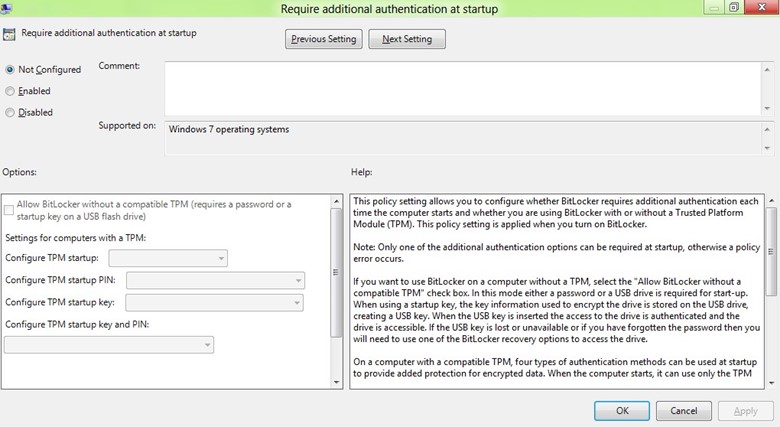

Выбираем пункт Require additional authentication at startup (рис.3).

Рисунок 3 Require additional authentication at startup

Данный пункт политики позволяет указать, что вы будете использовать шифрование BitLocker без совместимого модуля ТРМ.

Для этого вам нужно установить Enabled и Allow BitLocker without a compatible TPM (requires a password or a startup key on a USB Flash drive)

Вместе с тем стоит учесть, что в Windows 8 вы можете использовать не только USB-flash в качестве места хранения ключа, но и обычный пароль. Стоит учесть, что использование USB-flash в качестве места хранения ключа, на мой взгляд, гораздо менее безопасно. Почему? Да потому что как правило пользователи, как правило, носят данную флешку в той же сумке что и ноутбук. Т.е. ноутбук воруют вместе с ключом шифрования. Если же вы будете хранить пароль в голове, то вероятность его хищения, на мой взгляд, будет значительно ниже.

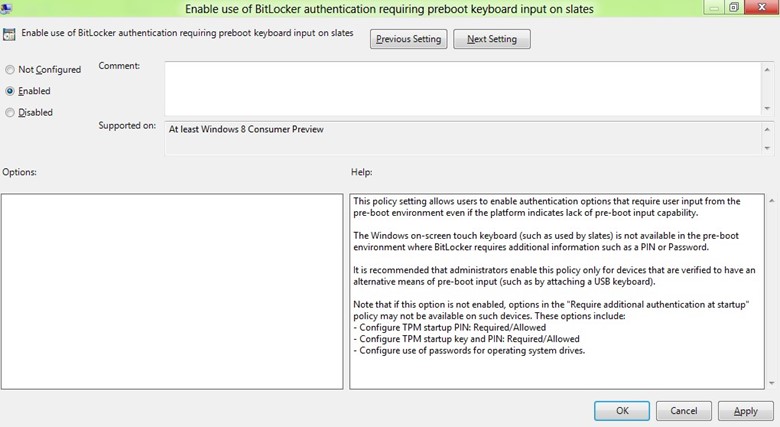

Для того чтобы использовать пароль, вы должны задать параметр (рис.4) Enable use of BitLocker authentication requiring preboot keyboard input on slates

Рисунок 4 Enable use of BitLocker authentication requiring preboot keyboard input on slates

С помощью данного параметра политики вы можете использовать пароль для загрузки с зашифрованного системного раздела.

Собственно на этом работу с редактором локальной групповой политики можно закончить.

Для того чтобы применить данные параметры политики, наберите в окне командной строки gpupdate /force.

Шифрование системного раздела

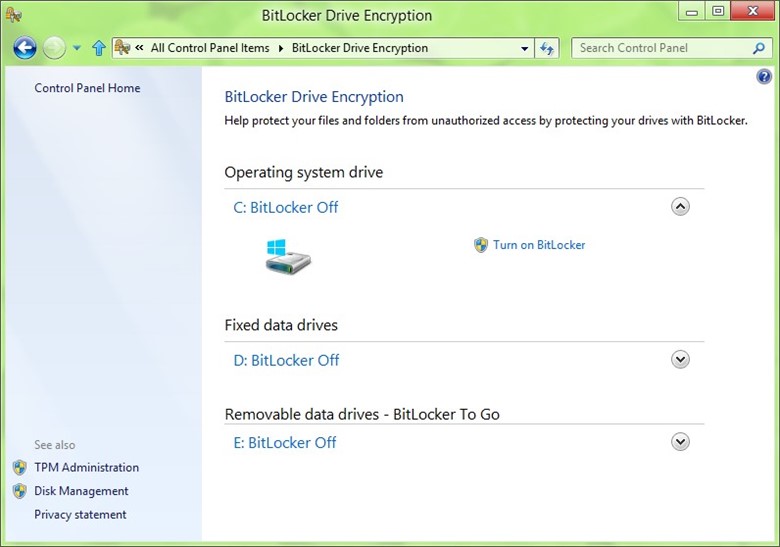

Для того, чтобы зашифровать системный раздел, зайдем в Control Panel и выберем BitLocker Drive Encryption.

Рисунок 5 BitLocker Drive Encryption

Выбираем Turn on BitLocker и начинаем процесс шифрования.

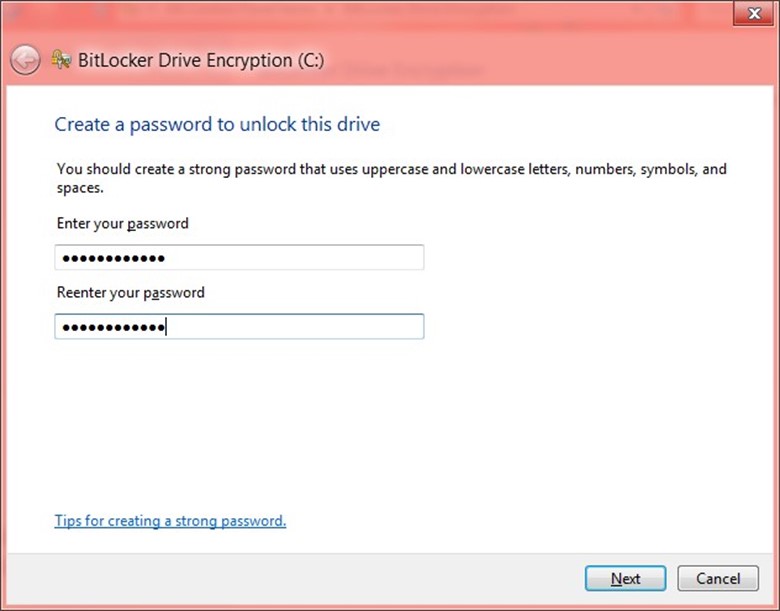

Первым шагом будет создание пароля для расшифровки вашего системного раздела (рис.6)

Рисунок 6 Create a password to unlock this drive

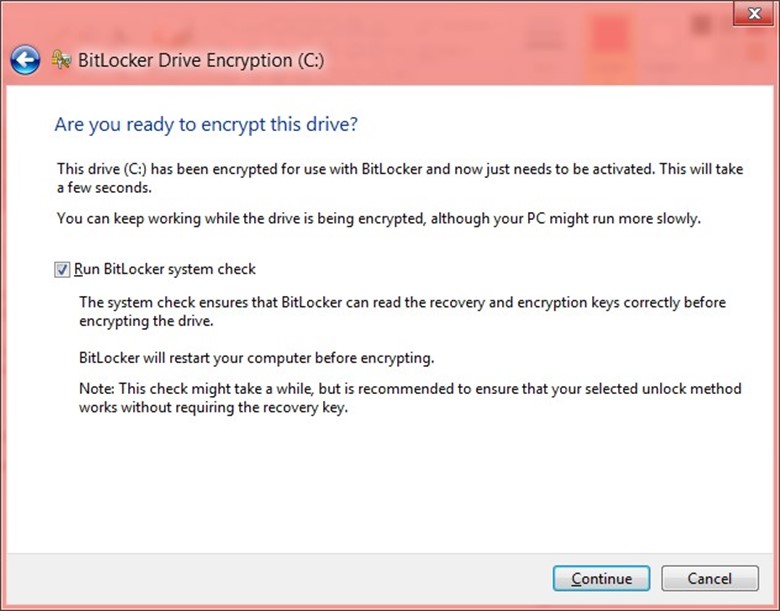

После создания стойкого пароля (учтите, стойкость всего шифрования вашего системного раздела будет определяться стойкостью данного пароля), вы можете приступать к шифрованию (рис.7).

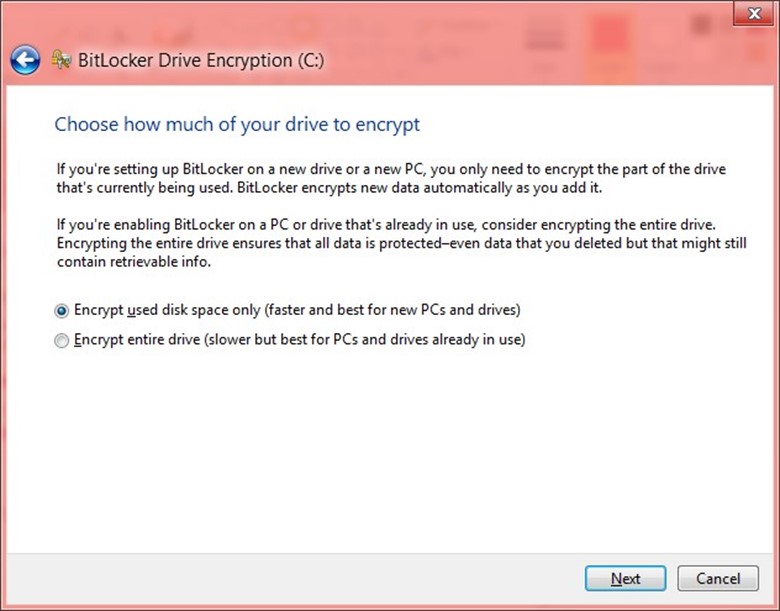

Рисунок 7 BitLocker Drive Encryption

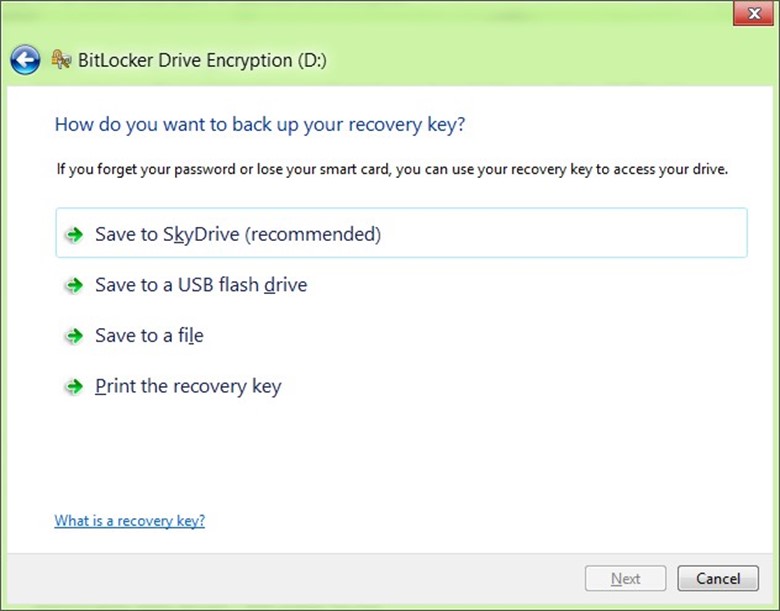

В отличие от Windows 7 вам будет предложено сохранить пароль восстановления не только в файл или на USB-flash, но и на Sky Drive, что намой взгляд, можно оценить как дополнительное удобство.

Рисунок 8 Сохранить пароль восстановления

Следует учесть, что в отличие от Windows 7 вы можете выбрать два режима шифрования):

- Encrypt used disk space only (зашифровать только используемое пространство).

- Encrypt entire disk (зашифровать весь диск).

Способ 1 рекомендуется для новых ПК, так как в дальнейшем записываемые на данный раздел файлы и папки будут шифроваться автоматически. Данный способ существенно быстрее.

Способ 2 рекомендуется для ПК, уже бывших в употреблении. Он медленнее, так как зашифровывается весь диск. Но в этом случае восстановить даже удаленные данные невозможно.

После этого ваш ПК будет перегружен и начнется шифрование.

Рисунок 9 Вы готовы к шифрованию?

Шифрование дисков данных

В данном случае это не составит ни малейшего труда, так как вам нужно будет лишь повторить знакомую операцию по сохранению пароля восстановления да выбрать каким образом вы будете получать доступ к данному разделу:

- По паролю

- По смарт-карте

- Получать доступ автоматически (имеет смысл если вы предварительно зашифровали системный раздел).

Заключение

Таким образом мы с вами убедились, что процесс шифрования разделов в Windows 8 на ПК без ТРМ не представляет особого труда и несмотря на существующие различия с шифрованием в Windows 7 весьма на него похож.