7 января 2009 года компания Microsoft представила для тестирования очередную версию операционной системы для рабочих станций — Windows 7. В данной операционной системе, как уже стало привычным, широко представлены технологии безопасности, в том числе и ранее представленные в Windows Vista. Сегодня речь пойдет о технологии шифрования Windows BitLocker, претерпевшей значительные изменения после своего появления в Windows Vista. Кажется сегодня уже никого не нужно убеждать в необходимости шифрования данных на жестких дисках и сменных носителях, однако, тем не менее, приведем аргументы в пользу данного решения.

7 января 2009 года компания Microsoft представила для тестирования очередную версию операционной системы для рабочих станций — Windows 7. В данной операционной системе, как уже стало привычным, широко представлены технологии безопасности, в том числе и ранее представленные в Windows Vista. Сегодня речь пойдет о технологии шифрования Windows BitLocker, претерпевшей значительные изменения после своего появления в Windows Vista. Кажется сегодня уже никого не нужно убеждать в необходимости шифрования данных на жестких дисках и сменных носителях, однако, тем не менее, приведем аргументы в пользу данного решения.

Потеря конфиденциальных данных из-за хищения или утери мобильных устройств

Сегодня стоимость аппаратных средств во много раз меньше, чем стоимость информации, содержащейся на устройстве. Потерянные данные могут привести к потере репутации, потере конкурентоспособности и потенциальным судебным тяжбам.

Во всем мире уже давно вопросы шифрования данных регулируются соответствующими законодательными актами. Так, например, в США, U.S. Government Information Security Reform Act (GISRA) требует шифрование данных для защиты конфиденциальной информации, принадлежащей правительственным органам. В странах ЕС принята Директива European Union Data Privacy Directive. Канада и Япония имеют свои соответствующие инструкции.

Все эти законы предусматривают серьезные штрафы за утрату персональной или корпоративной информации. Как только ваше устройство похищено (утеряно) – ваши данные могут быть утрачены вместе с ним. Для запрета несанкционированного доступа к данным можно использовать шифрование данных. Кроме того, не стоит забывать о такой опасности, как несанкционированный доступ к данным во время ремонта (в том числе гарантийного), либо продажи устройств, бывших в употреблении.

А то, что это не пустые слова, увы, неоднократно подтверждено фактами. Внештатный сотрудник министерства внутренних дел Великобритании потерял карту памяти с личными данными более чем сотни тысяч преступников, в том числе и отбывающих тюремный срок. Об этом говорится в сообщении ведомства. На носителе хранились имена, адреса и, в некоторых случаях, детали обвинений 84 тысяч заключенных, содержащихся в тюрьмах Соединенного Королевства. Также на карте памяти находятся адреса 30 тысяч человек с количеством судимостей от шести и выше. Как уточнили в министерстве, информация с карты памяти использовалась исследователем из компании РА Consulting. «Нам стало известно о нарушении правил безопасности, повлекшем за собой потерю сотрудником, находящемся на договоре, личной информации о нарушителях закона из Англии и Уэльса. Сейчас проводится тщательное расследование», — сказал представитель МВД.

С комментарием по этому поводу уже успел выступить министр внутренних дел «теневого» правительства Доминик Грив. Он отметил, что британские налогоплательщики будут «в совершенном шоке» от того, как британское правительство относится к секретной информации.

Это далеко не первый в Великобритании случай потери конфиденциальной информации различными организациями и ведомствами, напомнил Грив.

В апреле крупный британский банк HSBC признался в потере диска, на котором хранились личные данные 370 тысяч его клиентов. В середине февраля стало известно о краже из британской больницы Russels Hall Hospital в городе Дадли (графство Уэст-Мидландс) ноутбука с медицинскими данными 5 тысяч 123 пациентов. В конце января появилось сообщение, что у британской сети супермаркетов Marks and Spencer украден ноутбук с личными данными 26 тысяч сотрудников. Глава Минобороны Великобритании Дес Браун 21 января объявил, что у ведомства были украдены три ноутбука с личными данными тысяч человек.

В декабре прошлого года стало известно о том, что частная американская компания потеряла сведения о трех миллионах кандидатов на получение британских водительских прав. Они содержались на жестком диске компьютера. Среди утраченных данных — сведения об именах, адресах и телефонных номерах претендентов на получение водительских прав в период с сентября 2004 по апрель 2007 года.

В конце октября 2007 года два диска, на которых содержалась информация о 25 миллионах получателей детских пособий и их банковских счетах, пропали по дороге между двумя государственными учреждениями. Масштабная операция по поиску дисков, которая обошлась налогоплательщикам в 500 тысяч фунтов, не дала результатов.

Также в июне нынешнего года в одном из поездов, следовавших в Лондон, был обнаружен пакет с секретными документами (http://korrespondent.net/world/493585), в которых содержится информация о борьбе с финансированием террористов, контрабандой наркотиков и отмыванием денег. Ранее пакет с секретными документами, которые касаются последней информации о террористической сети Аль-Каида, был обнаружен (http://korrespondent.net/world/490374) на сиденье поезда в Лондоне. Спрашивается, чем думали пользователи, допустившие это?

А вот еще один факт, который должен заставить задуматься владельцев мобильных устройств

Согласно отчета Ponemon Institute (http://computerworld.com/action/inform.do?command=search&searchTerms=The+Ponemon+Institute) ежегодно в больших и средних аэропортах США теряется около 637 000 ноутбуков Согласно обзора, ноутбуки, как правило, теряются в контрольных точках безопасности.

Около 10 278 ноутбуков теряются еженедельно в 36 больших американских аэропортах, и 65 % из них не возвращаются владельцам. В аэропортах среднего размера регистрируется потеря около 2 000 ноутбуков в аэропортах среднего размера, и 69 % не из них не возвращены. Институт провел опросы в 106 аэропортах 46 государств и опросил 864 человека.

Наиболее часто ноутбуки теряют в следующих пяти аэропортах:

• Los Angeles International

• Miami International

• John F. Kennedy International

• Chicago O’Hare

• Newark Liberty International.

Путешественники не уверены что они возвратят потерянные ноутбуки.

Приблизительно 77 % опрошенных рассказали, что у них нет никакой надежды на возвращение потерянного ноутбука,, 16 % говорят, что они ничего не делали бы, если бы потеряли свой ноутбук. Приблизительно 53 % сказали, что ноутбуки содержат конфиденциальную информацию компании, а 65 %, не сделали ничего для защиты информации.

(http://computerworld.com/action/article.do?command=viewArticleBasic&taxonomyId=17&articleId=9105198&intsrc=hm_topic)

Что этому противопоставить? Только шифрование данных.

В этом случае шифрование выступает в роли последней линии физической обороны вашего ПК. Технологий шифрования жесткого диска сегодня – великое множество. Естественно, что после успешной премьеры своей технологии BitLocker в составе Windows Vista Enterprise и Windows Vista Ultimate компания Microsoft не могла не включить эту технологию в Windows 7. Впрочем, справедливости ради стоит отметить, что в новой ОС мы увидим значительно переработанную технологию шифрования.

Шифрование в Windows 7

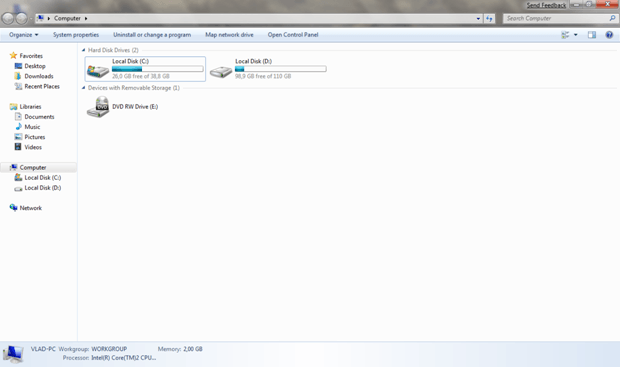

Итак, наше знакомство начинается с установки Windows 7 на ваш ПК. Если в Windows Vista для последующего использования шифрования вам было необходимо или вначале с использованием командной строки подготовить ваш жесткий диск, разметив его соответствующим способом или сделать это позднее, используя специальной ПО от Microsoft (BitLocker Disk Preparation Tool), то в Windows 7 проблема решается изначально, при разметке жесткого диска. Так, при установке, я задал системный раздел емкостью в 39 гигабайт, а получил… 2! Один из которых размером 200М, а второй в 38 гигабайт с небольшим. Причем в стандартном окне проводника вы видите следующую картинку (рис.1).

Рисунок1 Окно проводника

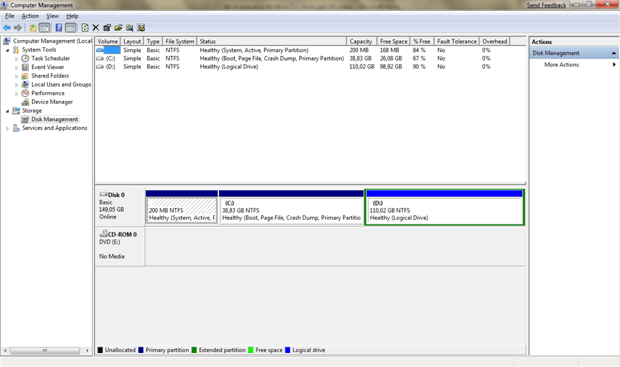

Однако открыв Start – All Programs – Administrative Tools – Computer Management – Disk Management вы увидите (Рис 2) следующее:

Как видите, первый раздел размером в 200М просто скрыт. Он же по умолчанию является системным, активным и первичным разделом. Для тех, кто уже знаком с шифрованием в Windows Vista особо нового на данном этапе нет, кроме того, что разбивка таким образом проводится по умолчанию и жесткий диск уже на этапе установки готовится к последующему шифрованию. Единственное, бросающее в глаза отличие это его размер в 200М против 1.5 Gb в Windows Vista.

Безусловно, такая разбивка диска на разделы значительно удобнее, ведь зачастую пользователь, устанавливая ОС не задумывается сразу о том, будет ли он шифровать жесткий диск или нет.

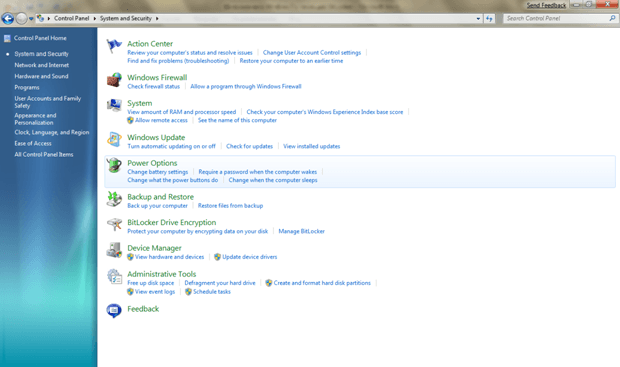

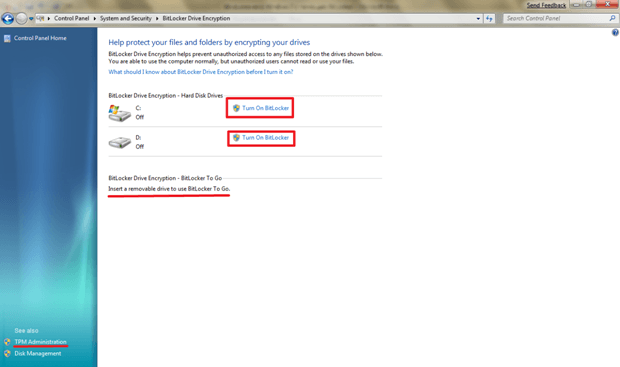

Сразу же после установки ОС мы в Control Panel в разделе System and Security можем выбрать (рис 3) BitLocker Drive Encryption

Выбрав Protect your computer by encrypting data on your disk вы попадаете в окно (рис 4)

Рисунок 4 BitLockerDriveEncryption

Рисунок 4 BitLockerDriveEncryption

Обратите внимание (на рисунке выделено красным цветом) на опции, которые в Windows Vista отсутствуют или организованы иначе. Так, в Windows Vista сменные носители можно было шифровать только в том случае, если они использовали файловую систему NTFS, причем шифрование производилось по тем же правилам, что и для жестких дисков. А шифровать второй раздел жесткого диска (в данном случае диск D: ) можно было только после того, как зашифрован системный раздел (диск C: ).

Однако не стоит думать, что как только вы выберете Turn on BitLocker, вот вам и все хорошо. Не тут-то было! При включении BitLocker без дополнительных параметров, все, что вы получите, это шифрование жесткого диска на этом ПК без применения ТРМ, что, как я уже указывал в своих статьях, не является хорошим примером. Впрочем, у пользователей в некоторых странах, например, Российская Федерация или Украина просто нет другого выхода, так как в этих странах запрещен ввоз компьютеров с ТРМ. В таком случае вы выбираете Turn on BitLocker и попадаете на рис.5.

Рисунок 5 BitLockerDriveEncryption

Рисунок 5 BitLockerDriveEncryption

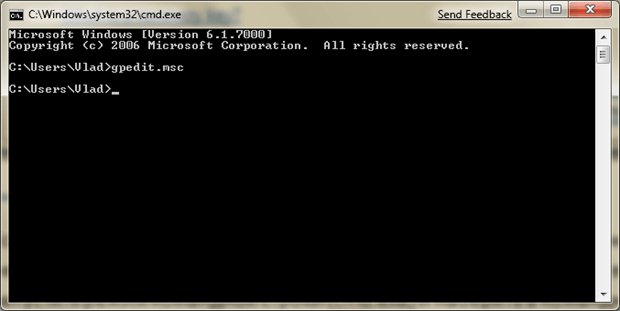

Если же вы хотите использовать ТРМ, чтобы воспользоваться всей мощью шифрования, вам необходимо воспользоваться редактором групповых политик. Для этого вам необходимо запустить режим командной строки (cmd.exe) и наберите в командной строке gpedit.msc (рис.6), запустив редактор групповой политики (рис 7).

Рисунок 6 Запуск редактора групповой политики

Рисунок 6 Запуск редактора групповой политики

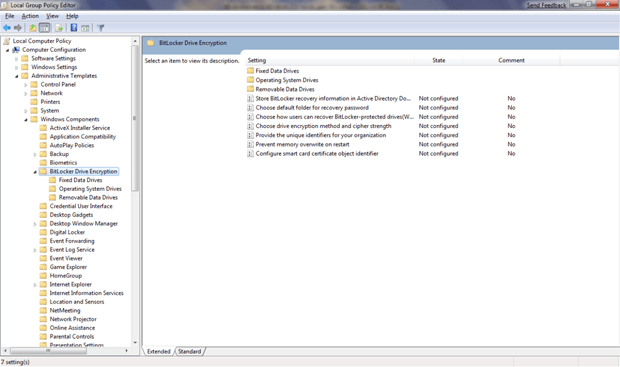

Рисунок 7 Редактор групповой политики

Рисунок 7 Редактор групповой политики

Рассмотрим подробнее опции групповой политики, с помощью которых можно управлять шифрованием BitLocker.

Опции групповой политики BitLocker Drive Encryption

Store BitLocker recovery information in Active Directory Domain Services (Windows Server 2008 and Windows Vista)

С помощью данной опции групповой политики вы можете управлять Active Directory Domain Services (AD DS) для резервирования информации для последующего восстановления BitLocker Drive Encryption. Данная опция применима только к компьютерам, работающим под управлением Windows Server 2008 или Windows Vista.

В случае если данная опция будет определена, то если BitLocker будет включен, то информация восстановления BitLocker будет автоматически скопирована в AD DS.

Если Вы отключите данную опцию политики или оставите ее по умолчанию, то информация восстановления BitLocker не будет скопирована в AD DS.

Choose default folder for recovery password

Эта опция политики позволит вам определить по умолчанию, отображаемый мастером BitLocker Drive Encryption, при запросе местоположения папки для сохранения пароля восстановления. Данная опция применяется, когда вы включаете шифрование BitLocker. Вместе с тем необходимо отметить, что пользователь может сохранить пароль восстановления в любой другой папке.

Choose how users can recover BitLocker-protected drives (Windows Server 2008 и Windows Vista)

Данная опция позволит вам управлять опциями восстановления BitLocker, отображаемыми мастером установки. Эта политика применима к компьютерам, работающим под управлением Windows Server 2008 и Windows Vista. Данная опция применяется при включении BitLocker.

Для восстановления зашифрованных данных пользователь может воспользоваться 48 значным цифровым паролем или USB диском, содержащим 256 битный ключ восстановления.

С помощью данной опции вы можете разрешить сохранение на USB-диск 256 битного ключа пароля в виде невидимого файла и текстового файла, в котором будет содержаться 48 цифр пароля восстановления.

В случае если вы отключите или не будете конфигурировать это правило групповой политики, мастер установки BitLocker позволит пользователю выбрать опции восстановления.

Если Вы отключите или не конфигурируете эту установку политики, то мастер установки BitLocker подарит пользователям способы хранить опции восстановления.

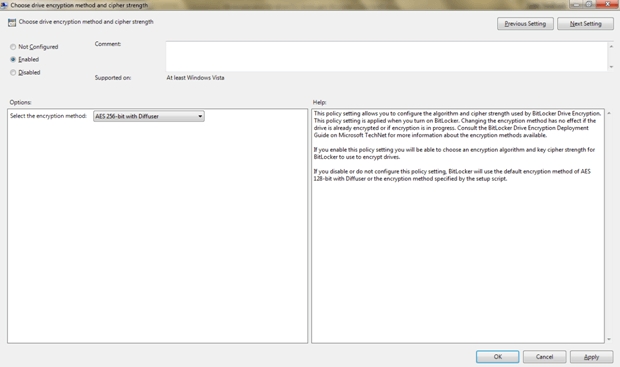

Choose drive encryption method and cipher strength

С помощью данного правила вы можете выбрать алгоритм шифрования и длину используемого ключа. Если диск уже зашифрован, а затем вы решили сменить длину ключа, ничего не произойдет. По умолчанию для шифрования используется метод AES со 128-битным ключом и диффузором.

Provide the unique identifiers for your organization

Данное правило политики позволит вам создавать уникальные идентификаторы для каждого нового диска, принадлежащего организации и защищаемого с помощью BitLocker. Данные идентификаторы хранятся как первое и второе поля идентификатора. Первое поле идентификатора позволит установить уникальный идентификатор организации на диски, защищенные BitLocker. Этот идентификатор будет автоматически добавляться к новым дискам, защищаемым BitLocker и может быть обновлен для существующих дисков, зашифрованных с помощью BitLocker с помощью программного обеспечения командной строки Manage-BDE.

Второе поле идентификатора используется в комбинации с правилом политики «Запрет доступа на сменные носители, не защищенные BitLocker» и может использоваться для управления сменными дисками в вашей компании.

Комбинация этих полей может использоваться для определения, принадлежит ли диск вашей организации или нет.

В случае если значение данного правила не определено или отключено, поля идентификации не требуются.

Поле идентификации может иметь длину до 260 символов.

Prevent memory overwrite on restart

Данное правило позволит увеличить производительность компьютера за счет предотвращения перезаписи памяти, однако стоит понимать, что ключи BitLocker не будут удалены из памяти.

Если данное правило отключено или не конфигурировано, то ключи BitLocker будут удалены из памяти при перезагрузке компьютера.

Для усиления защищенности данное правило стоит оставить по умолчанию.

Configure smart card certificate object identifier

Это правило позволит связать идентификатор объекта сертификата смарт-карты с диском, зашифрованным BitLocker.

Fixed Data Drives

В данном разделе описываются правила групповой политики, которые будут применяться к дискам данных (не системным разделам).

Configure use of smart cards on fixed data drives

Данное правило позволит определить, можно или использовать смарт-карты для разрешения доступа к данным на жестком диске ПК.

Если вы отключаете это правило, смарт-карты использовать нельзя.

По умолчанию смарт-карты могут использоваться.

Deny write access to fixed drives not protected by BitLocker

Это правило определяет разрешение или запрет записи на диски не защищенные BitLocker. Если данное правило определено, то все диски, не защищенные BitLocker, будут доступны только для чтения. Если же диск зашифрован с помощью BitLocker, то он будет доступен для чтения и записи. Если данное правило отключено или не определено, то все жесткие диски компьютера будут доступны по чтению и записи.

Allow access to BitLocker-protected fixed data drives from earlier versions of Windows

Данное правило политики устанавливает, могут ли диски с файловой системой FAT быть разблокированы и прочитаны на компьютерах под управлением Windows Server 2008, Windows Vista, Windows XP SP3 и Windows XP SP2.

Если данное правило включено или не конфигурировано, диски данных, отформатированные под файловой системой FAT, могут быть доступны для чтения на компьютерах с вышеперечисленными ОС.

Если это правило отключено, то соответствующие диски не могут быть разблокированы на компьютерах под управлением Windows Server 2008, Windows Vista, Windows XP SP3 и Windows XP SP2.

Внимание! Это правило не относится к дискам, форматированным под NTFS.

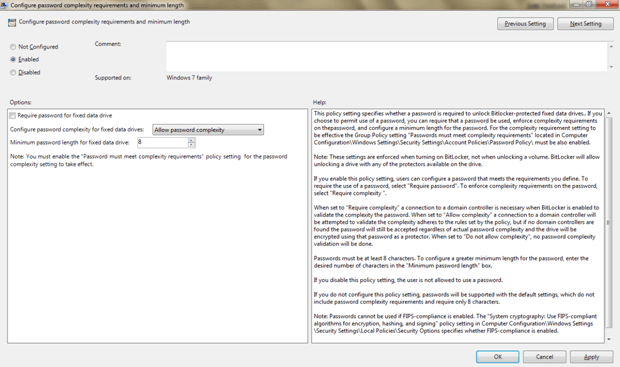

Configure password complexity requirements and minimum length

Данное правило определяет необходимость пароля для разблокирования дисков, защищенных BitLocker. Если вы хотите использовать пароль, вы можете установить требования сложности пароля и его минимальную длину. Стоит учесть, что для установки требований сложности, необходимо установить требование к сложности пароля в разделе Политики паролей групповой политики.

Если данное правило определено, пользователи могут конфигурировать пароли, отвечающие выбранным требованиям.

Длина пароля должна быть не менее 8 символов (по умолчанию).

Choose how BitLocker-protected fixed drives can be recovered

Данное правило позволит вам управлять восстановлением зашифрованных дисков.

Если данное правило не сконфигурировано или заблокировано, то доступны опции восстановления по умолчанию.

Operation System Drives

В данном разделе описываются правила групповой политики, применяемые для разделов операционной системы (как правило диск C: ).

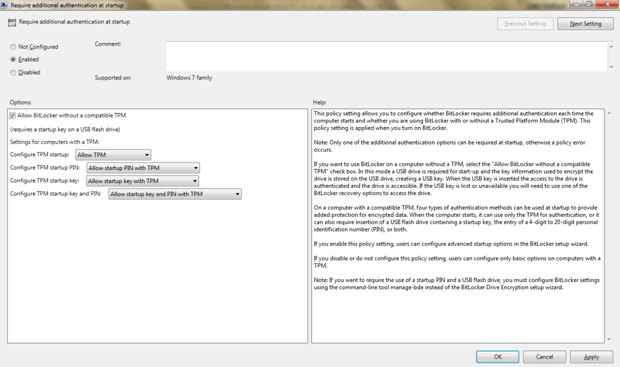

Require additional authentication at startup

Это правило групповой политики позволит установить используете ли вы для идентификации Trusted Platform Module (ТМР).

Внимание! Стоит учесть, что при запуске может быть задана только одна из опций, иначе вы получите ошибку политики.

Если данное правило включено, пользователи смогут конфигурировать расширенные опции запуска в мастере установки BitLocker

Если политика отключена или не сконфигурирована, основные опции можно конфигурировать только на компьютерах с ТРМ.

Внимание! Если вы хотите использовать PIN и USB-диск, вы должны сконфигурировать BitLocker используя командную строку bde вместо мастера BitLocker Drive Encryption.

Require additional authentication at startup (Windows Server 2008 and Windows Vista)

Данное правило политики применимо только к компьютерам, работающим под управлением Windows 2008 или Windows Vista.

На компьютерах, оборудованных TPM, можно установить дополнительный параметр безопасности – PIN код (от 4 до 20 цифр).

На компьютерах, не оборудованных ТРМ, будет использоваться USB-диск с ключевой информацией.

Если данный параметр включен – мастер отобразит окно, в котором пользователь сможет сконфигурировать дополнительные параметры запуска BitLocker.

Если же данный параметр отключен или не сконфигурирован, то мастер установки отобразит основные шаги для запуска BitLocker на компьютерах с ТРМ.

Configure minimum PIN length for startup

С помощью данного параметра производится настройки минимальной длины PIN-кода для запуска компьютера.

PIN-код может иметь длину от 4 до 20 цифр.

Choose how BitLocker-protected OS drives can be recovered

С помощью данного правила групповой политики вы сможете определить, как будут восстанавливаться диски, зашифрованные с помощью BitLocker, при отсутствии ключа шифрования.

Configure TPM platform validation profile

С помощью данного правила можно конфигурировать модель ТРМ. Если соответствующего модуля нет, данное правило не применяется.

Если вы разрешаете это правило, то вы сможете конфигурировать, какие компоненты начальной загрузки будут проверены с помощью ТРМ прежде чем разблокировать доступ к зашифрованному диску.

Removable Data Drives

Control use of BitLocker on removable drives

С помощью данного правила групповой политики вы сможете управлять шифрованием BitLocker на сменных дисках.

Вы можете выбрать с помощью каких параметров настройки пользователи смогут конфигурировать BitLocker.

В частности, для разрешения выполнения мастера установки шифрования BitLocker на сменном диске вы должны выбрать «Allow users to apply BitLocker protection on removable data drives».

Если вы выберете «Allow users to suspend and decrypt BitLocker on removable data drives», то пользователь сможет расшифровать ваш сменный диск или приостановить шифрование.

Если данное правило не сконфигурировано, то пользователи могут использовать BitLocker на съемных носителях.

Если данное правило отключено, то пользователи не смогут использовать BitLocker на съемных дисках.

Configure use of smart cards on removable data drives

С помощью данной установки политики вы сможете определить, можно ли использовать смарт-карты для аутентификации пользователя и доступа его к сменным дискам на данном ПК.

Deny write access to removable drives not protected BitLocker

С помощью данного правила политики вы можете запретить запись на сменные диски, не защищенные BitLocker. В таком случае все сменные диски, не защищенные BitLocker будут доступны только для чтения.

Если будет выбрана опция «Deny write access to devices configured in another organization», в таком случае запись будет доступна только на сменные диски, принадлежащие вашей организации. Проверка производится по двум полям идентификации, определенным согласно правила групповой политики «Provide the unique identifiers for your organization».

Если вы отключили данное правило или оно не сконфигурировано, то все сменные диски будут доступны и по чтению и по записи.

Внимание! Это правило можно отменить параметрами настройки политики User ConfigurationAdministrative TemplatesSystemRemovable Storage Access Если правило «Removable Disks: Deny write access» разрешено, то это правило будет проигнорировано.

Allow access to BitLocker-protected removable data drives from earlier versions of Windows

Это правило определяет, могут ли сменные диски, отформатированные под FAT, быть разблокированы и просмотрены на компьютерах под управлением Windows 2008, Windows Vista, Windows XP SP3 и Windows XP SP2.

Если данное правило разрешено или не сконфигурировано, то сменные диски с файловой системой FAT могут быть разблокированы и просмотрены на компьютерах под управлением Windows 2008, Windows Vista, Windows XP SP3 и Windows XP SP2. При этом эти диски будут доступны только для чтения.

Если это правило заблокировано, то соответствующие сменные диски не могут быть разблокированы и просмотрены на компьютерах под управлением Windows 2008, Windows Vista, Windows XP SP3 и Windows XP SP2.

Данное правило не относится к дискам, отформатированным под NTFS.

Configure password complexity requirements and minimum length

Данное правило политики определяет, должны ли сменные диски, заблокированные с помощью BitLocker, быть разблокированы с помощью пароля. Если же вы позволите использовать пароль, вы сможете установить требования к его сложности и минимальную длину пароля. Стоит учесть, что в этом случае требования сложности должны совпадать с требованиями политики паролей Computer ConfigurationWindows SettingsSecurity SettingsAccount PoliciesPassword Policy

Choose how BitLocker-protected removable drives can be recovered

Данное правило позволяет выбрать способ восстановления сменных дисков, защищенных BitLocker.

Однако продолжим шифрование жесткого диска. Так как вы уже убедились, что изменения групповой политики позволят значительно шире использовать возможности шифрования BitLocker, то перейдем к правке групповой политики. Для этого сформулируем цели и условия использования шифрования нашего шифрования.

1. Исследуемый компьютер обладает установленным модулем ТРМ

2. Мы будем шифровать:

- a. системный диск

b. диск данных

c. сменные носители, как под NTFS, так и под FAT.

Причем мы должны проверить, будут ли доступны наши сменные носители, отформатированные под FAT, на компьютере, работающем как под управлением Windows XP SP2, так и под управлением Windows Vista SP1.

Переходим к процессу шифрования.

Для начала в групповых политиках BitLocker выберем алгоритм шифрования и длину ключа (рис 8)

Рисунок 8 Выбор алгоритма шифрования и длины ключа

Рисунок 8 Выбор алгоритма шифрования и длины ключа

Затем в разделе Operation System Drive выбираем правило Require additional authentication at startup (рис.9)

Рисунок9 Require additional authentication at startup

Рисунок9 Require additional authentication at startup

После этого установим минимальную длину PIN-кода равную 6 символам с помощью правила Configure minimum PIN length for startup.

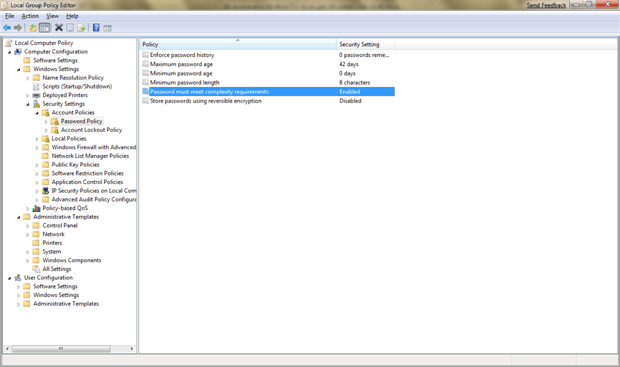

Для шифрования раздела данных установим требования к сложности и минимальной длине пароля в 8 символов (рис 10).

Рисунок 10 Установка требований к минимальной длине и сложности пароля

Рисунок 10 Установка требований к минимальной длине и сложности пароля

При этом необходимо помнить, что нужно выставить требования к парольной защите (рис 11)

Рисунок 11 Требования к парольной защите

Рисунок 11 Требования к парольной защите

Для сменных дисков выберем следующие настройки:

• Не разрешать читать сменные диски с файловой системой FAT под более младшими версиями Windows

• Пароли должны удовлетворять требованиям сложности

• Минимальная длина пароля 8 символов.

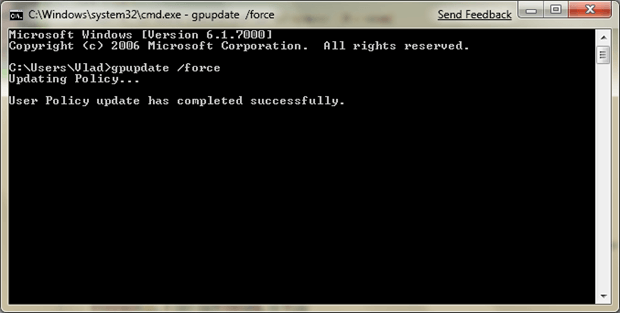

После этого командой gpupdate.exe /force в окне командной строки обновить политику (рис 12).

Рисунок 12 Обновление настроек групповой политики

Рисунок 12 Обновление настроек групповой политики

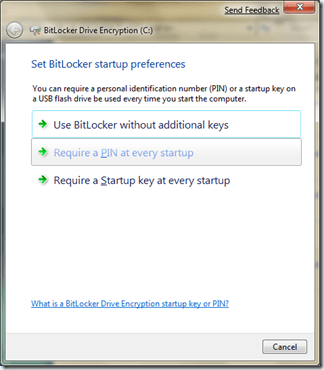

Так как мы решили использовать PIN код при каждой перезагрузке, то выбираем (рис.13) Require a PIN at every startup.

Рисунок 13 Вводить PIN при каждой загрузке

Рисунок 13 Вводить PIN при каждой загрузке

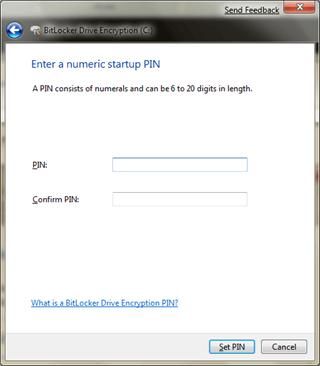

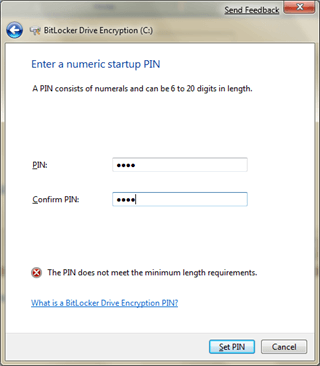

Далее вводим PIN-код (рис. 14)

Введем PIN-код длиной 4 символа (рис.15)

Рисунок 15 PINкод не удовлетворяет требованиям минимальной длины

Рисунок 15 PINкод не удовлетворяет требованиям минимальной длины

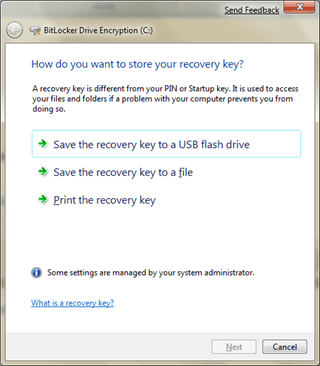

Минимальная длина PIN-кода, заданная в политике – 6 цифр, после ввода нового PIN-кода получаем приглашение на сохранение ключа на USB-диске и в виде текстового файла.

Рисунок 16 Сохранение резервного ключа шифрования

Рисунок 16 Сохранение резервного ключа шифрования

После этого перегружаем систему и начинается собственно процесс шифрования диска С:.

После этого мы с вами шифруем второй раздел нашего жесткого диска – диск D: (рис.20)

Рисунок 17 Шифрование диска D:

Рисунок 17 Шифрование диска D:

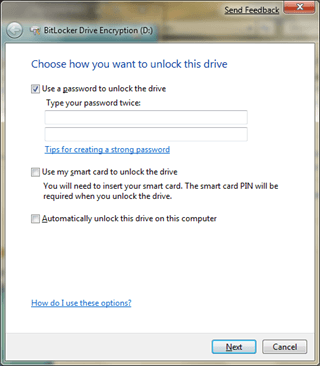

Перед шифрованием диска D: мы должны вести пароль для этого диска. При этом пароль должен соответствовать нашим требованиям к минимальной длине пароля и требованиям сложности пароля. Стоит учесть, что возможно автоматически открывать этот диск на этом ПК.

Соответственно, аналогично сохраним пароль восстановления на USB-диск.

Стоит учесть, что при первом сохранении пароля он одновременно сохраняется и в текстовом файле на этом же USB-диске!

Вместе с тем стоит учесть маленькую ложку дегтя. При шифровании раздела данных размером 120 Gb (из них 100 свободно), Windows Explorer выдает все время сообщение о нехватке места на разделе (рис. 18).

Рисунок 18 Окно WindowsExplorer

Рисунок 18 Окно WindowsExplorer

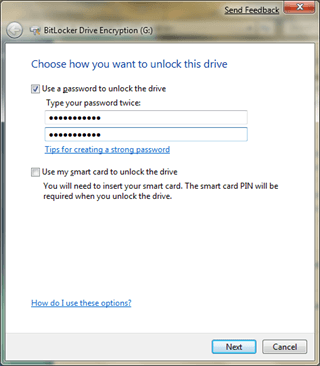

Попробуем зашифровать USB-диск, отформатированный под файловой системой FAT.

Шифрование USB-диска начинается с того, что нам предлагают ввести пароль для будущего зашифрованного диска. Согласно выставленных правил политики минимальная длина пароля 8 символов. При этом пароль должен соответствовать требованиям сложности (рис. 19)

Рисунок 19 Ввод пароля для шифрования сменного USB-диска

Рисунок 19 Ввод пароля для шифрования сменного USB-диска

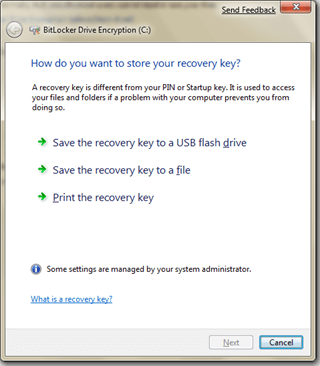

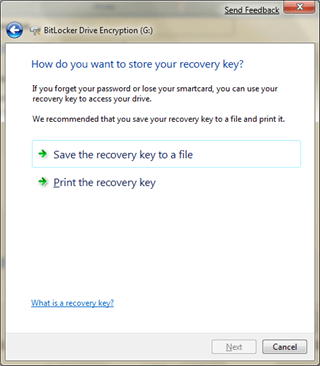

После ввода пароля нам предложат сохранить ключ восстановления в файл или распечатать его. (рис.20).

Рисунок 20 Сохранить пароль восстановления USB-диска

Рисунок 20 Сохранить пароль восстановления USB-диска

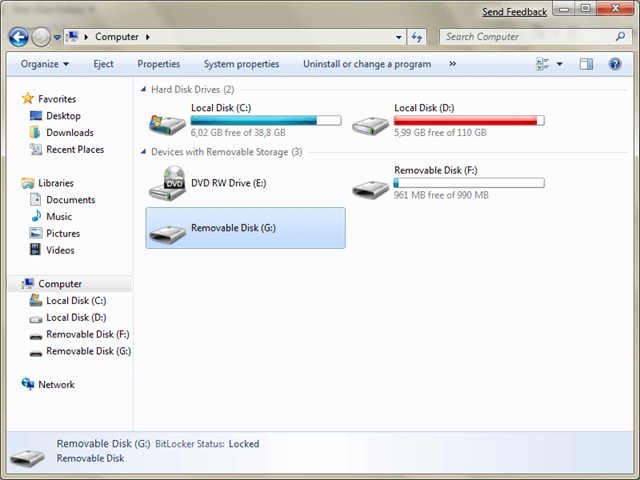

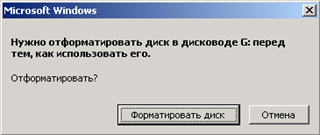

По окончании шифрования я попробовал просмотреть этот USB-диск на другом компьютере, работающем под Windows Vista Home Premium SP1. Результат на рис.21

Рисунок 21 Попытка прочесть зашифрованный USB-диск на компьютере с ОС WindowsVistaSP1

Рисунок 21 Попытка прочесть зашифрованный USB-диск на компьютере с ОС WindowsVistaSP1

Как видите, в случае потери вашего диска, информация не будет прочитана, более того, скорее всего диск будет просто отформатирован.

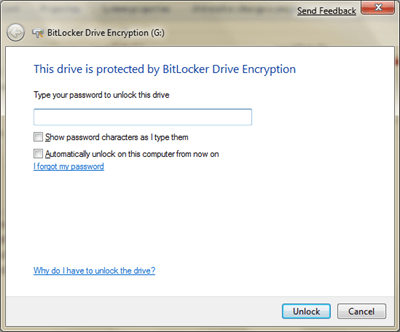

При попытке подсоединить этот же USB-диск к компьютеру под управлением Windows 7 Beta1 можно увидеть следующее (рис.22).

Рисунок 22 Запрос пароля для чтения зашифрованного USB-диска

Рисунок 22 Запрос пароля для чтения зашифрованного USB-диска

Вывод

Таким образом, мы с вами увидели, как будет производиться шифрование в Windows 7. Что можно сказать по сравнению с Windows Vista – появилось гораздо больше правил в групповых политиках, соответственно возрастет ответственность ИТ-персонала за их правильное применение и правильное построение взаимосвязанных отношений.

Безмалый В.Ф.

MVP Consumer Security