Введение

Сегодня сложно назвать организацию или пользователя, не встречавшегося с атаками при помощи вредоносного ПО. Угрозы, реализуемые с помощью вредоносного ПО, дорого обходятся компаниям.

С появлением Интернет, вероятность таких угроз значительно увеличилась.

Проводя анализ различных угроз, многие организации внедряют системы, которые помогают наблюдать за сетью, вовремя обнаруживать уязвимости и атаки. К таким системам можно отнести и ресурсы, с помощью которых мы сможем в режиме реального времени минимизировать риски, связанные с вредоносным ПО.

Классификация вредоносного ПО

Троянская программа

В категорию троянских программ (троянцев) входят программы, осуществляющие различные несанкционированные действия: сбор информации и ее передачу злоумышленнику, ее разрушение или злонамеренную модификацию, нарушение работоспособности компьютера, использование ресурсов компьютера в неблаговидных целях.

Отдельные категории троянских программ наносят ущерб удаленным компьютерам и сетям, не нарушая работоспособность зараженного компьютера (например, троянские программы, разработанные для распределенных DoS‐атак на удаленные ресурсы сети). [1]

Компьютерный вирус

К данной категории относятся программы, распространяющие свои копии по ресурсам локального компьютера с целью:

- последующего запуска своего кода при каких‐либо действиях пользователя;

- дальнейшего внедрения в другие ресурсы компьютера.

В отличие от сетевых червей компьютерные вирусы не используют сетевых сервисов для проникновения на другие компьютеры. Копия компьютерного вируса попадает на удалённый компьютер только в том случае, если зараженный объект оказывается активизированным на другом компьютере, например:

- при заражении доступных дисков вирус проник в файлы, расположенные на сетевом ресурсе;

- вирус скопировал себя на съёмный носитель или заразил файлы на нем;

- пользователь отослал электронное письмо с зараженным вирусом вложением.

Некоторые компьютерные вирусы содержат в себе свойства других разновидностей вредоносного программного обеспечения, например backdoor‐процедуру или троянскую компоненту уничтожения информации на диске. [2]

Сетевой червь

К данной категории относятся программы, распространяющие свои копии по локальным и/или глобальным сетям с целью:

- проникновения на удаленные компьютеры;

- запуска своей копии на удаленном компьютере;

- дальнейшего распространения на другие компьютеры сети.

Для своего распространения сетевые черви используют разнообразные компьютерные и мобильные сети: электронную почту, интернет‐пейджеры, файлообменные (P2P) и IRC‐сети, LAN, сети обмена данными между мобильными устройствами (телефонами, карманными компьютерами) и т.д. Большинство известных сетевых червей распространяются в виде файлов: вложений в электронные письма, ссылкой на зараженный файл на каком‐либо веб‐ или FTP‐ресурсе в ICQ‐ и IRC‐сообщениях, файл в каталоге обмена P2P и пр.

Некоторые сетевые черви (так называемые «беcфайловые» или «пакетные» черви) распространяются в виде сетевых пакетов, проникают непосредственно в память компьютера и активизируют свой код. Для проникновения на удаленные компьютеры и запуска своей копии сетевые черви используют различные методы:

- социальный инжиниринг (например, текст электронного письма, призывающий открыть вложенный файл);

- недочеты в конфигурации сети (например, копирование на диск, открытый на полный доступ);

- ошибки в службах безопасности операционных систем и приложений.

Некоторые сетевые черви обладают также свойствами других разновидностей вредоносного программного обеспечения. Например, содержат троянские функции или заражают выполняемые файлы на локальном диске, т.е. имеют свойства троянской программы и/или компьютерного вируса.

[3].

Adware

Под определение «adware» попадают программы, демонстрирующие пользователю в процессе своей работы рекламную информацию, чаще всего, в виде графических баннеров.

Большинство подобных программ прекращает показ рекламы после их покупки и/или регистрации. Следует различать adware (рекламные программы) и spyware ‐ программы‐шпионы, скрытно собирающие данные о пользователе компьютера. Зачастую spyware проникают на компьютеры под видом adware‐компонентов. [4]

Spyware

Термином «spyware» в подавляющем большинстве случаев называют целое семейство программ, в которое входят:

- программы дозвона;

- утилиты для закачивания файлов из Интернет;

- различные серверы (FTP, Proxy, Web, Telnet);

- IRC‐клиенты;

- средства мониторинга;

- PSW‐утилиты;

- средства удаленного администрирования;

- программы‐шутки.

- Программы дозвона (dialers). Пользователь рискует получить счет на оплату телефонных услуг, в который войдут расходы на международный разговор и оплата за предоставленные услуги.

- Программы для скачивания файлов из Интернет. В руках злоумышленника такая программа может быть использована для того, чтобы втайне от пользователя (в фоновом режиме) переписать на компьютер откровенно вредоносный код. Действие такой программы напоминает работу паразитов, известных как Trojan Downloader.

- FTP‐серверы. Если преступнику удастся скрытно установить ftp‐сервер на компьютер пользователя, он сможет удаленно получить доступ ко всем его файлам, а также следить за всеми производимыми операциями.

- Серверы‐посредники (proxy servers). Хакер может незаметно установить такой серверпосредник на чужом компьютере и в дальнейшем осуществлять взлом других систем от имени постороннего пользователя.

- Серверы telnet и web. Преступник может получить управление над чужим компьютером, если незаметно внедрит туда сервер telnet, и файловой системой, если развернет на компьютере‐жертве web‐сервер.

- IRC‐клиенты. В легальных целях эти программы используются для получения доступа к IRCканалам (в основном mIRC). Эти утилиты обладают встроенными средствами обработки программ, написанных на транслируемых языках. Такая функциональность востребована некоторыми троянцами и IRC‐червями.

- Программы мониторинга. Преступники часто используют программу‐монитор, чтобы собирать данные, затем красть их и анализировать в личных целях.

- PSW‐утилиты. Злоумышленники применяют эти инструменты для восстановления паролей.

- Утилиты удаленного администрирования. С помощью этих утилит можно управлять компьютером пользователя, не уведомляя последнего.

- «Глупые шутки». К этой категории относятся программы, которые не причиняют прямого вреда пользователю или компьютеру, но, например, демонстрируют время от времени какое‐нибудь сообщение. Чаще всего эти сообщения содержат информацию о том, что компьютер заражен вирусом, скоро этот вирус отформатирует жесткий диск и т.д. Только «чувство юмора» создателя ограничивает функционал этих программ. [5]

Виды условно опасных программ

Управление рисками

Оценка рисков включает в себя инвентаризацию активов, составление профилей угроз и уязвимостей, оценку эффективности контрмер и потенциального ущерба, определение допустимого уровня остаточных рисков.

Фактически управление рисками включает следующие четыре задачи:

- Оценка риска. Выявление и ранжирование рисков для бизнеса.

- Поддержка принятия решений. Определение и оценка решений на основе заданного процесса анализа «затраты‐выгода».

- Внедрение управления. Развертывание и применение решений, помогающих снизить уровень риска для бизнеса.

- Оценка эффективности программы. Анализ эффективности процесса управления рисками и проверка предполагаемого уровня защиты.

Разработка стратегий уменьшения рисков, связанных с вредоносными программами

Если вы разрабатываете стратегию уменьшения рисков, которые связаны с вредоносным ПО, вам необходимо задать некие ключевые точки, в которых вы должны реализовать обнаружение и блокирование вредоносного ПО. При этом нельзя полагаться только на отдельное устройство или некую программно‐аппаратную технологию как единственную линию защиты. Гораздо правильнее будет организовать многоуровневую оборону, использующую механизмы проактивной защиты.

Рассмотрим подробнее эти ключевые рабочие точки:

- Оценка рисков, связанных с вредоносным ПО;

- Физическая безопасность;

- Организационно‐технические средства обеспечения безопасности;

- Сравнение политик и процедур упреждения;

- Управление и развертывание.

Оценка рисков, связанных с вредоносными программами

В процессе оценки рисков, компаниям необходимо помнить о тех направлениях, которые наиболее уязвимы для угроз вредоносного ПО.

Для этого нужно рассмотреть следующие вопросы:

- Установлен ли межсетевой экран?

Межсетевой экран – важнейшая составляющая защиты периметра. Как правило, это первая линия обороны от внешних угроз.

- Проводится ли внутренний или внешний анализ для поиска уязвимостей?

Для поиска ошибок в конфигурации или уязвимостей операционных систем (межсетевых экранов) рекомендуется использовать такое программное обеспечение как сканеры уязвимостей (сетевые сканеры). Это такое ПО как Microsoft Baseline Security Analyzer (MBSA) , XSpider, Internet Security Scanner, GFI Lan Guard и т.д.

- Имеется ли в наличии план резервного копирования и восстановления?

- Установлено ли на компьютерах антивирусное программное обеспечение?

- Антивирусное программное обеспечение от одного или нескольких производителей используется?

Если используется антивирусное ПО от одного производителя, то это может подвергнуть компанию риску, ведь каждое ПО имеет как свои достоинства, так и недостатки.

- Используются ли в компании беспроводные сети? Правильно ли настроены средства защиты беспроводных сетей?

Старые беспроводные стандарты WEP довольно легко могут быть взломаны, поэтому убедитесь в том, что вы используете надежную защиту.

- Понимают ли ваши сотрудники степень риска, связанного с вредоносным ПО? Ведь весьма часто вредоносное ПО использует для своего распространения методы социальной инженерии, а наиболее эффективным способом защиты от социальной инженерии является обучение.

- Есть ли у вас политика безопасности? Как часто вы ее пересматриваете? Действительно ли ваш персонал придерживается этой политики?

- Созданы ли у вас инструкции по использованию антивирусных средств?

- Созданы ли у вас инструкции по использованию сканеров безопасности?

Физическая безопасность

Физическая безопасность это ограничение доступа в помещения, где расположено оборудование, для предотвращения краж, изменения настроек конфигурации и т.д.

Несмотря на то, что физическая безопасность является более общей проблемой безопасности, чем защита от вредоносного ПО, отсутствие плана физической защиты показывает полное игнорирование вопросов безопасности в компании.

При составлении плана физической безопасности компании необходимо рассмотреть следующие вопросы:

- Безопасность здания. Кто имеет право доступа в помещения?

- Кадровая безопасность.

- Точки доступа к сети. Кто имеет доступ к сетевому оборудованию?

- Физическая безопасность серверной комнаты (комнат). Кто имеет доступ к серверам? Каким образом охраняется доступ в серверные помещения?

- Рабочие станции. Кто имеет право физического доступа к рабочим станциям?

Если хотя бы один из этих компонентов уязвим – значит, уязвима организация в целом. Организационно-технические средства обеспечения безопасности

Данные средства включают в себя управление доступом к компьютерной сети (идентификация и аутентификация), проверка прав доступа пользователей (авторизация). Настройка этих мер безопасности включает следующие действия:

- Ограничение перечня используемого программного обеспечения только реально необходимым для выполнения служебных обязанностей;

- Усиленный контроль над системными каталогами;

- Аудит;

- Использование минимально необходимых прав и привилегий;

- Ограничение использования сменных носителей информации;

- Порядок установки программного обеспечения на рабочей станции.

Следует понимать и закрепить документально, что идентификаторы пользователей (учетные записи) для входа в систему являются уникальными личными данными пользователей и использование несколькими пользователями одного и того же идентификатора недопустимо!

Каждая учетная запись пользователя должна аутентифицироваться паролем. Кроме того, должны быть заданы требования к сложности паролей и частота их смены. Существуют следующие проблемы обеспечения безопасности:

- Срок действия пароля и его сложность;

- Резервное копирование данных и программного обеспечения;

- Использование шифрования для обеспечения конфиденциальности данных.

При этом необходимо понимать, что эти проблемы должны решаться как на уровне рабочих станций, так и на уровне серверов и сетевого оборудования.

Однако хотелось бы предупредить, что чаще всего бездумное применение приведенных выше рекомендаций может привести к совершенно противоположным результатам. Т.е. требование применения 15‐значных сложных паролей может привести к тому, что ваши сотрудники будут записывать их на стикерах, прикрепленных к мониторам, на клавиатурах и просто на столах. Однако подробное рассмотрение данной темы выходит за пределы данной статьи.

Сравнение проактивных и реактивных политик и процедур

Для управления рисками, связанными с вредоносным ПО, используются два основных подхода: проактивный (упреждающий) и реактивный (реагирующий).

Проактивный подход включает в себя меры, направленные на упреждение возможных успешных атак. Реактивный подход – это меры и процедуры по восстановлению работоспособности компании после обнаружения успешной атаки (заражения вредоносным ПО).

Реактивный подход

При использовании данного подхода производится изучение проблемы, анализ причин ее возникновения, минимизация последствий атаки, устранение возможных проблем и документирование всех действий для последующего изучения и использования.

Методы реагирования включают в себя планы аварийного восстановления данных, переустановку операционных систем и приложений на скомпрометированных компьютерах. Существует определенная иерархия реагирующих откликов при инцидентах, связанных с вредоносным ПО. (рис.1)

Рисунок 1 Иерархия реагирующих откликов

- Защита жизни и безопасности людей. В некоторых случаях отключение компьютеров может быть недопустимым (например, если в число атакованных входят компьютеры, которые контролируют системы жизнеобеспечения).

- Изоляция ущерба. В случае атаки необходимо как можно быстрее изолировать атакованный компьютер, что позволит минимизировать нанесенный ущерб.

- Оценка ущерба.

- Определение причины ущерба. Для того чтобы снизить вероятность аналогичных атак в будущем, необходимо понять, какие ресурсы были целью атаки и какие при этом использовались уязвимости. Проверьте конфигурацию системы, системные журналы, журналы аудита на атакованных компьютерах и сетевых маршрутизаторах, осуществлявших маршрутизацию трафика на эти компьютеры.

- Устранение ущерба.

- Пересмотр политик реагирования и обновления.

Приведем примеры реактивного (реагирующего) подхода при устранении вирусного заражения компьютеров в сети:

- Убедитесь, что ваш межсетевой экран исправен и работает;

- Установите контроль над входящим и исходящим трафиком в сети;

- Изолируйте зараженный компьютер, отключив его от локальной сети и Интернет;

- Загрузите последние обновления антивирусных баз, выпущенные разработчиками применяемого у вас антивирусного ПО;

- Настройте применяемое антивирусное ПО на проверку всех файлов;

- Запустите полную проверку компьютера;

- Восстановите поврежденные или отсутствующие данные;

- Вылечите зараженные файлы. При невозможности произвести лечение – удалите зараженные файлы;

- По окончании процесса сканирования компьютера антивирусным ПО убедитесь в том, что он очищен от вредоносного ПО;

- Подключите очищенный компьютер к сети.

Примечание. На всех компьютерах должно быть установлено регулярное обновление антивирусных баз и последняя версия антивирусного ПО.

Проактивный подход

Проактивный подход к управлению рисками имеет множество преимуществ перед реактивным. Ведь гораздо эффективнее не ждать возможную атаку, реагировать на нее и устранять последствия атаки, а свести к минимуму саму возможность атаки. Для этого необходимо создать план защиты информации в организации путем внедрения соответствующих средств контроля для уменьшения вероятности риска использования уязвимостей соответствующим вредоносным ПО.

Проактивный подход позволит вам уменьшить количество возможных успешных атак в будущем.

Однако стоит понимать, что полностью проблемы, связанные с вредоносным ПО, вряд ли исчезнут. Поэтому необходимо комплексное использование проактивных и реактивных подходов к управлению рисками, связанными с применением вредоносного ПО.

Приведем несколько примеров упреждающих мер для управления рисками вредоносного ПО:

- Установите (обновите) на сетевое оборудование и маршрутизаторы последние версии микропрограмм, следуя рекомендациям производителей соответствующего оборудования;

- Установите последние обновления для операционных систем серверов;

- Установите обновления систем безопасности приложений;

- Подпишитесь на почтовые рассылки по безопасности и устанавливайте обновления по мере выпуска их производителями соответствующих ОС и приложений;

- Убедитесь что на всех компьютерах установлены последние версии антивирусного ПО;

- Убедитесь в регулярности обновления антивирусных баз (период обновления должен соответствовать рекомендуемому соответствующим производителем ПО, от 1 раз в час до 1 раз в день. Крайне важно проведение регулярного обновления антивирусного ПО на мобильных устройствах;

- Ведите журнал установленных обновлений (исправлений);

- Регулярно просматривайте журналы аудита безопасности;

- Используйте межсетевой экраны на границах периметра;

- Регулярно сканируйте вашу сеть на предмет поиска уязвимостей, используя сканер безопасности, например, MBSA, ISS, XSpider и т.д.;

- В ходе работы пользователи должны использовать минимально необходимые привилегии;

- Обеспечьте реализацию политики паролей. Использование надежных паролей уменьшает вероятность их вскрытия злоумышленником. При этом надежные пароли должны удовлетворять следующим критериям: oДлина пароля составляет 15 или более знаков;

o Пароль не может содержать имя учетной записи, реальное имя пользователя или название компании;

o Пароль не содержит полных слов (т.е. его нельзя подобрать по частотному словарю); oВ пароле используются по меньшей мере три набора из следующих пяти наборов знаков:

Заглавные буквы;

Строчные буквы;

Цифры;

Специальные символы (@,#,$…);

Символы из кодировки Unicode (€, ƒ, λ…).

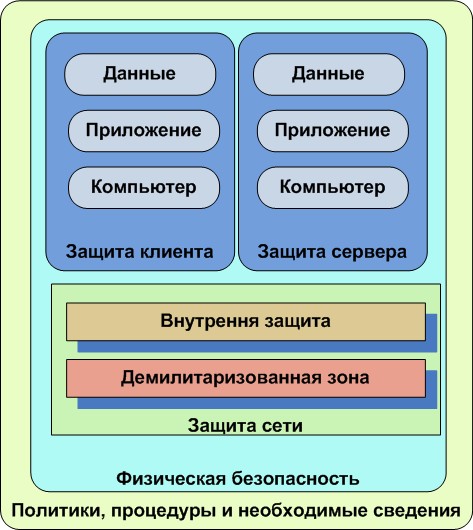

Эшелонированная (углубленная) защита

Проактивный подход к управлению рисками от вредоносного ПО в корпоративной сети должен включать в себя использование эшелонированной обороны. При этом уровни безопасности должны включать разворачивание мер защиты, начиная от внешнего периметра. Разворачивание эшелонированной обороны позволит при прорыве одного уровня обороны обеспечение защиты на следующем уровне.

Модель эшелонированной безопасности, рекомендованная корпорацией Microsoft, включает в себя семь уровней обороны.

На рис. 2 представлены уровни модели эшелонированной обороны.

Рисунок 2 Модель углубленной безопасности

- Данные. Риски на уровне данных возникают из‐за уязвимостей, которыми злоумышленник может воспользоваться для получения доступа к данным.

- Приложение. Риски на уровне приложения возникают из‐за уязвимостей, которыми можно воспользоваться для получения доступа к запущенным приложениям.

- Узел. На этом уровне уязвимости устраняются производителями, выпускающими соответствующие пакеты обновлений.

- Внутренняя сеть. Риски для внутренних сетей компаний в основном связаны с данными, передаваемыми по этим сетям. Кроме того, существуют риски из‐за подключения клиентских рабочих станций.

- Периметр сети. Риски, связанные с периметром сети, возникают при получении злоумышленником доступа к глобальным сетям (WAN).

- Физическая безопасность. Риски на этом уровне возникают при получении физического доступа к оборудованию или помещениям.

- Политики, процедуры и осведомленность. Политики и процедуры охватывают все уровни модели безопасности.

Несмотря на то, что стратегии защиты клиентских рабочих станций и серверов компании имеют много общего, различия в подходах к безопасности каждого из них настолько велики, что требуют создания для каждого соответствующего подхода к защите.

Развертывание и управление

Говоря о стратегии развертывания и управления рисками, связанными с вредоносным ПО, рекомендуется установить на все клиентские компьютеры и сервера надежное антивирусное программное обеспечение. При этом стоит понимать, что данное ПО необходимо устанавливать сразу же после установки операционной системы. В целях централизованного управления антивирусной безопасностью необходимо устанавливать так называемое централизованное управление антивирусным ПО, что позволит обеспечить централизованное управление обновлениями антивирусных баз и уменьшить время реакции ИТ‐персонала на возможное вирусное заражение.

Вместе с тем стоит понимать, что ни одно отдельно взятое средство не в состоянии обеспечить приемлемый уровень безопасности, поэтому необходимо использовать межсетевой экран, шлюз, антивирусное ПО, средства обнаружении атак и т.д.

После окончательной установки и настройки средств защиты информации необходимо регулярно устанавливать соответствующие обновления для соответствующего программного обеспечения и проводить сканирование сети на предмет поиска новых уязвимостей.

Отслеживание и отчеты

Вместе с тем нельзя забывать о том, что необходимо обеспечить постоянное наблюдение за всеми устройствами, что позволит обнаружить атаки со стороны вредоносного ПО. Наблюдение – достаточно сложный процесс, требующий сбора сведений из разных источников.

Стратегии наблюдения должны включать в себя две составляющие – собственно технологии наблюдения и обучение пользователей.

При этом нельзя недооценивать процессы обучения пользователей, включающее различные инструкции и руководства для пользователей по предотвращению нарушений безопасности со стороны вредоносного ПО.

Технологии наблюдения

Автоматизация наблюдения и оповещения делается таким образом, чтобы сообщать системному администратору (администратору безопасности) о возможном заражении. Однако проблема такой технологии состоит в возможных ложных срабатываниях. Для технологии наблюдения и создания отчетов используется целый ряд программных продуктов:

- Обнаружение вторжения в сеть (NID). Крайне важно, чтобы системы управления безопасностью могли как можно скорее обнаруживать атаку на периметр и оповещать об этом;

- Сканеры безопасности. Прежде всего предназначены для обнаружения возможных уязвимостей и ошибок в конфигурировании элементов вашей компьютерной сети;

- Антивирусное ПО;

- Антивирусные решения для почтовых серверов и шлюзов;

- Файлы журнала аудита;

- Просмотр событий.

Обучение пользователей

Для обучения пользователей необходимо организовать ознакомление с политиками и процедурами в области защиты от вредоносного ПО, создать соответствующие инструкции, в которых должно быть указано как правильно реагировать на возможное заражение.

Заключение

В заключение хотелось бы отметить, что управление рисками – комплексный процесс и потому управление рисками от вредоносного ПО нельзя рассматривать в отрыве от других рисков. Ведь любые принимаемые вами решения могут либо увеличить какие‐то риски либо породить новые. Общепринятой практикой сегодня является использование знаний внешних консультантов, привлечение которых может дать дополнительную уверенность в том, что ничего не упущено и анализ рисков вашей организации учитывает все возможные угрозы информации и использует адекватные способы противодействия им.

Вместе с тем, надеюсь, что приведенные выше рекомендации помогут вам в нелегком деле обеспечения безопасности вашей организации. Однако никакие рекомендации не могут быть исчерпывающими и вполне возможно, что вам придется их неоднократно дополнять.

Литература

- http://www.viruslist.com/ru/glossary?glossid=152528302 2.http://www.viruslist.com/ru/glossary?glossid=152528067 3.http://www.viruslist.com/ru/glossary?glossid=152527951

- http://www.viruslist.com/ru/glossary?glossid=151515534

- http://www.viruslist.com/ru/analysis?pubid=164453811

- Strategies for Managing Malware Risks http://www.microsoft.com/downloads/info.aspx?na=90&p=&SrcDisplayLang=en&SrcCategoryId=&SrcFamilyId=89ecfe72‐03d4‐4f3e‐a673‐49bcf840fa22&u=http%3a%2f%2fdownload.microsoft.com%2fdownload%2f9%2fb%2f2%2f9b28c944‐fdda‐4d40‐acd9‐98c0737a2b87%2fStrategies+For+Managing+Malware+Risks.doc