Все чаще и чаще дома и на работе мы используем новую ОС от фирмы Microsoft – Windows Vista.

И все чаще перед нами встает вопрос, а как правильно настроить данную ОС с точки зрения безопасности. Читая статьи в Интернет можно увидеть как полезные так и откровенно вредные советы. Постараемся разобраться в этом и определить перечень необходимых мероприятий для настройки вашей Windows Vista с точки зрения безопасности. Именно о защите клиентского компьютера (компьютера домашнего или офисного пользователя) и будет идти речь. Не секрет, что любую атаку гораздо проще начинать именно с клиентского рабочего места. Ведь основное внимание в вопросах защиты традиционно уделяется серверам локальных сетей. Несомненно, на рабочих местах необходима и антивирусная защита и усиленные меры идентификации и аутентификации пользователей. Но все же в первую очередь, с моей точки зрения, необходимо обеспечить защиту с помощью встроенных средств операционной системы.

Все описанные ниже рекомендации были опробованы на Windows Vista Ultimate.

Итак, вы решили установить Windows Vista Ultimate. Как это сделать правильно? На этот вопрос большинство читателей просто усмехнется, ведь что можно придумать нового? Вставил DVD‐R, загрузился и просто отвечай на вопросы. Однако так ли все просто?

На самом деле процесс установки достаточно прост, однако после установки следует сделать некоторые шаги, а именно:

- Инсталлировать антивирус

- После установки и настройки антивируса можно выйти в Интернет и обновить антивирусные базы

- Установить необходимые обновления ОС

- Настроить операционную систему

Вы можете задать вопрос, а как же файервол? Как можно выходить в Интернет без него. Однако стоит вспомнить, что по умолчанию в Windows Vista файервол поднят по умолчанию.

Вы можете задать вопрос, а зачем нам антивирус, ведь в состав Windows Vista входит программа

Защитник Windows (Windows Defender). Давайте рассмотрим подробнее работу данного ПО.

Использование Защитника Windows

При работе в Интернет, во время инсталляции стороннего ПО с CD‐ROM, DVD‐ROM или другого съемного носителя может произойти заражение malware (spyware). Стоит помнить, что запуск шпионского ПО может быть произведен не только при установке, но и в любое заранее запрограммированное время.

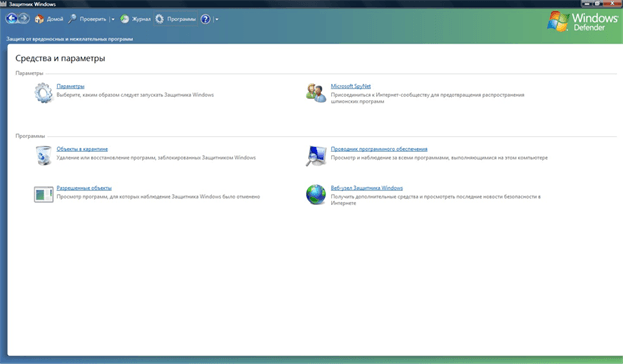

Рисунок 1 Windows Defender

Windows Defender предполагает три способа предотвращения заражения компьютера шпионским и другим вредоносным ПО:

- Защита в реальном времени. При попытке инсталляции или несанкционированного запуска вредоносного ПО Windows Defender оповестит пользователя о несанкционированных действиях. Кроме того, уведомление пользователю будет отправлено если какая‐то программа попытается изменить важные параметры Windows.

- Сообщество SpyNet. В сетевом сообществе SpyNet вы можете узнать отзывы других пользователей о работе программ, которые не являются заведомо вредоносными, что поможет вам определиться, стоит ли разрешать их запуск на своем компьютере.

- Параметры сканирования. Windows Defender можно использовать для поиска шпионского и другого нежелательного ПО, которое могло быть установлено на компьютере, для планировании регулярных проверок и автоматического удаления вредоносных программ, обнаруженных во время проверки.

Стоит отметить, что при использовании Windows Defender необходимо иметь последние версии обновлений баз вредоносного ПО. Именно с помощью сигнатурного анализа Windows Defender анализирует, является ли данное ПО вредоносным или нет. Для регулярного получения обновлений используется Центр обновления Windows. Кроме того, Windows Defender может быть настроен на обновление баз сигнатур в Интернет перед началом проверки.

программы» или «потенциально опасные программы» — те утилиты и инструменты, которые можно использовать как во благо (в руках пользователя), так и во вред (в руках преступника).

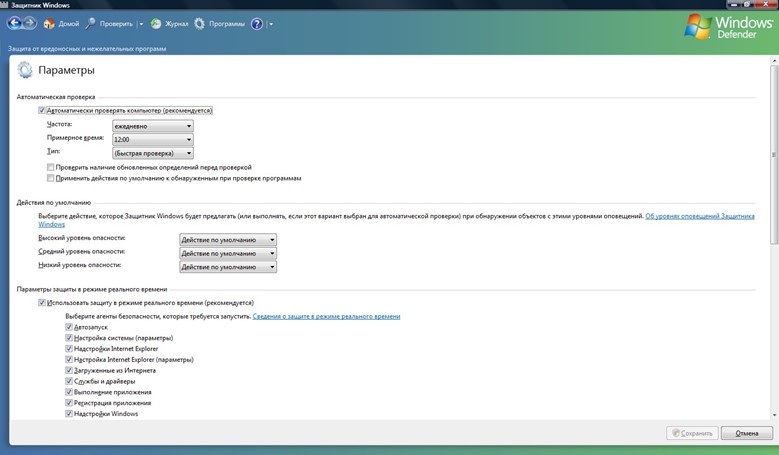

Рисунок 2 параметры настройки Windows Defender

Описание защиты, обеспечиваемой Защитником Windows в реальном времени

Монитор защиты в реальном времени предназначен для оповещения пользователя в случае если шпионское или иное вредоносное ПО осуществляет попытку несанкционированного запуска (установки) на компьютере. В зависимости от уровня оповещения, пользователь может применить следующее:

- Пропустить. Позволяет программе установиться или запуститься на компьютере. В случае повторного запуски или попытки изменения параметров безопасности пользователь снова будет оповещен об этом;

- Поместить в карантин. При помещении программы в карантин Windows Defender перемещает соответствующую программу в другую папку и препятствует ее запуску. В дальнейшем данная программа будет восстановлена, если подозрение в отношении ее вредоносного воздействия не подтвердится или удалена в противном случае.

- Удалить. Окончательно удаляет программу с компьютера.

- Всегда разрешать. Добавляет программу в список доверенного ПО. В дальнейшем это ПО не будет проверяться Windows Defender.

Кроме того, пользователь оповещается в том случае, если программа пытается изменить настройки Windows. Так как программа уже запущена на компьютере, то пользователь должен выбрать одно из предлагаемых действий:

- Разрешить. Разрешает программе изменять параметры безопасности компьютера.

- Запретить. Предотвращает изменение программой параметров безопасности компьютера.

Существует несколько вариантов защиты в реальном времени, которые называются агентами. В следующей таблице приведено описание каждого из агентов.

Таблица 1. Описание агентов защиты реального времени

| Агент защиты реального времени | Назначение |

| Автозапуск | Проверяет программы в списке разрешенных для автоматического запуска при включении компьютера |

| Параметры настройки системы | Проводит наблюдение за параметрами безопасности Windows. Шпионские и другие нежелательные программы могут изменять настройки устройств и параметры безопасности программного обеспечения, а также собирать сведения, которые в дальнейшем будут использованы для последующего нарушения безопасности компьютера. |

| НадстройкиInternet Explorer | Производит контроль программ, запускаемых автоматически при запуске Internet Explorer. Шпионское и другое ПО может выдавать себя за надстройки Internet Explorer и запускаться без ведома пользователя |

| Настройки InternetExplorer(параметры) | Контролирует параметры безопасности Internet Explorer |

| Загружаемые компонентыInternet Explorer | Контролирует файлы и программы, предназначенные для работы с Internet Explorer, например, ActiveX и программы установки ПО. Данные файлы могут загружаться, устанавливаться или запускаться самим Internet Explorer. |

| Службы и драйверы | Контролирует службы и драйверы в процессе их взаимодействия с компонентами Windows и другими программами |

| Выполнение приложений | Контролирует запуск программ и все операции, выполняемые ПО на протяжении всей его работы. |

| Регистрация приложения | Контролирует средства и файлы операционной системы, чтобы предотвратить запланированный запуск вредоносного ПО |

| Надстройки Windows | Предназначен для контроля за программами‐надстройками (служебными программами) Windows, предназначенными для улучшения системы в таких областях как безопасность, производительность, мультимедиа и т.д. Вместе с тем могут устанавливать программы, собирающие конфиденциальную информацию о пользователе, его операциях в Интернет и передающие эти данные другим лицам, как правило, рекламодателям. |

В процессе развертывания системы Windows Vista необходимо принять во внимание следующие рекомендации:

- Протестируйте взаимодействие со всем антивирусным и антишпионским ПО сторонних производителей, которые предполагается использовать в организации;

- Запланируйте время сканирования, соответствующее вашим потребностям. По умолчанию – ежедневно в 2:00. Если невозможно выполнить сканирование компьютера в это время, пользователь получит уведомление и запрос на запуск сканирования. Если сканирование не выполняется в течение двух дней, то оно начнется приблизительно через 10 минут после следующего запуска компьютера. Данный процесс выполняется с низким приоритетом;

- Защитник Windows не является корпоративным антишпионским приложением, так как в нем отсутствует механизм централизованного создания отчетов, наблюдения и управления корпоративного уровня.

Использование параметров групповой политикиWindows Defender для снижения уровня рисков

Параметры Windows Defender (Защитник Windows) можно просмотреть и настроить с помощью редактора объектов групповой политики:

Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsЗащитник

Windows

Таблица 4. Параметры управления Защитником Windows

| Объект политики | Описание | Значение по умолчанию в ОС Windows Vista |

| Включить обновление определений через WSUS и Центр обновления Windows | Позволяет настроить Защитник Windows на проверку и установку обновлений определений через Центр обновлений Windows, если локально управляемый сервер Windows Server Update Services (WSUS) недоступен. | Не задан |

| Проверить наличие обновлений подписей перед выполнением запланированного сканирования | Если этот параметр включен, перед запланированным сканированием компьютера будет выполнена проверка на наличие новых подписей. Если этому параметру присвоено значение Отключен или Не задан, запланированное сканирование начнется без загрузки новых подписей. | Не задан |

| Отключить Защитник Windows | Значение данного параметра по умолчанию обеспечивает защиту системы Защитником Windows в режиме реального времени. | Не задан |

| Отключить запросы защиты в режиме реального времени при обнаружении неизвестной активности | Определяет, будет ли Защитник Windows предлагать пользователям разрешить или заблокировать неизвестную активность. | Не задан |

| Включить ведение журнала известных надежных программ | Позволяет записывать в журнал данные обнаружения в процессе защиты в режиме реального | Не задан |

| времени при обнаружении Защитником Windows известных надежных файлов. Ведение журнала обнаружений обеспечивает подробные сведения о программах, запущенных на наблюдаемых компьютерах. | ||

| Включить ведение журнала неизвестных программ | Позволяет записывать в журнал обнаружения в процессе защиты в режиме реального времени при обнаружении Защитником Windows неизвестных файлов. Ведение журнала обнаружений обеспечивает подробные сведения о программах, запущенных на наблюдаемых компьютерах. | Не задан |

| Загружать полный набор подписей | Включает загрузку полного набора подписей, а не только подписей, обновленных с момента последней загрузки. Загрузка полного набора подписей может помочь решить проблемы с их установкой, но большой размер файла может потребовать больше времени для загрузки | Не задан |

| Настроить создание отчетов для Microsoft SpyNet | Позволяет настроить членство в интернет‐сообществе Microsoft SpyNet. | Не задан |

Вместе с тем необходимо отметить, что наличие программы Windows Defender не препятствует работе антивирусного ПО и более того, не заменяет антивирусное ПО, а лишь дополняет его. Таким образом, для безопасной работы ОС Windows Vista наличие специализированного антивирусного ПО либо от Microsoft, либо от третьих фирм‐производителей на сегодня является обязательным!

Восстановление системных файлов

Полезная функция, если ваш компьютер не используется исключительно для ресурсоемких задач типа игр. Так что лучше оставить ее включенной. При этом компьютер периодически создает слепки критичных системных файлов (файлы реестра, COM+ база данных, профили пользователей и т.д.) и сохраняет их как «точку отката». Если какое‐либо приложение «снесет» вашу систему, или что‐то важное будет испорчено, вы можете обратить компьютер в предыдущее состояние – в точку отката.

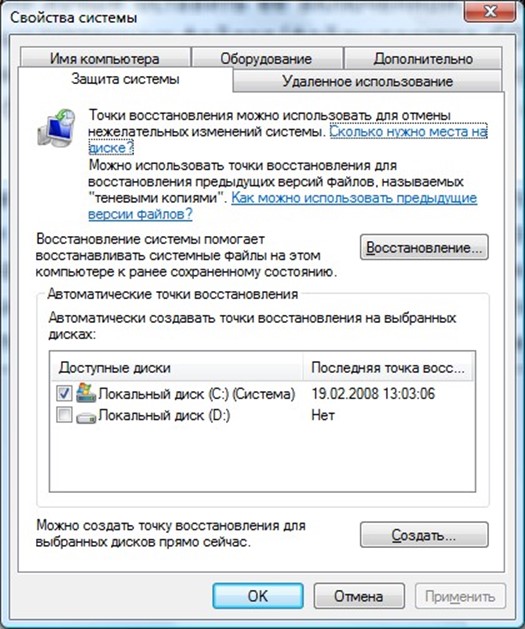

Точки отката автоматически создаются службой «Восстановления системы» (System Restore) при возникновении некоторых ситуаций типа установки нового приложения, обновления Windows, установки неподписанного драйвера и т.д. Вы можете и вручную создавать точки отката, воспользовавшись следующим путем – Панель управления – Система – Дополнительные параметры системы – Защита компьютера – Создать (рис.3)

Рисунок 3 Создание точки восстановления

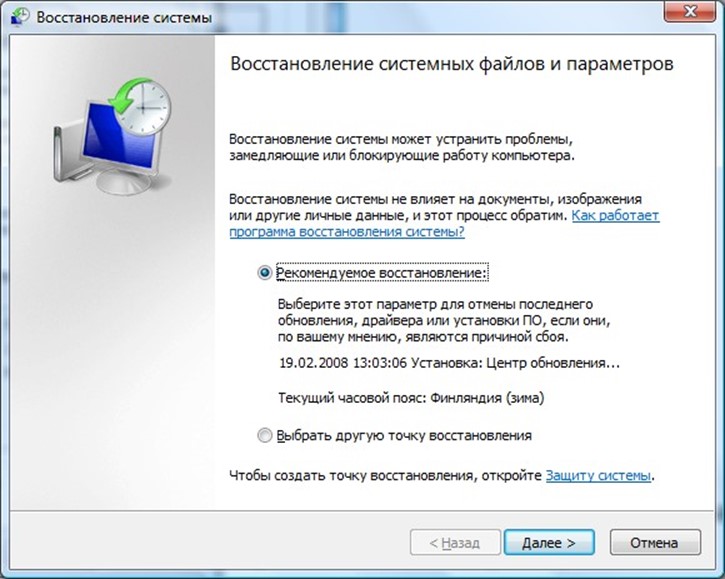

В дальнейшем восстановить состояние системы можно воспользовавшись тем же путем, но нажав клавишу Восстановление. После этого будет запущен Мастер восстановления (рис.4).

Рисунок 4 Восстановление системы

Восстановление системных файлов опирается на фоновую службу, которая минимально сказывается на быстродействии и записывает снимки, отнимающие часть дискового пространства.

Вы можете вручную отвести максимальный объем дискового пространства для данной службы.

Вы также можете полностью отключить службу для всех дисков.

Отключить можно, поставив галочку «Отключить службу восстановления». Поскольку служба восстановления системных файлов может влиять на результаты тестовых программ, ее обычно отключают перед тестированием.

Автоматическая очистка диска

Для проведения очистки жесткого диска от ненужных файлов используется программа cleanmgr.exe

Планирование регулярного запуска программы «Очистка диска»

При помощи программы «Очистка диска» удобно удалять более не нужные файлы и освобождать пространство на жестком диске компьютера. Работа программы может быть задана по расписанию, создаваемому при помощи планировщика заданий.

Примечание.

При запуске программы «Очистка диска» по расписанию программа откроется и будет ожидать выбор вариантов пользователем перед удалением файлов с компьютера.

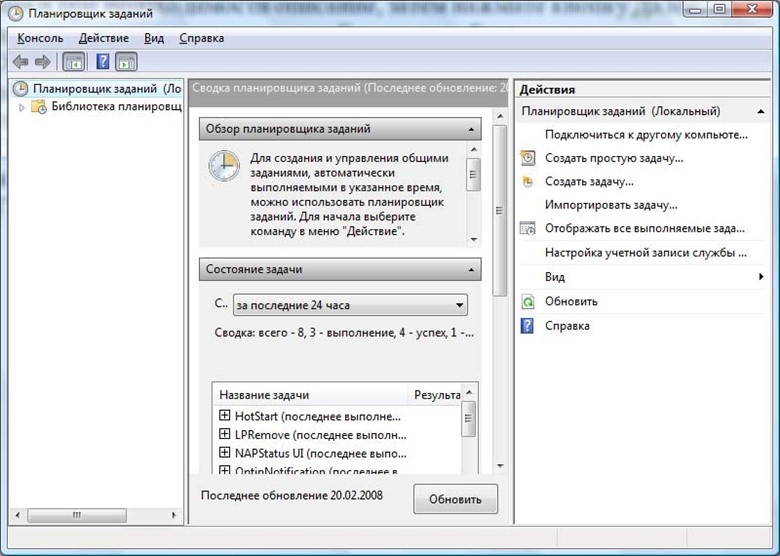

- Запустите планировщик заданий (рис.5).

- В меню Действие выберите пункт Создать простую задачу.

- Введите имя задания и при необходимости описание, затем нажмите кнопку Далее.

- Чтобы выбрать регулярное расписание, нажмите Ежедневно, Еженедельно, Ежемесячно или Однократно, а затем нажмите кнопку Далее.

- Задайте нужное расписание и нажмите кнопку Далее.

- Щелкните элемент Запустить программу и нажмите кнопку Далее.

- Нажмите кнопку Обзор, введите cleanmgr.exe в поле Имя файла, нажмите кнопку Открыть, а затем кнопку Далее.

- Нажмите кнопку Готово.

Рисунок 5 Планировщик заданий

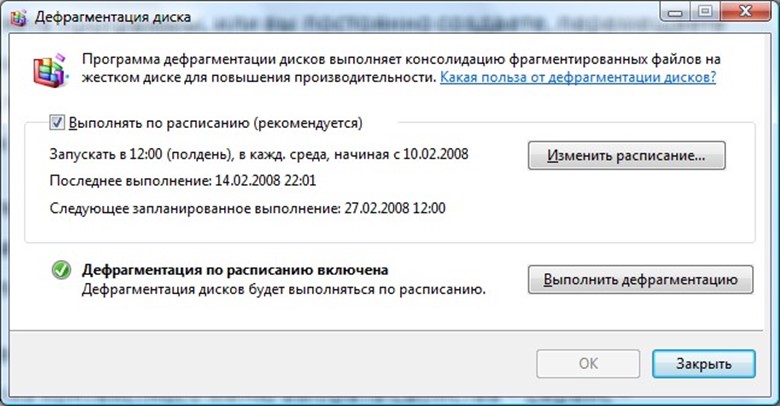

Регулярно производите дефрагментацию.

DOS и не‐NT версии Windows мало заботились об оптимизации своих файловых систем. Когда вы устанавливаете и удаляете программы, то в различных областях дискового пространства создаются «дыры». В результате свободное место представляет собой не сплошной блок, оно разбросанно по всему диску. При заполнении свободного пространства файлы также оказываются разбросанными по нескольким секторам, что сильно снижает производительность – при обращении к файлу диску приходится читать не один последовательный участок, а несколько произвольно разбросанных.

В NT‐версиях Windows, использующих файловую систему NTFS, применяются особые меры для сохранения целостности дискового пространства – но фрагментация все равно происходит. Поэтому вы должны регулярно дефрагментировать ваш жесткий диск, причем регулярность зависит от характера вашей деятельности на компьютере.

Если вы часто устанавливаете и удаляете программы, или вы постоянно создаете, перемещаете или удаляете файлы, то вы должны выполнять дефрагментацию раз в неделю. Если же вы долгое время используете одни и те же приложения, при этом вы не слишком часто перемещаете файлы, то вы можете увеличить промежуток между дефрагментациями до одного месяца.

Если вы достаточно часто выполняете дефрагментацию, то вы не заметите ощутимого прироста в производительности после дефрагментации. Это совершенно нормально. Если же прирост явно ощутим, то вы слишком долго не выполняли дефрагментацию.

Для выполнения дефрагментации необходимо открыть окно Мой компьютер, выбрать жесткий диск, нажав правой клавишей мыши из контекстного меню выбрать Свойства – Сервис – Выполнить дефрагментацию. Появится окно (рис.6), в котором вы можете либо запустить дефрагментацию, либо настроить расписание ее проведения.

Рисунок 6 Дефрагментация диска

Компоненты безопасности Windows Vista

С появлением Windows Vista появились или получили дальнейшее развитие компоненты ОС, относящиеся к безопасности системы. Это такие компоненты, как

- Центр обеспечения безопасности Windows

- Защитник Windows

- Контроль учетных записей пользователей

- Архивация и восстановление

- Родительский контроль

- Служба Windows Update

- Брандмауэр Windows

Рассмотрим эти компоненты подробнее.

Брандмауэр Windows

Персональный брандмауэр в системе Windows Vista включен по умолчанию сразу после запуска операционной системы. Брандмауэр в ОС Windows Vista включает фильтрацию входящего и исходящего трафика.

Риски, связанные с подключением к сети

Угрозы, связанные с подключением к сети:

- Подключение злоумышленника к данному компьютеру;

- Сканирование сети для обнаружения открытых портов с целью последующей атаки;

- Установка несанкционированного подключения с помощью вредоносного ПО типа «Троянский конь»;

- Организация сетевой атаки со взломанного компьютера, подключенного напрямую к внутренней сети.

Снижение рисков

Для снижения рисков необходимо выполнить ряд предварительных мер:

- Протестируйте взаимодействие с установленными приложениями;

- Составьте для каждого приложения список требований к сетевым портам, чтобы гарантировать что в брандмауэре Windows будут открыты только необходимые порты;

Настройка параметров брандмауэра с помощью групповых политик в режиме повышенной безопасности

Настроить параметры групповой политики и оснастку управления брандмауэра Windows Vista можно с помощью редактора объектов групповой политики:

Конфигурация компьютераПараметры WindowsПараметры безопасностиБрандмауэр

Windows в режиме повышенной безопасности

Брандмауэр Windows в режиме повышенной безопасности поддерживает следующие профили среды:

- Профиль домена. Применяется, если компьютер подключен к сети и проходит проверку подлинности на контроллере домена, которому принадлежит компьютер.

- Общий профиль. Данный профиль является типом сетевого местоположения по умолчанию в случае, если компьютер не подключен к домену. Параметры общего профиля должны максимально ограничивать доступ, поскольку компьютер подключен к общедоступной сети, безопасность которой нельзя контролировать так же жестко, как в ИТ‐среде.

- Частный профиль. Этот профиль применяется только в случае, если пользователь с привилегиями локального администратора назначает его сети, которая до этого была общей. Корпорация Майкрософт рекомендует делать это только при работе в надежной сети.

Центр обеспечения безопасности Windows

С помощью Центра безопасности вы можете повысить безопасность вашего компьютера, периодически проверяя такие параметры безопасности как параметры брандмауэра, параметры автоматического обновления Windows, параметры программного обеспечения защиты от вредоносного ПО, параметры безопасности Интернет и параметры управления учетными записями.

Доступные параметры групповой политики центра обеспечения безопасности Windows можно просмотреть и настроить в следующем местоположении редактора объектов групповой политики: Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsЦентр обеспечения безопасности

Технологии защиты обозревателя Internet Explorer 7

Технологии безопасности Internet Explorer 7 включают в себя:

- Защищенный режим обозревателя Internet Explorer

- Функция ActiveX Opt‐in

- Защита от атак с применением междоменных сценариев

- Строка состояния системы безопасности

- Антифишинг

- Дополнительные функции безопасности

Несмотря на то, что Internet Explorer 7 работает в ОС Windows Vista и Windows XP, в ОС

Windows XP некоторые функции безопасности будут недоступны. Это такие функции как:

- функция защищенного режима;

- функция родительского контроля

Защищенный режим обозревателя Internet Explorer.

Данный режим обозревателя обеспечивает более безопасную работу в Интернет. Кроме того, он позволяет предотвратить возможность использования повышенных прав для запуска кода.

Изменить параметры групповой политики для защищенного режима обозревателя Internet

Explorer 7 можно с помощью редактора групповой политики.

Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsInternet ExplorerПанель управления обозревателемСтраница безопасности< Зона>

Таблица 6. Параметры защищенного режима

| Объект политики | Описание | Значение по умолчанию в ОС Windows Vista |

| Turn on Protected Mode (Включить защищенный режим) | Включение этого параметра означает включение защищенного режима, который пользователи отключить не смогут. Отключение этого параметра означает отключение защищенного режима, который пользователи не смогут включить. Если для этого параметра установлено значение Не задано, пользователи смогут его включать и отключать. | Не задан |

Функция защищенного режима доступна в следующих зонах безопасности обозревателя Internet Explorer 7:

- Зона «Интернет».

- Зона «Интранет».

- Зона «Локальный компьютер».

- Защищенная зона Интернета.

- Защищенная зона интранета.

- Защищенная зона локального компьютера.

- Защищенная зона ограниченных узлов.

- Защищенная зона надежных узлов.

- Зона «Ограниченные узлы».

- Зона «Надежные узлы».

Антифишинг.

Фишинг – метод, используемый многими злоумышленниками для мошенничества с целью заставить пользователей раскрыть их личные или финансовые данные используя сообщения электронной почты или веб‐узла. При этом злоумышленники маскируются под законных лиц.

Используя технологию антифишинга, Internet Explorer анализирует содержимое веб‐узлов с целью выявления известных технологий фишинга.

Функция антифишинга использует клиентский поиск характерных особенностей вредоносных вебузлов и службу, запрашивающую подтверждение пользователя. Таким образом защита от фишинга организована тремя методами:

- Адреса веб‐узлов, посещаемых пользователем, проверяются по списку известных надежных узлов.

- Содержимое веб‐узлов проверяется на наличие характерных черт фишинговых узлов.

- Адрес веб‐узла, посещаемого пользователем, отправляется в Интернет‐службуMicrosoft, которая проверяет его по списку регулярно обновляемому списку фишинговых сайтов.

Список этих узлов составляется корпорацией Microsoft с помощью надежных источников.

При этом пользователь может включить или отключить данную функцию.

Настроить параметры групповой политики в области антифишинга можно в следующем разделе редактора групповой политики.

Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsInternet Explorer

Таблица 2.7. Настройка параметра антифишинга

| Объект политики | Описание | Значение по умолчанию в ОС Windows Vista |

| Turn off Managing Phishing filter (Отключить управление функцией антифишинга) | Этот параметр позволяет пользователям включить функцию антифишинга, которая будет выдавать предупреждение при попытке посетить мошеннический веб‐узел, собирающий личные данные с помощью фишинга. По умолчанию пользователю будет предложено выбрать режим работы функции антифишинга. | Не задан |

Корпорация Microsoft рекомендует установить значение параметра Включен и перевести его в Автоматический режим работы.

Вместе с тем стоит учесть, что при такой настройке обозреватель автоматически отправляет данные в корпорацию Microsoft не запрашивая подтверждения пользователя.

Дополнительные функции безопасности

В обозревателе Internet Explorer имеется набор специальных функций обеспечения безопасности.

Этими функциями можно управлять с помощью групповой политики.

Посмотреть и изменить параметры групповой политики для обозревателя Internet Explorer 7 можно в редакторе объектов групповой политики:

Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsInternet Explorer/Средства безопасности

Контроль учетных записей пользователей

Данная функция предназначена для того чтобы разделить действительно административные привилегированные задачи и стандартные пользовательские задачи. Права администратора по прежнему требуются для следующих задач:

- Установка программ

- Повторное разбиение диска на разделы

Контроль учетных записей пользователей: функции и преимущества

Учетные записи пользователей в Windows Vista имеют право на выполнение общих задач, не нуждаясь в службе поддержке. Данные привилегии оказывают минимальное влияние на систему и минимизируют риски, хотя администраторы могут ограничить эти привилегии. Используя стандартные учетные записи пользователей в Windows Vista можно выполнить:

- Просмотр системных часов и календаря

- Изменение часового пояса

- Установка протокола WEP для беспроводных сетей

- Изменение параметров настройки экрана

- Изменение параметров управления питанием

- Установка шрифтов

- Добавление устройств, драйверы для которых уже установлены на компьютере

- Создание и настройка подключения VPN

- Загрузка и установка обновлений с помощью программы установки, совместимой с функцией контроля учетных записей пользователей

ОС Windows Vista с помощью функции контроля учетных записей (UAC) позволяет разделить привилегии и задачи администратора и обычного пользователя. При этом функция UAC повышает уровень безопасности, ведь пользователи теперь могут выполнять больше задач без необходимости пользоваться правами администратора. Это, в свою очередь, поможет снизить влияние вредоносного ПО и внесение в систему несанкционированных изменений.

Примечание В предыдущих версиях ОС Windows существовала группа «Опытные пользователи», члены которой могли устанавливать приложения, не имея привилегий администратора. В UAC группа «Опытные пользователи» не предусмотрена, а соответствующие разрешения удалены. Однако эту группу все еще можно использовать для обратной совместимости с другими версиями ОС. Для этого необходимо применить соответствующий шаблон безопасности для изменения разрешений по умолчанию на системные папки и реестр, чтобы обеспечить разрешения, соответствующие разрешениям в Windows XP.

Вместе с тем стоит отметить, что режим одобрения администратором в технологии UAC позволяет обеспечить защиту от некоторых типов вредоносного ПО. Однако необходимо помнить, что, несмотря на то, что большинство задач администраторы запускают с привилегиями обычного пользователя, все же гораздо безопаснее работать с правами обычного пользователя.

Риски работы с использованием привилегий администратора

Работа с привилегиями администратора может привести к случайному или злонамеренному выполнению административных задач без ведома пользователя.

В качестве примера можно привести следующее:

- Пользователь неосознанно загружает и устанавливает вредоносное ПО с зараженного вебузла;

- С помощью технологий социальной инженерии пользователя заставляют открыть вложение e‐mail, содержащее вредоносное ПО, которое запускаясь устанавливает себя на компьютер;

- Функция автоматического запуска пытается запустить вредоносное ПО при установке съемного диска в устройство (CD‐ROM, DVD‐ROM, USB‐диск, floppy‐disk и т.д.);

- Пользователь устанавливает неподдерживаемое ПО.

Что делать?

Для снижения риска рекомендуется, чтобы пользователи входили в систему при решении повседневных задач, используя учетную запись с правами и привилегиями обычного пользователя. Повышать свой уровень привилегий следует только для тех задач, которые не могут быть выполнены иначе. Кроме того, необходимо убедиться, что функция UAC включена и при попытке выполнить задачу, требующую привилегий администратора, выводится соответствующий запрос.

Согласно рекомендаций Microsoft рекомендуется определить для системных администраторов две учетные записи:

- С административными правами

- С правами обычного пользователя

При выполнении обычных задач необходимо использовать учетную запись обычного пользователя, а при выполнении задач администрирования – учетную запись с правами администратора системы.

Как снизить риски при использовании UAC

Для того чтобы правильно понимать все возможности UAC рекомендуется изучить следующие руководства:

- Пошаговое руководство по функции контроля учетных записей в системе Windows Vista

(http://www.microsoft.com/technet/windowsvista/library/0d75f774‐8514‐4c9e‐ac084c21f5c6c2d9.mspx );

- Приступая к работе с функцией контроля учетных записей в системе Windows Vista

(http://www.microsoft.com/technet/WindowsVista/library/f72d606c‐ad66‐403b‐be703d59e4e5c10f.mspx ).

После этого необходимо выполнить следующие действия:

- Определите количество пользователей, необходимых для выполнения задач администрирования;

- Как часто необходимо выполнять задачи администрирования;

- Нужно ли выполнять задачи администрирования путем согласия в ответ на запрос UAC или для выполнения этих задач необходимо будет вводить определенные учетные данные;

- Нужно ли обычным пользователям иметь возможность повышения привилегий для выполнения задач администрирования;

- Определите как будет проходить процесс установки приложений;

- Настройте параметры групповой политики в соответствии с вашими требованиями.

Настройка параметров групповой политики для снижения рисков UAC

Параметры UAC с помощью групповой политики следует настроить с помощью редактора объектов групповой политики:

Конфигурация компьютера Параметры Windows Параметры безопасности Локальные политики Параметры безопасности

Таблица 1. Параметры UAC

| Объект политики | Описание | Значение по умолчанию в ОС Windows Vista |

| Admin Approval Mode for the Built‐in Administrator account (Режим одобрения администратором для встроенной учетной записи администратора) | Определяет поведение режима одобрения администратором для встроенной учетной записи администратора. | Отключен |

| Behavior of the elevation prompt for administrators in Admin Approval Mode (Поведение запроса повышения привилегий для администраторов в режиме одобрения администратором) | Определяет, выводится ли запрос повышения привилегий для администраторов. | Запрос согласия |

| Behavior of the elevation prompt for standard users (Поведение запроса повышения привилегий для обычных пользователей) | Определяет, выводится ли запрос повышения привилегий для обычных пользователей. | Запрос учетных данных |

| Detect application installations and prompt for elevation (Обнаруживать попытки установки | Определяет поведение функции обнаружения установки приложений для | Включен |

| приложений и запросы повышения привилегий) | всей системы. | |

| Only elevate executables that are signed and validated (Повышать привилегии только для подписанных и проверенных EXE‐файлов) | Принудительно включает проверку подписи инфраструктуры открытых ключей (PKI) для любого интерактивного приложения, которое требует повышения привилегий. Администраторы предприятия могут контролировать список приложений, разрешенных администратором, с помощью сертификатов в хранилище надежных издателей локальных компьютеров. | Отключен |

| Only elevate UIAccess applications that are installed in secure locations (Повышать привилегии только для приложений UIAccess, установленных в безопасные местоположения) | Принудительно устанавливает требование, согласно которому приложения, требующие выполнения с уровнем целостности UIAccess, должны находиться в безопасном местоположении файловой системы | Включен |

| Run all administrators in Admin Approval Mode (Запускать все учетные записи администраторов в режиме одобрения администратором) | Определяет поведение политик контроля учетных записей для всей системы. | Включен |

| Switch to the secure desktop when prompting for elevation (При запросе повышения привилегий переключаться на безопасный рабочий | Определяет, будет ли запрос на повышение полномочий отображаться на интерактивном рабочем столе пользователей или на | Включен |

| стол) | безопасном рабочем столе. | |

| Virtualize file and registry write failures to per‐user locations (Виртуализировать ошибки записи в файл и реестр в местоположения для каждого пользователя) | Включает перенаправление ошибок записи устаревших приложений в определенные местоположения как в реестре, так и в файловой системе. | Включен |

Для настройки пользовательского интерфейса учетных данных UAC можно воспользоваться редактором объектов групповой политики:

Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsИнтерфейс учетных данных

Таблица 2 Параметры пользовательского интерфейса учетных данных функции UAC

| Объект политики | Описание | Значение по умолчанию в ОС Windows Vista |

| Enumerate administrator accounts on elevation (Перечислить учетные записи администраторов при повышении привилегий) | При попытке пользователей повысить привилегии запущенного приложения по умолчанию отображаются все учетные записи администраторов. Если этот параметр включен, пользователям необходимо всегда вводить имя пользователя и пароль для повышения их привилегий | Не задан |

| Require trusted path for credential entry (Требовать надежный путь для записи учетных данных) | Если этот параметр включен, система Windows Vista требует, чтобы пользователь вводил учетные данные, используя надежный путь, чтобы вредоносное ПО не смогло получить учетные данные пользователя Windows. Эта политика влияет только на задачи администрирования, не связанные со входом в | Не задан |

| систему. В целях безопасности эту политику следует включить. |

Параметры службы установщика ActiveX настраиваются с помощью редактора объектов групповой политики:

Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsСлужба установщика ActiveX

Таблица 3. Служба установщика ActiveX

| Объект политики | Описание | Значение по умолчанию в ОС Windows Vista |

| Approved Installation Sites for ActiveX Controls (Веб‐узлы, одобренные для установки элементов управления ActiveX) | Этот параметр позволяет администратору разрешить учетной записи обычного пользователя устанавливать элементы управления ActiveX из списка веб‐узлов, одобренных для установки элементов управления ActiveX | Не задан |

Дополнительные сведения о параметрах политики безопасности смотрите на вкладке Объяснение для соответствующих параметров в редакторе объектов групповой политики.

Архивация и восстановление

О важности процессов архивации и восстановления уже было сказано очень много и я уверен что все понимают, что в некоторых случаях восстановить информацию можно лишь с помощью архивных копий.

Родительский контроль

Сегодня мы не можем не обращать внимание на поведение наших детей в Интернет, выбор детских игр и время пребывания в сети. Все это можно ограничить с помощью функций родительского контроля. (Подробнее см. Родительский контроль в Windows Vista http://vladbez.spaces.live.com/blog/cns!586B9203C3561071!507.entry)

Служба Windows Update

Служба Windows Update уже давно и успешно используется для загрузки и установки обновлений. Помните, что установка обновлений позволит вам существенно снизить риски заражения вредоносным ПО.

Не следует забывать и таком интересном новшестве как использование защищенного режима Internet Explorer

Защищенный режим Internet Explorer

Данный режим предназначен прежде всего для затруднения установки вредоносного ПО на компьютере. Кроме того, данный режим позволяет устанавливать нужные элементы ActiveX или надстройки при входе в систему под учетной записью с правами локального администратора.

Данный режим включен по умолчанию в Интернет, интрасети и зонах ограниченных узлов. При использовании данного режима Internet Explorerбудет предупреждать о попытках веб‐страниц установить или запустить определенные программы. Предупреждения будут выдаваться когда программа запускается вне Internet Explorer и вне защищенного режима, так как в таком случае программа может получить несанкционированное право доступа к компьютеру. Как правило, такое поведение программ возможно, в случае если веб‐узел использует надстройку для запуска программы на компьютере пользователя.

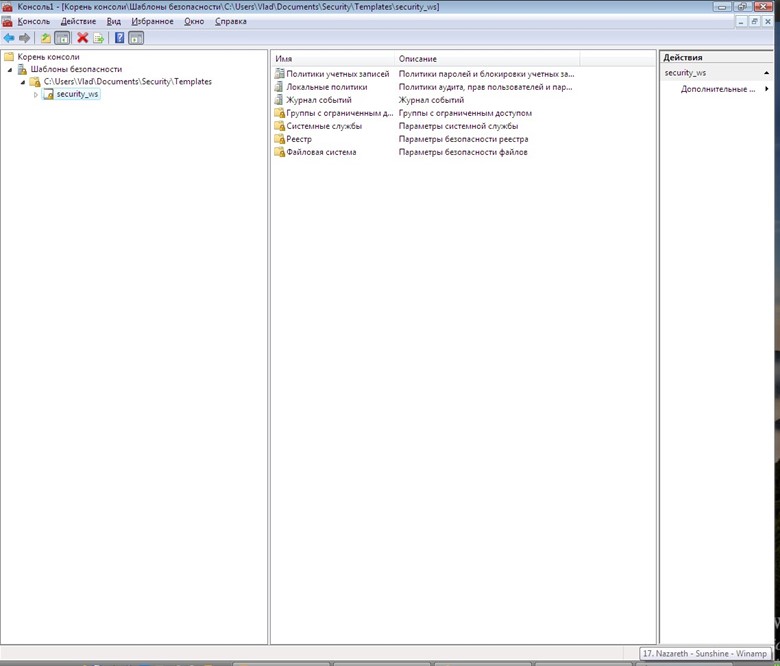

Конструктор шаблонов безопасности

Шаблоны безопасности представляют собой текстовые файлы. Для изменения таких файлов используется оснастка шаблонов безопасности из состава MMC или текстовый редактор (например, программа «Блокнот»). Однако лучше воспользоваться оснасткой Security Templates консоли Microsoft Management Console (MMC). Для этого в командной строке нужно ввести mmc /a в этой консоли выбрать меню File – Add/Remove. В диалоговом окне Add Standalone Snap‐in выбрать Security Templates – Add (рис. 7)

Рисунок 7 Настройка шаблона безопасности

Применение локальной политики для настройки безопасности

Политики учетных записей

Политика паролей

В данном разделе вы сможете внести изменения в следующие параметры:

- Вести журнал паролей

- Максимальный срок действия пароля

- Минимальная длина пароля

- Минимальный срок действия пароля

- Пароль должен отвечать требованиям сложности

- Хранить пароль, используя обратимое шифрование

Рассмотрим эти параметры.

Вести журнал паролей

Данный параметр определяет число новых уникальных паролей, которые должны быть назначены до повторного использования старого пароля. Значение данного параметра может быть от 0 до 24.

Использование данного параметра позволит гарантировать невозможность повторного использования старых паролей.

По умолчанию значение параметра равно 1. В случае использования повышенных требований к безопасности значение параметра должно быть равно 24. Если значение журнала паролей рано0, то пользователю не нужно выбирать новый пароль.

Вместе с тем стоит предусмотреть невозможность изменения пароля снова сразу после того, как он был изменен. В связи с этим необходимо включить параметр безопасности «Минимальный срок действия пароля».

Минимальный срок действия пароля

Данный параметр определяет период времени (в днях), в течение которого пользователю придется использовать пароль, прежде чем его можно будет изменить. По умолчанию – 0 дней, что позволяет сменить пароль сразу после очередной смены. Можно установить значение от 1 до 998 дней.

Стоит учесть, что значение минимального срока действия пароля должно быть меньше максимального срока действия, за исключением максимального срока, равного 0 дней. Данное значение означает, что срок действия его никогда не истечет.

Максимальный срок действия пароля

Этот параметр безопасности определяет период времени (в днях), в течение которого можно использовать пароль, пока система не потребует от пользователя сменить его. Срок действия пароля может составлять от 1 до 999 дней; значение 0 соответствует неограниченному сроку действия пароля. Значение минимального срока действия пароля должно быть меньше максимального. Если значение максимального срока действия пароля равно 0, то минимальный срок действия пароля может принимать любые значения в диапазоне от 0 до 998 дней.

По умолчанию: 42.

Минимальная длина пароля

Данный параметр определяет минимальную длину пароля в знаках. Значение параметра может быть от 1 до 14 знаков, либо 0, если пароль не требуется.

Для систем с повышенными требованиями безопасности длина пароля должна составлять не менее 10 символов.

Пароль должен отвечать требованиям сложности

Если этот параметр включен, пароли должны удовлетворять следующим минимальным требованиям:

- Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков;

- Иметь длину не менее 6 знаков;

- Содержать знаки трех из четырех перечисленных кодировок; o

Латинские заглавные буквы (от A до Z) o

Латинские строчные буквы (от a до z) o

Цифры (от 0 до 9)o

Отличающиеся от букв и цифр знаки (например, !, $, #, %)

Требования сложности применяются при создании или изменении пароля.

Политика блокировки учетной записи

Время до сброса счетчика блокировки

Данный параметр определяет интервал времени в минутах, который должен истечь после неудачной попытки входа в систему, до того, как счетчик неудачных попыток входа будет сброшен до 0. Допустимые значения: от 1 до 99999 минут.

Если определено пороговое значение блокировки учетной записи, то время сброса должно быть меньше или равно длительности блокировки учетной записи.

По умолчанию: Не задано, т.к. этот параметр политики принимает значения, только если задано пороговое значение блокировки учетной записи.

Пороговое значение блокировки

Данный параметр определяет количество неудачных попыток входа в систему, после которых учетная запись будет блокирована. Заблокированная учетная запись не будет использована до того, пока не будет сброшена администратором, либо пока не истечет период блокировки этой учетной записи. Количество неудачных попыток входа может составлять от 0 до 999. Если это значение равно 0, то учетная запись никогда не будет заблокирована.

Неудачные попытки ввода паролей на рабочих станциях, заблокированных с помощью клавиш CTRL+ALT+DELETE или с помощью защищенных паролем заставок, считаются неудачными попытками входа в систему.

По умолчанию: 0.

Продолжительность блокировки учетной записи

Данный параметр определяет продолжительность (в минутах), блокировки учетной записи до ее автоматической разблокировки. Допустимые значения от 0 до 99999 минут. Значение 0 означает что учетная запись будет заблокирована до принудительного ее разблокирования администратором.

По умолчанию: Не задано.

Заключение

Безопасность вашего компьютера, безусловно, будет определяться не только данными параметрами, однако надеюсь, что даже этот небольшой список поможет вам обеспечить защиту вашего компьютера.