В нашу жизнь уже давно влились сервера удаленных рабочих столов, также известные всем как терминальные серверы. Сама по себе, служба удаленных рабочих столов позволяет пользователям работать с приложениями, которые установлены на сервере удаленных рабочих столов, а также получать доступ к рабочему столу самого сервера.

В нашу жизнь уже давно влились сервера удаленных рабочих столов, также известные всем как терминальные серверы. Сама по себе, служба удаленных рабочих столов позволяет пользователям работать с приложениями, которые установлены на сервере удаленных рабочих столов, а также получать доступ к рабочему столу самого сервера.

В большинстве случаев, одним из основных компонентов, с которым работают как администраторы, так и конечные пользователи, выступает сервер удаленных рабочих столов с компонентом «Узел сеансов удаленных рабочих столов». Его можно смело назвать основным компонентом данной серверной роли, который включает в себя такие ключевые возможности, как многопользовательскую поддержку и компонент RemoteApp. Что это такое?

Как понятно из названия первой ключевой возможности данного компонента службы удаленных рабочих столов, для пользователей, которые будут подключаться к данному серверу, предоставляется обеспечение поддержки одновременного подключения множества пользователей. Помимо этого, такой компонент как RemoteApp позволяет удаленно развертывать приложения для пользователей, как будто бы эти приложения были установлены на компьютерах пользователей. Другими словами, при подключении к таким приложениям, пользователям будет предоставляться доступ не ко всему рабочему столу сервера удаленного рабочего стола, а лишь интерфейс запускаемого приложения. Также, думаю, уместно отметить и то, что в компоненте «Узел сеансов удаленных рабочих столов» операционной системы Windows Server 2008 R2 по сравнению с предыдущей серверной операционной системой появились такие несущественные улучшения, как перенаправление воспроизведения выходных потоков аудио и видео файлов с локального компьютера в сеанс сервера удаленного рабочего стола, перенаправление записи звуковых файлов с локального компьютера на сервер, а также композиция рабочего стола, предоставляющая элементы Windows Aero в сеансе сервера удаленного рабочего стола.

В принципе, о компонентах и новшествах серверов удаленных рабочих столов, как Windows Server 2008 R2, так и Windows Server 2012 вы узнаете из статей специально выделенного цикла, а в этой статье мне хотелось бы остановиться непосредственно на настройке узла сеансов удаленных рабочих столов. Естественно, при помощи функциональных возможностей групповой политики.

Настройка узла сеансов удаленных рабочих столов

Для управления серверами рабочих столов в подавляющем большинстве случаев используется оснастка «Конфигурация узла сеансов удаленных рабочих столов». Именно благодаря возможностям этой оснастки, а также групповой политики, вы можете указывать параметры, отвечающие за взаимодействие с подключаемыми клиентами, временные папки и сеансы пользователей, за перенаправление устройств, параметров входа в систему. Помимо этого, вы также можете указывать параметры, связанные с серверами лицензирования, посредников подключений к удаленному рабочему столу и серверов виртуализации удаленных рабочих столов. Буквально несколько слов об этих настройках:

Параметры, отвечающие за взаимодействие с подключенными клиентами. Это параметры, отвечающие за глубину цвета для удаленного сеанса, то есть, это те настройки, которые могут настраиваться не только со стороны клиента, а и со стороны серверов удаленных рабочих столов. Помимо этого, к данной группе можно отнести настройки, отвечающие за автоматически запускаемые вместе с сеансом приложения.

Параметры, отвечающие за временные папки и сеансы пользователей. По умолчанию, если вы не будете выполнять дополнительные настройки, на сервере удаленных рабочих столов создается отдельная временная папка для каждого активного сеанса пользователя и эта папка хранится на самом сервере удаленных рабочих столов. При помощи возможностей данной оснастки вы можете управлять этими временными папками.

Параметры, отвечающие за перенаправление устройств. Очень важный момент для пользователей – это возможность использования различных локальных ресурсов на сервере удаленных рабочих столов. К ним относятся буфер обмена, LPT- и COM-порты, устройства ввода и вывода звука и многое другое.

Параметры входа в систему и параметры безопасности. Естественно, для возможности авторизации на сервере удаленных рабочих столов, пользователи должны предоставлять определенные учетные данные. Данная оснастка предоставляет вам возможность определения учетной записи, требуемой от пользователей для выполнения входа на данный сервер. И естественно, для выполнения проверки подлинности, вы можете повысить безопасность предоставляемыми методами шифрования данных.

Параметры, связанные с серверами лицензирования. У пользователей или пользовательских компьютеров, которые подключаются к серверам удаленных рабочих столов, должны быть установлены клиентские лицензии, то есть RDS CAL-ы. При помощи этой оснастки вы можете указать тип клиентской лицензии, а также выбрать серверы лицензировании, которые будут в этом всем участвовать.

Ну и, в конце концов, параметры, связанные с настройками посредника подключений к удаленному рабочему столу и параметры виртуализации. Если у вас в организации развернута ферма серверов удаленных рабочих столов, для балансировки нагрузки вам придется воспользоваться возможностями посредника подключений к удаленному рабочему столу. Другим словами, опять же, при помощи оснастки «Конфигурация узла сеансов удаленных рабочих столов» вы можете присоединить сервер к ферме, указать ее имя, а также установить вес для настраиваемого вами сервера. Параметры виртуализации же, в свою очередь, отвечают за настройки нового компонента, появившегося в операционной системе Windows Server 2008 R2.

Групповая политика и конфигурация удаленных рабочих столов

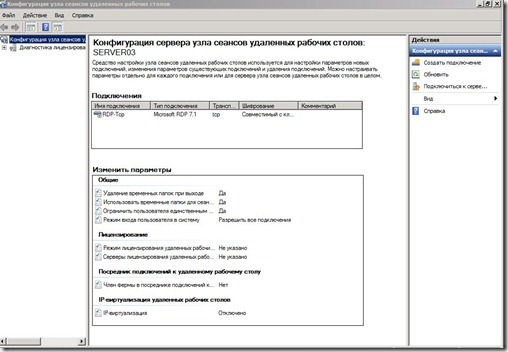

Большинство настроек, которые вы можете задать в данной оснастке, также конфигурируются при помощи функциональных возможностей групповой политики. Предположим, что в данной лабораторной среде развернуто несколько серверов, а именно: Первый сервер – это Server03, где установлена роль удаленных рабочих столов, и который выступает узлом сеансов удаленных рабочих столов, а также сервер DC, на котором и будут настраиваться параметры групповой политики. Для начала следует познакомиться с тем, как выглядит сама оснастка «Конфигурация узла сеансов удаленных рабочих столов».

Рис. 1. Оснастка «Конфигурация узла сеансов удаленных рабочих столов»

Как видно на предыдущей иллюстрации, интерфейс данной оснастки довольно-таки простой и разобраться, как я считаю, с ним не составит каких-то особых сложностей. Что мы можем сейчас сделать. Эта оснастка предоставляет для изменений две отдельные области: то есть, параметры подключений RDP-Tcp, а также область настройки параметров самого сервера удаленных рабочих столов. Начнем с параметров подключений RDP-Tcp.

Диалоговое окно настроек подключений RDP-Tcp позволяет настраивать все параметры, о которых речь шла в предыдущем разделе, помимо настроек временных папок, лицензирования, посредника и виртуализации удаленных рабочих столов. В следующем подразделе, будут рассмотрены возможности этого диалогового окна, а также вы узнаете о том, каким образом могут помочь функциональные возможности групповой политики в настройке общих параметров.

Вкладка «Общие» параметров подключений RDP-Tcp

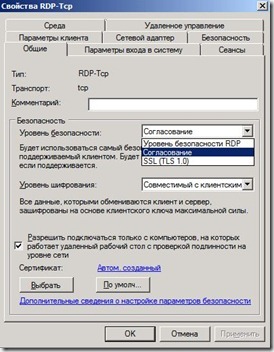

Первая вкладка этой оснастки, которая рассматривается в данной статье, это вкладка «Общие». На этой вкладке присутствуют настройки, отвечающие за уровень безопасности, уровень шифрования, а также за проверку подлинности на уровне сети. В целях безопасности, все подключения к серверам удаленных рабочих столов автоматически шифруются. Это необходимое требование и выполняется оно независимо от того, какая опция из текущего раскрывающегося списка будет выбрана. Как видно на следующей иллюстрации, из данного списка можно выбрать один из трех следующих уровней:

Рис. 2. Вкладка «Общие» параметров подключений RDP—Tcp

- Согласование. Данный уровень безопасности является самым слабым. В том случае, если и клиент, подключаемый к серверу, и сам сервер поддерживают SSL, то сервер удаленных рабочих столов будет использовать SSL. Ну а, если SSL не поддерживается подключаемым клиентом, будет использован уровень безопасности RDP. Кстати, именно этот уровень и используется по умолчанию на узлах сеансов удаленных рабочих столов;

- SSL (TLS 1.0). Этот уровень безопасности считается самым безопасным из всех доступных, так как именно благодаря ему выполняется самое строгое шифрование, а клиентские версии RDP должны быть не ниже версии 6.0. Для шифрования и для проверки подлинности требуется сертификат компьютера, выданный доверенным центром сертификации. Это обязательное условие;

- Уровень безопасности RDP. В этом случае используется шифрование исключительно встроенными средствами протокола RDP. Другими словами, от вас не требуется дополнительная настройка уровня шифрования, а также производительность в этом случае будет существенно выше. Однако, существует и вторая сторона медали: проверка подлинности выполняется для операционных систем не ниже Windows Vista.

Далее, на этой вкладке вы еще можете настраивать алгоритм уровня шифрования, который будет использоваться для RDP‑подключений. Есть четыре различных уровня. Посмотрим, что они собой представляют:

- Низкий уровень шифрования. В этом случае будут шифроваться только данные, пересылаемые от клиента серверу, используя 56-битное шифрование. То есть, данные, которые пересылаются от сервера клиенту, в этом случае не шифруются. Соответственно, данный метод невозможно назвать безопасным на 100%;

- Уровень шифрования, совместимый с клиентом. Если вы выберите этот уровень шифрования (между прочим, он установлен по умолчанию), то в таком случае все данные между клиентом и сервером будут шифроваться при помощи ключа с такой стойкостью, которую поддерживает клиентский компьютер. Другими словами, если у вас в организации развёрнуты клиенты с разными операционными системами, следует выбирать этот уровень;

- Высокий уровень. При помощи текущего уровня шифрования, пересылаемые от клиента серверу и наоборот данные, шифруются при помощи 128-разрядного шифрования. Целесообразно выбирать этот уровень лишь тогда, когда вы уверены на 100%, что все клиенты, которые будут подключаться к серверу удаленного рабочего стола, могут поддерживать такой уровень шифрования

- FIPS-совместимый уровень шифрования. Ну и, в конце концов, в этом случае данные шифруются при помощи методов шифрования, которые основаны на стандарте FIPS 140-1. О данном стандарте вы можете почитать, например, на сайте http://csrc.nist.gov.

Естественно, это не все опции, которые можно настраивать на данной вкладке диалогового окна свойств подключений RDP-Tcp. Еще вам предоставляется возможность указать проверку подлинности на уровне сети. Собственно, проверка подлинности на уровне сети – это метод проверки подлинности, выполняющий саму проверку подлинности пользователя, перед тем как будет установлено подключение к удаленному рабочему столу.

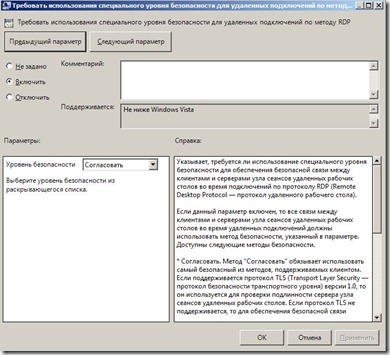

Теперь рассмотрим, можно ли выполнить те же настройки при помощи функциональных возможностей групповой политики. Прежде всего, естественно, в оснастке «Управление групповой политикой» следует создать объект групповой политики, привязать его к требуемому подразделению, а затем вызвать оснастку «Редактор управления групповыми политиками».

Находясь в редакторе управления групповыми политиками, следует перейти к узлу Конфигурация компьютераПолитикиАдминистративные шаблоныКомпоненты WindowsСлужбы удаленных рабочих столовУзел сеансов удаленных рабочих столов, а затем выбрать узел «Безопасность». Здесь можно обнаружить семь различных параметров политики. Рассмотрим некоторые из них:

Так как изначально на вкладке «Общие» свойств подключения RDP-Tcp рассматривались уровни безопасности, первый, рассматриваемый в данной статье параметр политики, отвечает именно за эту настройку. Для того, чтобы указать уровень безопасности, следует выбрать параметр политики «Требовать использование специального уровня безопасности для удаленных подключений по методу RDP». Как видно на следующей иллюстрации, установив переключатель на опцию «Включить», вы сможете выбрать рассмотренные ранее уровни безопасности из соответствующего списка. Выберем значение «Согласовать» и перейдем к следующему параметру политики:

Рис. 3. Параметр политики, отвечающий за уровень безопасности

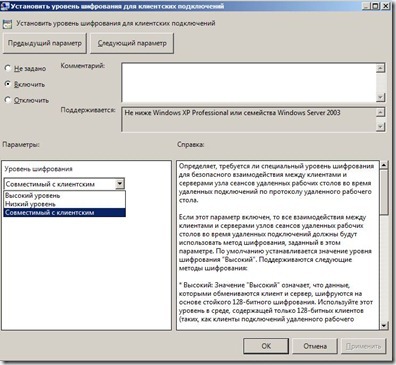

Теперь следует определиться с уровнем шифрования. Для этой цели предназначен параметр политики «Установить уровень шифрования для клиентских подключений». В отличие от настроек диалогового окна параметров подключений RDP-Tcp, здесь вам предоставляется возможность выбора трех различных уровней шифрования. Например, в этом случае выберем значение «Совместимый с клиентом» и сохраним выполненные изменения:

Рис. 4. Установка уровня шифрования для клиентских подключений

Если вам нужно еще установить флажок около настройки, отвечающий за проверку подлинности на уровне сети, следует выбрать параметр политики «Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети» и установите переключатель на опцию «Включить».

Что делать, если вы выбрали уровень безопасности «SSL»? Вам ведь нужно указать какой-то сертификат. При помощи возможностей групповой политики вы можете выбрать шаблон сертификата. Для этого воспользуйтесь параметром политики «Шаблон сертификата проверки подлинности сервера», установите переключатель на опцию «Включить», а затем в соответствующем текстовом поле введите имя самого шаблона. Тут нужно быть осторожным, так как вам не предоставляется список доступных шаблонов, а указывать имя шаблона следует без ошибок. Так как в данном примере был установлен уровень безопасности «Согласовать», нет смысла вносить какие-либо изменения в данный параметр политики. Уровень безопасности SSL вместе с настройкой сертификата будет рассмотрен в одной из следующих статей, посвященной серверам удаленных рабочих столов.

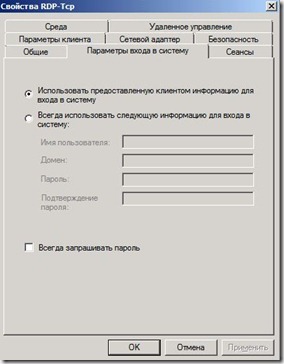

Вкладка «Параметры входа в систему» параметров подключений RDP-Tcp

После того как все настройки первой вкладки конфигурации удаленных рабочих столов были определены, следует переходить, к следующей вкладке свойств подключения RDP-TCP, а именно, ко вкладке «Параметры входа в систему». Эта вкладка, которая, собственно, изображена ниже, предназначена для того, чтобы при подключении к серверу удаленных рабочих столов использовались определенные учетные данные, а пользователи при подключении не проходили процесс авторизации. Далеко не во всех случаях следует использовать возможности этой вкладки. Это целесообразно в том случае, если, скажем, это общедоступный сервер удаленных рабочих столов и вам нужно, чтобы клиентам не приходилось постоянно указывать свои учетные данные. Совершенно несущественно можно обезопасить подключение, если установить соответствующий флажок и заставить своих пользователей принудительно вводить пароль для определенной вами учетной записи.

Рис. 5. Вкладка «Параметры входа в систему» параметров подключений RDP—Tcp

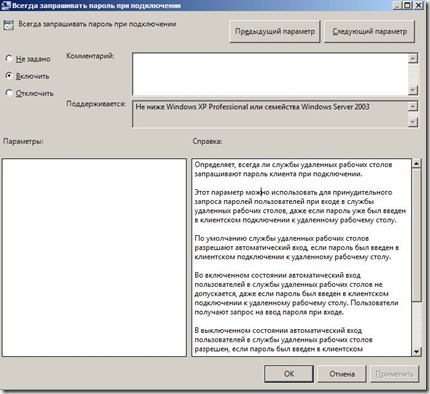

За этот флажок также отвечает определенный параметр групповой политики. В этом же узле, то есть, в узле «Безопасность», есть такой параметр политики, как «Всегда запрашивать пароль при подключении». Установив переключатель на опцию «Включить», вы тем самым задизаблите текущую опцию на данной вкладке.

Рис. 6. Настройка единственного параметра, отвечающего за возможности вкладки «Параметры входа в систему»

Продолжение следует.