Этот процесс нужно было начинать еще вчера

Как вы считаете, есть ли на вашем компьютере интересные для злоумышленника данные? Вероятно, есть. Если вы думаете, что, установив для своей учетной записи пароль, сумеете защититься, мне вас жаль. Давайте рассмотрим простейшую атаку на Windows 7 с целью получить права администратора.

Возьмем две ситуации: у вас есть учетная запись на компьютере с правами пользователя и у вас нет учетной записи на компьютере, но есть физический доступ к нему. Для получения желаемых прав воспользуемся программным обеспечением от компании Elcomsoft — Elcomsoft System Recovery.

Загрузив образ компакт-диска из Интернета, создадим загрузочный диск, благо это не составляет особого труда, и загрузимся с него. На данном этапе защитой от атаки является пароль администратора в BIOS. Однако, положа руку на сердце, тут же можно сказать, что у 99,9% пользователей данный пароль отсутствует. Таким образом, защиты на данном этапе практически нет.

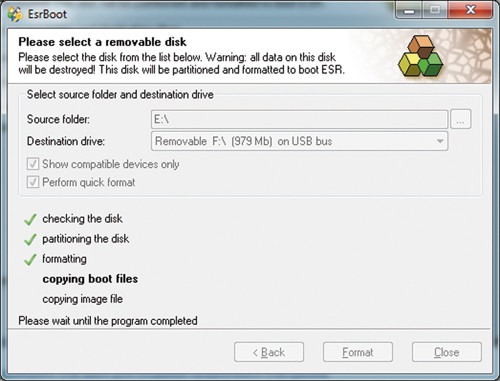

А как быть с нетбуками, у которых отсутствует привод CD/DVD? На самом деле и тут все просто. С помощью утилиты ESRBOOT вы можете создать загрузочную флэшку. Весь процесс проходит под управлением мастера и не требует никаких усилий (экран 1).

|

| Экран 1. Создание загрузочной флешки |

Далее процесс будет один и тот же и при загрузке с CD/DVD, и при загрузке с флэшки. После загрузки вам предложат установить дополнительные драйверы IDE/SCSI/RAID (при необходимости).

Давайте остановимся на возможностях и особенностях программного обеспечения Elcomsoft System Recovery:

- для работы программного обеспечения используется Windows PE;

- данная программа восстанавливает или сбрасывает пароли как пользовательских, так и административных учетных записей;

- возможна разблокировка заблокированных учетных записей;

- возможно присвоение административных полномочий любой пользовательской учетной записи;

- сброс или отключение функции истечения пароля;

- поддержка Windows NT 4.0, Windows 2000, Windows XP, Windows Server 2003, Windows Vista, Windows Server 2008, Windows 7 и Windows Server 2008 R2;

- обнаруживает все установки Windows автоматически;

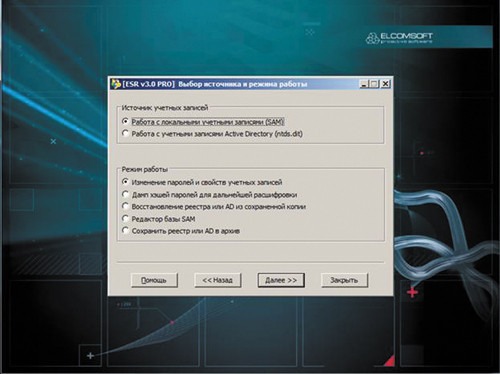

- позволяет сохранить хэшированные пароли из файлов SAM/SYSTEM или базы данных Active Directory для дальнейшего анализа и восстановления (экран 2);

- в случае если не используется шифрование файлов EFS, обеспечивает самый быстрый и легкий способ получить доступ к пользовательским и административным учетным записям, ведь возможен сброс забытых паролей или замена его на новый пароль без длительных операций восстановления пароля.

|

| Экран 2. Выбор режима работы |

Существует три версии данного продукта — Basic, Standard и Professional. Отличия между ними описаны в таблице.

| Таблица. Отличия между версиями Elcomsoft System Recovery |

|

Если вы хотите работать с локальными учетными записями после загрузки, вы можете сбросить (изменить) пароль либо изменить некоторые его свойства, в частности параметры:

- срок действия пароля не ограничен;

- срок действия пароля истек;

- учетная запись отключена;

- учетная запись заблокирована.

По окончании вы просто нажимаете кнопку «Применить». При этом будет создана резервная копия базы данных SAM.

Вместе с тем стоит учесть, что, если выбранный вами новый пароль не соответствует политикам безопасности, вы не сможете зарегистрироваться на компьютере, так что лучше смените пароль на более сложный. Кроме того, вы не можете предоставить полномочия администратора встроенным учетным записям, таким как «Гость»; также не рекомендуется изменять пароль или любые свойства для любых учетных записей в гостевой группе пользователей.

Если же вам необходимо работать с учетными записями Active Directory, вы получите список всех учетных записей Active Directory наряду с их свойствами. В этом случае вы можете сбросить пароль любому пользователю Active Directory (включая администратора домена), как для локальных учетных записей пользователя. Однако вам не удастся изменить ни одно из свойств учетной записи.

Работа с редактором базы данных SAM

В данном режиме вам доступна для изменения (или для чтения) следующая информация:

- имя пользователя, полное имя, комментарий, идентификатор пользователя (user ID);

- Hashes (LM и NTLM);

- Flags;

- Account (время последней регистрации в системе и завершения сеанса системы, время последней смены пароля, срок действия учетной записи, последний плохой пароль);

- членство в глобальных и локальных группах;

- Profile (home directory, script/profile path);

- разрешенное время для регистрации;

- разное (версия SAM, код страны, кодовая страница и т. д.);

- информация о домене.

Учтите, что я не рекомендую редактировать любое из полей базы данных SAM, пока не будет уверенности в том, что вы делаете. Продукт Elcomsoft System Recovery модифицирует некоторые системные файлы, но создает резервную копию, то есть после его использования можно зарегистрироваться, посмотреть или взять все, что нужно, потом вернуть имя и пароль на место. Во многих случаях продукт позволяет найти оригинальный пароль (то есть сбрасывать/менять его не придется). Во-первых, сама система иногда сохраняет пароль (не хэш!) в некоторых «потаенных уголках»), например, чтобы пользователю не приходилось каждый раз вводить его на каких-то сетевых ресурсах. Во-вторых, password reuse — многие пользователи применяют один пароль и для регистрации в системе, и для некоторых других приложений (где шифрование слабое), и соответственно оттуда его легко получить.

Наконец, Elcomsoft System Recovery проверяет пароли по небольшому, но очень эффективному словарю, а также такие ситуации как, например, когда пароль соответствует имени пользователя с несколькими дописанными в конец цифрами. Да, и кроме того — быстрый прямой подбор (атака bruteforce) при пароле до пяти символов. Все в целом занимает несколько минут, но очень часто позволяет вытащить даже довольно сложные пароли.

Если вы уверены, что на исследуемом компьютере не применялось EFS-шифрование, то наиболее быстрым способом получения административных прав в Windows 7 является разблокирование учетной записи администратора. Ведь по умолчанию в Windows 7 (в Windows 2008 R2) данная учетная запись заблокирована и пароля не имеет.

И последнее. Даже если используется EFS, то Elcomsoft System Recovery можно использовать и немного другим способом. А именно: вытянуть хэши паролей (из реестра) и записать их обратно на флэшку, а потом атаковать «в офлайне» — то есть на другом/мощном компьютере или даже на кластере (в «облаке»), по большим словарям, с использованием «радужных» таблиц и т. д. В результате опять же может быть найден оригинальный пароль — и соответственно доступ к EFS.

Как противостоять атакам

Описанное ниже действительно только для Windows 7 Professional и более новых версий. Увы, в версиях Windows 7 Home мы не можем работать с локальными политиками. На самом деле стоит дать всего лишь три рекомендации.

- Установите пароль Supervisor в BIOS.

- Зашифруйте свой жесткий диск.

- Для компьютеров, содержащих конфиденциальную информацию, рекомендуется установить пароль на учетную запись «Администратор».

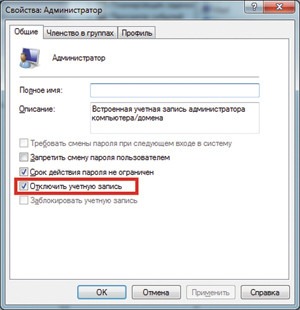

Для выполнения пункта 3 необходимо сделать следующее: выбрать в меню «Пуск» — «Панель управления» — «Администрирование» — «Управление компьютером», раскрыть узел «Локальные пользователи и группы» — «Пользователи». Правой кнопкой мыши щелкнуть по учетной записи «Администратор» и выбрать свойства из выпадающего меню (экран 3).

|

| Экран 3. Свойства: «Администратор» |

Затем нужно убрать флажок с пункта «отключить учетную запись». Далее повторяем «Пуск», «Панель управления», «Пользователи» и устанавливаем пароль на учетную запись администратора. После этого снова входим в оснастку «Локальные пользователи и группы» и отключаем учетную запись с именем «Администратор».

Стоит упомянуть, что теперь, когда функция контроля учетной записи UAC потребует выполнить какое-то действие от имени администратора, вам придется вводить пароль учетной записи администратора. Это неудобно, однако безопасность того стоит.

Подчеркну также, что пароль BIOS — не панацея. Во-первых, его можно сбросить, ненадолго вынув батарейку, питающую CMOS, или замкнув определенные контакты на материнской плате. Во-вторых, можно вынуть винчестер из компьютера и исследовать его в другой системе.

http://www.osp.ru/win2000/2011/08/13011828/