Введение

К одному из ключевых моментов концепции доменных служб Active Directory можно отнести обеспечение авторизации принципалов безопасности для получения доступа к имеющимся сетевым ресурсам. Несмотря на то, что весь доступ к сетевым ресурсам основан на учетных записях отдельных пользователей, компьютеров или служб, со временем они могут меняться. В средних и крупных компаниях управление существующими пользователями требует большой административной нагрузки. Стоит учесть, что пользователи, выполняющие в компании конкретную роль, могут меняться, но сама роль должна оставаться без каких-либо изменений. Если назначать доступ к сетевым ресурсами индивидуально для каждого отдельного пользователя, то списки контроля доступа ACL вскоре станут неуправляемыми и при изменении отдела пользователем вам нужно будет учесть все возможные разрешения доступа. Так как этот процесс может легко выйти из-под контроля, задачи, связанные с управлением должны быть привязаны к объектам групп. Чаще всего группы используются для идентификации ролей пользователей и компьютеров, фильтрации групповой политики, назначения уникальных политик паролей, прав, разрешений доступа, приложений электронной почты и многое другое.

Сами по себе, группы представляют собой принципалы безопасности с уникальными SID, которые могут содержать в атрибуте member такие принципалы безопасности, как пользователи, компьютеры, группы и контакты.

Перед тем как создавать группы следует знать, какие существуют разновидности групп. Так как структура доменных служб предназначена для поддержки сложных и крупных распределительных сред, Active Directory включает в себя два типа групп домена с тремя областями действия в каждой из них, а также локальную группу безопасности. Типы групп, а также их область действия подробно рассмотрены в следующих подразделах.

Типы групп

В доменных службах Active Directory Windows Server 2008 можно отметить два типа групп: безопасности и распространения. При создании новой группы в диалоговом окне «Новый объект — группа» оснастки «Active Directory – пользователи и компьютеры» вы можете выбрать одну из этих двух групп. Группы безопасности относятся к принципалам безопасности с SID-идентификаторами. В связи с этим данный тип группы считается самым распространенным и группы такого типа можно использовать для управления безопасностью и назначения разрешений доступа к сетевым ресурсам в списках ACL. В общем, группу безопасности стоит использовать в том случае, если они будут использоваться для управления безопасностью.

В свою очередь, группа распространения изначально используется приложениями электронной почты, и она не может быть принципалом безопасности. Другими словами, этот тип группы не является субъектом безопасности. Так как эту группу нельзя использовать для назначения доступа к ресурсам, она чаще всего используется при установке Microsoft Exchange Server в том случае, когда пользователей необходимо объединить в группу с целью отправки электронной почты сразу всей группе.

Ввиду того, что именно группы безопасности вы можете использовать как с целью назначения доступа к ресурсам, так и с целью распространения электронной почты, многие организации используют только этот тип группы. В домене с функциональным уровнем не ниже Windows 2000 вы можете преобразовывать группы безопасности в группы распространения и наоборот.

Область действия групп

Область действия группы определяет диапазон, в котором применяется группа внутри домена. Помимо того, что группы могут содержать пользователей и компьютеры, они могут быть членами других групп, ссылаться на списки ACL, фильтры объектов и групповых политик и пр. Граница диапазона области действия группы может определяться заданием режима работы домена. К основным характеристикам области действия групп можно отнести членство (определение принципалов безопасности, которые может содержать группа), репликация (определение области репликации группы), а также доступность (определение местонахождения группы, возможности включения этой группы в членство другой, добавление группы в список ACL). Существует четыре области действия групп: локальная, локальная в домене, глобальная и универсальная. Рассмотрим подробнее каждую из них:

- Локальная группа в домене. Группы с областью локальные группы в домене предназначены для управления разрешениями доступа к ресурсам и функционируют в том случае, если домен работает на функциональном уровне не ниже Windows 2000. В том случае, если домен работает на уровне Windows NT или в смешанном уровне, то эти группы будут использоваться лишь как локальные группы. Такая группа определяется в контексте именования домена. Локальную группу в домене можно добавлять в списки ACL любого ресурса на любом рядовом компьютере домена. В локальную группу в домене могут входить пользователи, компьютеры, глобальные и локальные группы в текущем домене, любом другом домене леса, а также универсальные группы в любом домене леса. Другими словами, репликация и доступность такой группы позволяет ее использовать в пределах всего домена. В связи с этим, локальные группы в домене обычно используют для предоставления правил доступа во всем домене, а также для членов доверительных доменов. Чаще всего, с локальными группами в домене связаны сценарии, подобные следующему: вам нужно предоставить доступ к папке с секретной документацией восьми пользователям из разных отделов. Вы должны учесть, что кто-либо из этих пользователей может перейти в другой отдел или уволиться и позже вам придется изменять разрешения доступа на принтере. А если доступ нужно предоставить не восьми, а восьмидесяти пользователям из разных подразделений и доменов? Поэтому, чтобы упростить такую рутинную работу вы можете создать группу с локальной областью безопасности в домене и разрешить доступ к папке именно этой группе. После этого вы можете добавлять, любых пользователей из этой группы и все пользователи, входящие в состав этой группы автоматически получат доступ к папке;

- Глобальная группа. Основной целью глобальных групп безопасности является определение коллекции объектов доменов на основании бизнес-правил и управление объектами, которые требуют ежедневного использования. Чаще всего, членами таких групп выступают пользователи и компьютеры. Группы безопасности удобно использовать для фильтрации области действия групповых политик, так как область действия таких групп не реплицируется за пределы своего домена, при этом не вызывая дополнительного трафика к глобальному каталогу. Глобальная группа может содержать пользователей, компьютеры и другие глобальные группы только из одного домена. Несмотря на это, глобальные группы могут быть членами любых универсальных и локальных групп как в своем домене, так и доверяющем домене. Помимо этого, глобальные группы можно добавлять в списки ACL в домене, лесу и в доверяющем домене, что делает управление группами более простым и рациональным;

- Универсальная группа. Универсальные группы целесообразно задействовать только в лесах, состоящих из множества доменов для их объединения. Эти группы позволяют управлять ресурсами, распределенными на нескольких доменах, поэтому универсальные группы считаются самыми гибкими. Универсальные группы определяются в одном домене, но реплицируются в глобальный каталог. Например, для того чтобы получить пользователям из домена В доступ к ресурсам, расположенным в домене А, добавьте учетные записи пользователей домена В в глобальные группы безопасности, а затем эти группы вложите в универсальную группу. Универсальная группа может быть членом другой универсальной или локальной группы домена в лесу, а также может использоваться для управления ресурсами;

- Локальная группа. Локальная группа считается самой примитивной, так как она доступна только на одном компьютере. Такая группа создается в базе данных диспетчера безопасности учетных записей рядового компьютера и поэтому в домене управление локальными группами не нужно. В списках ACL можно использовать такие группы только на локальном компьютере. В другие системы такие группы не реплицируются, но эта группа содержит пользователей, компьютеры, глобальные и локальные группы в домене в своем домене, пользователей, компьютеры и глобальные и универсальные группы в любом домене леса.

В некоторых случаях перед вами может встать необходимость преобразования одной области действия в другую. Например, в связи с тем, что по умолчанию при создании группы фокус установлен на глобальной группе безопасности, по невнимательности можно оставить все без изменений и создать группу. После создания группы, ее область действия можно изменить на вкладке «Общие» диалогового окна свойств группы, одним из следующих доступных способов:

- Глобальную группу в универсальную в том случае, если изменяемая группа не является членом другой глобальной группы;

- Локальную группу в домене в универсальную в том случае, если эта группа не содержит другую локальную группу в домене в качестве члена;

- Универсальную группу в глобальную в том случае, если эта группа не содержит в качестве члена другую универсальную группу;

- Универсальную группу в локальную группу в домене.

Как вы заметили, глобальную группу просто так невозможно модифицировать в локальную группу в домене. Несмотря на это, вы можете сначала глобальную группу преобразовать в универсальную, а затем уже получившуюся универсальную группу – в локальную группу в домене.

На первый взгляд все эти области групп могут показаться одинаковыми, но для наилучшего понимания их использования можно рассмотреть простой пример. Допустим, есть два домена. На первом домене (домен А) есть папка, для которой должен быть предоставлен доступ сотрудникам отдела продаж обоих доменов. В домене А, доступ к этой папке могут получить любые пользователи, но для более рационального использования пользователей, которым должен предоставляться доступ можно поместить их в глобальную группу безопасности. Но глобальная группа «Продажи» домена В не может получать доступ к папке в домене А. Поэтому глобальную группу «Продажи» из домена В нужно включить в универсальную группу, скажем «Доступ к ресурсам домена А». Затем, в домене А нужно создать локальную группу в домене (например, «Доступ к секретным материалам»), так как универсальная группа не может быть членом глобальной группы. Теперь нужно включить в группу «Доступ к секретным материалам» глобальную группу «Продажи» из домена А и универсальную группу «Доступ к ресурсам домена А» домена В. Только после этого, члены групп «Продажи» из обоих доменов будут иметь разрешения на использование секретных документов, расположенных в домене А.

Для того, чтобы запомнить все эти связи – вы можете просто запомнить интересный фейковый термин: AGUDLP, что расшифровывается как «Account — Global — Universal — Domain Local – Permissions» (Учетная запись – Глобальная – Универсальная – Локальная в домене — Доступ), то есть запомнив эту аббревиатуру вы не ошибетесь при назначении доступа к любым ресурсам.

Создание групп при помощи оснастки «Active Directory – пользователи и компьютеры»

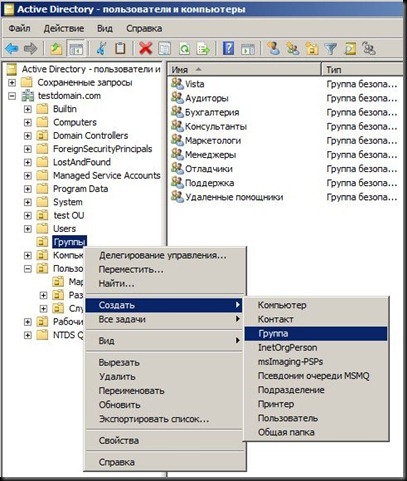

Так как и учетные записи пользователей, создавать группы проще всего, используя функционал оснастки «Active Directory – пользователи и компьютеры». Этот способ обладает графическим интерфейсом, который позволяет корректно создать группу любого типа и с любой областью действия даже начинающим администраторам, которые открыли данную оснастку впервые. Для того чтобы создать группу при помощи данной оснастки, выполните следующие действия:

- Откройте оснастку «Active Directory – пользователи и компьютеры». Для этого вам нужно открыть панель управления, в ней открыть раздел «Система и безопасность», затем «Администрирование» и в появившемся окне открыть оснастку «Active Directory – пользователи и компьютеры». Также вы можете воспользоваться комбинацией клавиш

+R для открытия диалога «Выполнить» и в диалоговом окне «Выполнить», в поле «Открыть» ввести dsa.msc, а затем нажать на кнопку «ОК»;

+R для открытия диалога «Выполнить» и в диалоговом окне «Выполнить», в поле «Открыть» ввести dsa.msc, а затем нажать на кнопку «ОК»; - В дереве оснастки, разверните узел своего домена и перейдите к подразделению, в котором будет создаваться пользовательская учетная запись. Для создания пользовательских учетных записей рекомендуется создавать дополнительные подразделения, после чего добавлять учетные записи пользователей в подразделения, отличающиеся от стандартного подразделения Users. Щелкните на этом подразделении правой кнопкой мыши и из контекстного меню выберите команду «Создать», а затем «Группа», как показано на следующей иллюстрации:

Рис. 1. Оснастки «Active Directory – пользователи и компьютеры» и создание новой группы

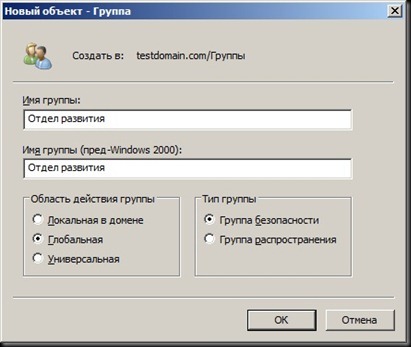

Рис. 1. Оснастки «Active Directory – пользователи и компьютеры» и создание новой группы - В отобразившемся диалоговом окне «Новый объект — Группа», в поле «Имя группы» введите понятное вам название группы, которое будет отображаться в области сведений оснастки. По умолчанию веденное имя также вводится как имя пред-Windows 2000 новой группы. Желательно, чтобы имена в обоих полях были идентичными. В группе «Тип группы» выберите тип группы, о котором говорилось в предыдущем разделе, а в группе «Область действия группы», соответственно, область действия группы. По умолчанию переключатели установлены так, что будет создана глобальная группа безопасности. После того как вся информация будет задана, нажмите на кнопку «ОК». Диалоговое окно «Новый объект — Группа» отображен ниже:

Рис. 2. Диалоговое окно «Новый объект – Группа»

Рис. 2. Диалоговое окно «Новый объект – Группа»

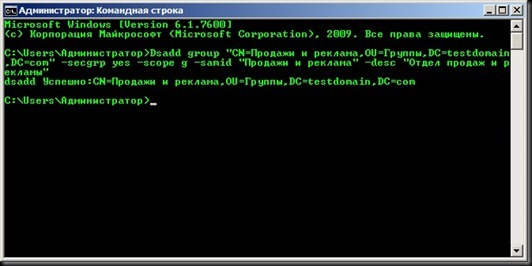

Создание групп средствами командной строки

Так же, как и при создании учетных записей пользователей, вы можете создавать группы, используя утилиту командной строки Dsadd. После указания самой команды вам нужно указать модификатор group, который является типом объекта группы. После модификатора укажите отличительное имя DN самого объекта и сопутствующие параметры. Синтаксис команды следующий:

Dsadd group DN_группы –дополнительные параметры

У данной команды дополнительных параметров сравнительно немного, потому они все описаны ниже:

-secgrp. Данный параметр указывает тип группы: безопасности (yes) или распространения (no). Если параметр не указан, то по умолчанию значением данного параметра считается yes;

-scope. Текущий параметр задает область действия группы. Доступные параметры: локальная в домене (l), глобальная (g) или универсальная (u). По умолчанию, также как и при помощи графического интерфейса, область действия назначается глобальной;

-samid. Этот параметр определяет использование для данной группы SAM имени, как уникального атрибута sAMAccountName группы. Желательно имя для sAMAccountName и группы указывать идентичные;

-desc. Данный параметр отвечает за краткое описание группы;

-memberof. Этот параметр назначает одну или несколько групп, к которым требуется добавить новую. Если групп несколько, то их следует добавлять через пробел;

-members. При помощи этого параметра вы можете добавить членов в группу. Члены должны указываться в виде DN-имен и разделяться пробелами.

Пример использования:

Dsadd group «CN=Продажи и реклама,OU=Группы,DC=testdomain,DC=com» -secgrp yes -scope g -samid «Продажи и реклама» -desc «Отдел продаж и рекламы»

Рис. 3. Создание групп средствами утилиты Dsadd

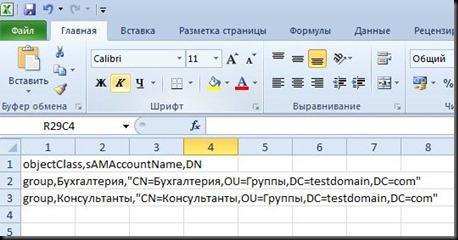

Создание групп при помощи команд CSVDE и LDIFDE

Как и в случае с добавлением пользовательских учетных записей, вы можете импортировать или экспортировать данные групп из .csv файлов – текстового файла с разделительными запятыми, которые можно создавать при помощи табличного процессора Microsoft Excel или простейшего текстового редактора Блокнот, используя утилиту командной строки CSVDE. На следующей иллюстрации приведен пример такого файла:

Рис. 4. Представление CSV-файла

Синтаксис команды следующий:

Csvde –i –f filename.csv –k

где:

- -i. Параметр, который отвечает за режим импорта. Если вы не укажете данный параметр, то эта команда будет использовать по умолчанию режим экспорта;

- -f. Параметр, идентифицирующий имя файла, которое предназначено для импорта или экспорта;

- -k. Параметр, предназначенный для продолжения импорта, пропуская все возможные ошибки;

- -v. Параметр, используя который вы можете вывести подробную информацию;

- -j. Параметр, отвечающий за расположение файла журнала;

- -u. Параметр, позволяющий использовать режим Юникода.

Пример использования команды:

Csvde -i -f d:testdomaingroup.csv -k

Утилита LDIFDE, которая была описана в статье «Создание учетных записей пользователей в Active Directory», импортирует и экспортирует файлы в формате Lightweight Directory Access Protocol Data Interchange Format (LDIF),а также применяется для создания групп. В данном файловом формате каждая отдельная строка представляет собой набор атрибутов, после которого следует двоеточие и само значение текущего атрибута. Также как и в CSV файле, первой строкой обязан быть атрибут DN. За ним следует строка changeType, которая указывает тип операции (add, change или delete). Пример такого файла:

DN: CN=Продажи,OU=Группы,DC=testdomain,DC=com changeType: add CN: Продажи Description: Пользователи отдела продаж objectClass: group sAMAcoountName: Продажи

Синтаксис команды очень простой:

Ldifde -i -f filename.csv -k

где:

- -i. Параметр, который отвечает за режим импорта. Если вы не укажете данный параметр, то эта команда будет использовать по умолчанию режим экспорта;

- -f. Параметр, идентифицирующий имя файла, которое предназначено для импорта или экспорта;

- -k. Параметр, предназначенный для продолжения импорта, пропуская все возможные ошибки;

- -v. Параметр, используя который вы можете вывести подробную информацию;

- -j. Параметр, отвечающий за расположение файла журнала;

- -d. Параметр, указывающий корень поиска LDAP;

- -f. Параметр, предназначенный для фильтра поиска LDAP;

- -p. Представляет собой область или глубину поиска;

- -l. Предназначен для указания списка атрибутов с разделительными запятыми, который будет включен в экспорт результирующих объектов;

Создание групп, используя PowerShell

Сценарий создания групп при помощи языка VBScript идентичен сценарию создания пользовательской учетной записи, поэтому в данной статье создание групп средствами VBScript не рассматривается. Последний метод создания групп, который будет рассмотрен в данной статье – это создание групп средствами PowerShell. Для создания нового пользователя в домене Active Directory используется командлет New-ADGroup, большинство значений свойств которого можно добавлять при помощи параметров данного командлета. Для отображения имени LDAP используется параметр –Path. Данный параметр задает контейнер или подразделение (OU) для нового пользователя. Если параметр Path не задан, командлет создает объект пользователя в контейнере по умолчанию для объектов пользователя в данном домене, то есть в контейнере Users. Параметр –Path должен иметь следующий вид: -Path «ou=Разработка,dc=Группы,dc=testdomain,dc=com». Также стоит отметить параметр –GroupCategory, который позволяет указывать тип группы. Если указать значением параметра 1 – будет создана группа безопасности, а 0 – группа распространения. Значения параметра –GroupScope, области действия группы, указывается точно также. Здесь значением 0 выступает локальная группа в домене, 1 – глобальная группа и 2 – универсальная. Параметр –DisplayName определяет отображаемое имя группы, а –SamAccountName – имя пред-Windows 2000, длина которого не должна превышать 20 символов. Синтаксис командлета следующий:

New-ADGroup [-Name] [-GroupScope] [-AuthType { | }] [-Credential ] [-Description ] [-DisplayName ] [-GroupCategory ] [-HomePage ] [-Instance ] [-ManagedBy ] [-OtherAttributes ] [-PassThru ] [-Path ] [-SamAccountName ] [-Server ] [-Confirm] [-WhatIf] []Пример использования:

New-ADGroup -Name 'Бухгалтер' -SamAccountName 'Бухгалтерия' -GroupScope Global -GroupCategory Security -Description 'Группа бухгалтеров' -Path 'OU=Группы,DC=testdomain,DC=com'

Рис. 5. Создание групп средствами Windows PowerShell

Заключение

В этой статье вы узнали о группах в Active Directory. Вы научились определять тип группы и область ее действия. Помимо этого, вы узнали, как можно создать группу при помощи пользовательского интерфейса, утилит командной строки Dsadd, CSVDE и LDIFDE. Также был рассмотрен сценарий создания группы при помощи командлета New-ADGroup командной оболочки Windows PowerShell. В одной из следующих статей вы узнаете о планировании групп, управлением членства в группе, а также о дополнительных атрибутах учетных записей групп.